Tecnología Industrial

Los investigadores diseñaron nanoestructuras magnéticas con una capa de invisibilidad. Se puede lograr una alta velocidad de pequeñas estructuras de bits magnéticos ajustando cuidadosamente la fuerza de la capa invisible. Para aplicaciones lógicas y de almacenamiento de datos de estado sólido d

El nuevo modelo de aprendizaje profundo analiza los tejidos mamarios en mamografías y estima con precisión las calificaciones de densidad. Estas calificaciones son un factor de riesgo independiente para el cáncer de mama. El modelo tarda menos de un segundo en procesar una mamografía y se puede

Por primera vez, los investigadores desarrollan una técnica para capturar imágenes en 3D de grietas microscópicas en aleaciones a base de níquel causadas por la exposición al hidrógeno o al agua. Ayudará al ingeniero a desarrollar microestructuras con una vida útil prolongada del material, ahorran

Los investigadores quieren hacer agujeros en las nubes para transmitir información a altas velocidades. Para ello, utilizarán filamentos láser ultracortos de alta intensidad. La tecnología no deja ningún impacto negativo en la atmósfera. La información de largo alcance actual se transmite med

El nuevo modelo examina cómo las semillas infecciosas se difunden a través de la estructura desigual del cerebro. Los investigadores utilizaron imágenes por resonancia magnética de un cerebro adulto para crear simulaciones de alta resolución en 2D y 3D. Estas simulaciones recrean el patrón de da

La cantidad de amenazas a la seguridad aumenta día a día, lo que hace que la red cableada / inalámbrica de alta velocidad sea insegura y poco confiable. Según el estudio realizado en la Universidad de Maryland, los piratas informáticos atacan los dispositivos conectados a Internet cada 39 segundos

En el mundo empresarial actual, la seguridad se ha convertido en el problema más común. Todos los días nos enteramos de cómo los atacantes hackearon los sistemas informáticos y robaron toda la información crucial. En 2019, se informaron 1.473 violaciones de datos en los Estados Unidos, con más de

La computación en la nube es la entrega de varios servicios a través de Internet. Estos servicios incluyen servidores, redes, bases de datos, almacenamiento, software, análisis e inteligencia. En otras palabras, la computación en la nube transforma las infraestructuras de TI en una utilidad. Puede

La tecnología es algo más que gadgets y artilugios. Tiene una definición muy amplia y profunda. El término tecnología proviene de la palabra griega teckne ”(Que se relaciona con el arte o la artesanía) y“ logia ”(que se relaciona con el estudio). La combinación de estas dos palabras, teknologia

En el campo de la tecnología de la información, el diseño de sistemas implica el proceso de determinar la arquitectura, las interfaces, los módulos y los datos para que un sistema cumpla con ciertos requisitos. Es un proceso crucial para mejorar la eficiencia del desarrollo de productos / servicios

Un centro de datos es una instalación física que las empresas privadas y los gobiernos utilizan para almacenar y compartir aplicaciones y datos. La mayoría de las empresas dependen de la confiabilidad y seguridad del centro de datos para ejecutar sus operaciones de TI de manera óptima. Sin embargo

NEMS (abreviatura de NanoElectroMechanical System) son dispositivos que integran la funcionalidad eléctrica y mecánica a nanoescala, es decir, a 100 nanómetros o menos. Son el nivel avanzado de miniaturización después de MEMS (MicroElectroMechanical System) que generalmente se ocupa de componentes

La ciencia de datos es un campo multidisciplinario que utiliza técnicas científicas y algoritmos computacionales para recopilar conocimientos y conocimientos valiosos a partir de datos estructurados y no estructurados. Incluye matemáticas, estadísticas, modelado estadístico, informática, tecnologí

Un virus informático es un programa de malware que se escribe intencionalmente para obtener acceso a una computadora sin el permiso de su propietario. Este tipo de programas están escritos principalmente para robar o destruir datos informáticos. La mayoría de los sistemas detectan virus debido a e

Las empresas de software como servicio (SaaS) están creciendo a un ritmo fenomenal en estos días, gracias a los avances en las tecnologías de computación en la nube. Alojan aplicaciones de la manera más eficiente y las ponen a disposición de los clientes a través de Internet. B2B SaaS se refiere a

El software malicioso (también conocido como programa malicioso) es cualquier programa escrito con la intención de dañar los dispositivos y los datos. Se crea con un objetivo en mente. Si bien el objetivo se limita solo a la imaginación de su creador, la mayoría de los programas maliciosos están esc

Las finanzas cuánticas son una rama de la econofísica, un campo de investigación interdisciplinario heterodoxo que implica la aplicación de teorías y técnicas para resolver problemas complejos en economía. La implementación de la tecnología cuántica para los problemas financieros, especialmente aq

En este artículo, veremos diferentes modos de carga de vehículos eléctricos especificados por la Comisión Electrotécnica Internacional (IEC). Se están desarrollando estándares internacionales para responder a las necesidades del mercado de vehículos eléctricos. La aceptación global de vehículos el

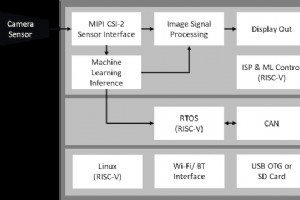

Este artículo analiza los entornos de ejecución confiables, que ya se utilizan en una variedad de dispositivos conectados, mostrando cómo el uso de TEE y un FPGA SoC puede funcionar en vehículos cabina AI. En la Parte I de este artículo, Entornos de ejecución de confianza (TEE) en coches conectado

Este artículo analiza las tecnologías de semiconductores que impulsan los cargadores de vehículos eléctricos, incluidos los interruptores de semiconductores de alto voltaje, convertidores de potencia y etapas de potencia complejas de varios niveles. A medida que aumenta la cantidad de vehículos el

Tecnología Industrial

5 maneras en que las plantas de purificación de agua pueden reducir los costos generales de fabricación de equipos a través de la gestión del mantenimiento

6 hechos sobre las pistolas de clavos

Los datos permiten que las máquinas cuenten sus propias historias

Comedero para mascotas con control remoto