¿Qué es un Centro de operaciones de seguridad (SOC)? Mejores prácticas, beneficios y marco

En este artículo aprenderás:

- Comprenda qué es un centro de operaciones de seguridad y descubra cómo la detección y la respuesta previenen las filtraciones de datos.

- Seis pilares de las operaciones de seguridad modernas que no puede pasar por alto.

- Las ocho mejores prácticas de SOC con visión de futuro para vigilar el futuro de la ciberseguridad. Incluye una descripción general y una comparación de los modelos de marco actuales.

- D descubra por qué su organización necesita implementar un programa de seguridad basado en inteligencia de amenazas avanzada.

- ¿Interno o externalizado a un proveedor de seguridad gestionada? Te ayudamos a decidir.

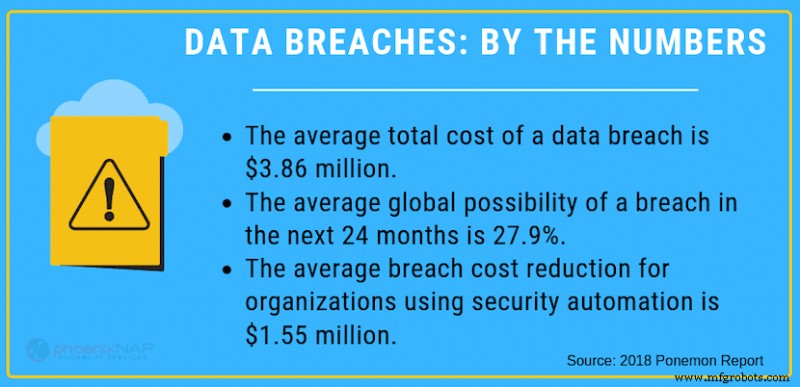

El coste total medio de una filtración de datos en 2018 fue de 3,86 millones de dólares. A medida que las empresas dependen cada vez más de la tecnología, la seguridad cibernética se vuelve una preocupación más crítica.

La seguridad en la nube puede ser un desafío, especialmente para las pequeñas y medianas empresas que no cuentan con un equipo de seguridad dedicado en el personal. La buena noticia es que existe una opción viable disponible para las empresas que buscan una mejor forma de gestionar los riesgos de seguridad:los centros de operaciones de seguridad (SOC).

En este artículo, veremos más de cerca qué son los SOC y los beneficios que ofrecen. También veremos cómo las empresas de todos los tamaños pueden aprovechar los SOC para la protección de datos.

¿Qué es un Centro de Operaciones de Seguridad?

Un centro de operaciones de seguridad es un equipo de profesionales de ciberseguridad dedicados a prevenir filtraciones de datos y otras amenazas a la ciberseguridad. El objetivo de un SOC es monitorear, detectar, investigar y responder a todo tipo de amenazas cibernéticas las 24 horas.

Los miembros del equipo hacen uso de una amplia gama de soluciones y procesos tecnológicos. Estos incluyen sistemas de gestión de eventos e información de seguridad (SIEM), cortafuegos, detección de brechas, detección de intrusos y sondas. Los SOC tienen muchas herramientas para realizar continuamente escaneos de vulnerabilidad de una red en busca de amenazas y debilidades y abordar esas amenazas y deficiencias antes de que se conviertan en un problema grave.

Puede ser útil pensar en un SOC como un departamento de TI que se enfoca únicamente en la seguridad en lugar del mantenimiento de la red y otras tareas de TI.

6 pilares de las operaciones SOC modernas

Las empresas pueden optar por construir un centro de operaciones de seguridad internamente o subcontratar a un MSSP o proveedores de servicios de seguridad administrados que ofrecen servicios SOC. Para las pequeñas y medianas empresas que carecen de recursos para desarrollar su propio equipo de detección y respuesta, la subcontratación a un proveedor de servicios SOC suele ser la opción más rentable.

A través de los seis pilares de las operaciones de seguridad, puede desarrollar un enfoque integral de la ciberseguridad.

- Establecimiento de la conciencia de activosEl primer objetivo es el descubrimiento de activos. Las herramientas, las tecnologías, el hardware y el software que componen estos activos pueden diferir de una empresa a otra, y es vital que el equipo desarrolle un conocimiento profundo de los activos que tienen disponibles para identificar y prevenir problemas de seguridad.

- Monitoreo preventivo de seguridadCuando se trata de seguridad cibernética, la prevención siempre será más efectiva que la reacción. En lugar de responder a las amenazas a medida que ocurren, un SOC trabajará para monitorear una red las 24 horas del día. Al hacerlo, pueden detectar actividades maliciosas y prevenirlas antes de que puedan causar daños graves.

- Mantener registros de actividad y comunicaciones En caso de un incidente de seguridad, los analistas de soc deben poder rastrear la actividad y las comunicaciones en una red para descubrir qué salió mal. Para ello, el equipo se encarga de la gestión detallada de logs de toda la actividad y comunicaciones que tienen lugar en una red.

- Clasificación de alertas de seguridad Cuando ocurren incidentes de seguridad, el equipo de respuesta a incidentes trabaja para clasificar la gravedad. Esto permite que un SOC priorice su enfoque en la prevención y respuesta a las alertas de seguridad que son especialmente graves o peligrosas para la empresa.

- Modificación de las defensasLa ciberseguridad eficaz es un proceso de mejora continua. Para mantenerse al día con el panorama siempre cambiante de las amenazas cibernéticas, un centro de operaciones de seguridad trabaja para adaptar y modificar continuamente las defensas de una red de manera continua, según sea necesario.

- Mantener el cumplimiento En 2019, hay más regulaciones de cumplimiento y medidas de protección obligatorias con respecto a la ciberseguridad que nunca. Además de la gestión de amenazas, un centro de operaciones de seguridad también debe proteger la empresa de problemas legales. Esto se hace asegurándose de que siempre cumplan con las normas de seguridad más recientes.

Prácticas recomendadas del centro de operaciones de seguridad

A medida que avanza en la creación de un SOC para su organización, es esencial estar atento a lo que depara el futuro de la ciberseguridad. Si lo hace, le permite desarrollar prácticas que asegurarán el futuro.

Las mejores prácticas de SOC incluyen:

Ampliación del enfoque de la seguridad de la información

La computación en la nube ha dado lugar a una amplia gama de nuevos procesos basados en la nube. También ha ampliado drásticamente la infraestructura virtual de la mayoría de las organizaciones. Al mismo tiempo, otros avances tecnológicos, como Internet de las cosas, se han vuelto más frecuentes. Esto significa que las organizaciones están más conectadas a la nube que nunca. Sin embargo, también significa que están más expuestos que nunca a las amenazas. A medida que avanza en la creación de un SOC, es crucial ampliar el alcance de la ciberseguridad para proteger continuamente los nuevos procesos y tecnologías a medida que se utilizan.

Expansión de la entrada de datos

Cuando se trata de ciberseguridad, la recopilación de datos a menudo puede resultar increíblemente valiosa. La recopilación de datos sobre incidentes de seguridad permite que un centro de operaciones de seguridad coloque esos incidentes en el contexto adecuado. También les permite identificar mejor la fuente del problema. En el futuro, un mayor enfoque en recopilar más datos y organizarlos de manera significativa será fundamental para los SOC.

Análisis de datos mejorado

Recopilar más datos solo es valioso si puede analizarlos a fondo y sacar conclusiones de ellos. Por lo tanto, una mejor práctica esencial de SOC para implementar es un análisis más profundo y completo de los datos que tiene disponibles. Centrarse en un mejor análisis de la seguridad de los datos permitirá a su equipo SOC tomar decisiones más informadas con respecto a la seguridad de su red.

Aproveche la automatización de la seguridad

La ciberseguridad se está automatizando cada vez más. Adoptar las mejores prácticas de DevSecOps para completar tareas de seguridad más tediosas y que requieren más tiempo, liberando a su equipo para que concentre todo su tiempo y energía en otras tareas más críticas. A medida que avanza la automatización de la ciberseguridad, las organizaciones deben centrarse en crear SOC que estén diseñados para aprovechar los beneficios que ofrece la automatización.

Funciones y responsabilidades del centro de operaciones de seguridad

Un centro de operaciones de seguridad está formado por varios miembros individuales del equipo. Cada miembro del equipo tiene deberes únicos. Los miembros específicos del equipo que componen el equipo de respuesta a incidentes pueden variar. Los puestos comunes, junto con sus roles y responsabilidades, que encontrará en un equipo de seguridad incluyen:

- Administrador de SOC El entrenador es el jefe del equipo. Son responsables de administrar el equipo, establecer presupuestos y agendas, e informar a los gerentes ejecutivos dentro de la organización.

- Analista de seguridad Un analista de seguridad es responsable de organizar e interpretar los datos de seguridad del informe o auditoría SOC. Además, la administración de riesgos en tiempo real, la evaluación de vulnerabilidades y la inteligencia de seguridad brindan información sobre el estado de preparación de la organización.

- Investigador Forense En caso de incidente, el investigador forense es responsable de analizar el incidente para recopilar datos, pruebas y análisis de comportamiento.

- Respuesta a incidentes Los respondedores de incidentes son los primeros en ser notificados cuando ocurren alertas de seguridad. Luego, son responsables de realizar una evaluación inicial y una valoración de la amenaza de la alerta.

- Auditor de Cumplimiento El auditor de cumplimiento es responsable de garantizar que todos los procesos llevados a cabo por el equipo se realicen de manera que cumplan con las normas reglamentarias.

Modelos organizativos del SOC

No todos los SOC están estructurados bajo el mismo modelo organizacional. Procesos y procedimientos del centro de operaciones de seguridad varían en función de muchos factores, incluidas sus necesidades de seguridad únicas.

Los modelos organizativos de los centros de operaciones de seguridad incluyen:

- SOC interno

Un SOC interno es un equipo interno compuesto por profesionales de seguridad y TI que trabajan dentro de la organización. Los miembros internos del equipo se pueden repartir entre otros departamentos. También pueden formar su propio departamento dedicado a la seguridad. - SOC virtual interno

Un SOC virtual interno está compuesto por profesionales de seguridad a tiempo parcial que trabajan de forma remota. Los miembros del equipo son los principales responsables de reaccionar ante las amenazas de seguridad cuando reciben una alerta. - SOC coadministrado

Un SOC cogestionado es un equipo de profesionales de seguridad que trabajan junto con un proveedor de servicios de ciberseguridad externo. Este modelo organizativo combina esencialmente un equipo interno semidedicado con un proveedor de servicios SOC de terceros para un enfoque cogestionado de la ciberseguridad. - Comando SOC

Los SOC de comando son responsables de supervisar y coordinar otros SOC dentro de la organización. Por lo general, solo se encuentran en organizaciones lo suficientemente grandes como para tener varios SOC internos. - SOC de fusión

Un SOC de fusión está diseñado para supervisar los esfuerzos del equipo de TI más grande de la organización. Su objetivo es orientar y ayudar al equipo de TI en materia de seguridad. - SOC virtual subcontratado

Un SOC virtual subcontratado está compuesto por miembros del equipo que trabajan de forma remota. Sin embargo, en lugar de trabajar directamente para la organización, un SOC virtual subcontratado es un servicio de terceros. Los SOC virtuales subcontratados brindan servicios de seguridad a organizaciones que no cuentan con un equipo de centro de operaciones de seguridad interno en el personal.

Aproveche los beneficios que ofrece un SOC

Frente a las amenazas de seguridad en constante cambio, la seguridad que ofrece un centro de operaciones de seguridad es una de las vías más beneficiosas que las organizaciones tienen disponibles. Contar con un equipo de profesionales dedicados a la seguridad de la información que supervise su red, detecte amenazas de seguridad y trabaje para reforzar sus defensas puede contribuir en gran medida a mantener seguros sus datos confidenciales.

Si desea obtener más información sobre los beneficios que ofrece un equipo del centro de operaciones de seguridad y las opciones disponibles para su organización, lo invitamos a comunicarse con nosotros hoy.

Para su próxima lectura, le sugerimos que consulte qué es SecOps.

Computación en la nube

- Mejores prácticas para el monitoreo sintético

- Mejores prácticas comerciales nativas de la nube

- Seguridad de Azure:prácticas recomendadas que debe conocer

- Mejores prácticas de seguridad para la computación en la niebla

- COVID-19 ha reescrito las mejores prácticas para la cadena de suministro

- ¿Qué es una orden de trabajo? Fundamentos y mejores prácticas

- ¿Qué es la seguridad de IoT?

- 50 mejores prácticas en la gestión de activos de TI

- ¿Qué es la identificación de activos? Métodos de identificación de activos, mejores prácticas y más

- ¿Qué es un sistema de gestión de inventario? Definición de sistemas de gestión de inventario, beneficios, mejores prácticas y más

- ¿Qué es MIL-STD-129? Requisitos de código de barras, mejores prácticas y más