Mejores prácticas de seguridad para la computación en la niebla

Desde hace varios años, Cisco aboga por la computación en la niebla como un elemento esencial de una arquitectura de IoT escalable, confiable y rentable. Al desarrollar soluciones de IoT industrial basadas en Cisco IOx, los datos que se originan a partir de "cosas" se pueden filtrar, analizar y manipular localmente en enrutadores y conmutadores IIoT implementados en el borde de las infraestructuras OT. El procesamiento de datos en el borde exige el desarrollo de las mejores prácticas de seguridad y privacidad que surgen dentro de un entorno de Computación de niebla. No se trata solo de proteger los datos transportados a través de los dispositivos Cisco IOx, sino también de proteger los datos y las aplicaciones de Fog Computing que pueden ejecutarse en cientos o miles de dispositivos IIoT.

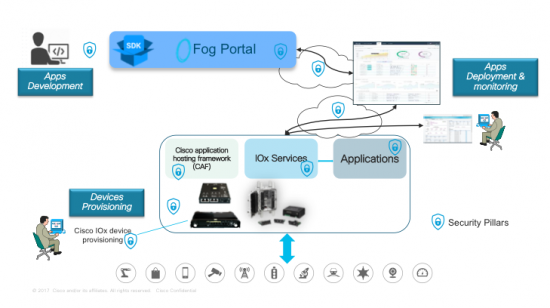

La seguridad nunca ha sido una característica, mecanismo o protocolo único. Es un esquema de múltiples capas que requiere, como cuando se construye una casa, cimientos sólidos. La combinación de las mejores prácticas de seguridad para los servicios de red Cisco IOS y la informática IOx en cada fase del despliegue de la Computación en niebla (como se muestra en la Figura 1) establece el trabajo preliminar.

Establecer esta base sobre la base de los siguientes 4 pilares de seguridad puede ayudar a los gerentes de operaciones y de TI a garantizar la integridad de los datos.

Pilares de seguridad de Cisco IOx

Control de acceso

Control de acceso

La implementación y administración de aplicaciones en un entorno de Fog Computing puede dictar la autenticación de usuario basada en rollo, lo que permite que el administrador de red y el administrador de aplicaciones realicen sus tareas por separado.

- La autenticación del administrador de aplicaciones que realiza tareas de administración de aplicaciones IOx a través de Fog Director o IOx Local Manager (es decir, la instalación / actualización de aplicaciones, iniciar / detener, validar y monitorear) se puede validar a través de un servidor Enterprise Radius, por lo tanto, restringir el acceso de inicio de sesión para evitar usuarios no autorizados usuarios.

- El administrador de red IOS privilegiado puede realizar operaciones de rendimiento de la red, como el aprovisionamiento de dispositivos (es decir, la configuración y resolución de problemas de la interfaz de la red IOx, el inicio / parada del sistema operativo invitado y el acceso de inicio de sesión) con el control correcto de forma remota o en el sitio, solo en función de su " función ”en lugar de inicio de sesión o ubicación.

Integridad

Integridad

Si bien la integridad del hardware y el software de los dispositivos IOT industriales de Cisco se discutió en [endurecimiento], un entorno de Computación de niebla requiere capacidades adicionales para garantizar la solidez de la seguridad de la plataforma IOx, como:

- El software Guest-OS firmado digitalmente junto con el IOS de Cisco o las imágenes del módulo de cómputo, y el aprovechamiento de las capacidades del Módulo de anclaje de confianza (TAM) del chipset Cisco ACT2, ayudan a garantizar la integridad del sistema operativo.

- Aislamiento de aplicaciones implementadas como Docker, aprovechando la cadena de herramientas de Docker al crear una aplicación de contenedor IOx, plataforma como servicio (PaaS), contenedor de Linux o máquina virtual (solo módulo de cómputo CGR 1000), protege los recursos y las aplicaciones.

- Validación de la firma de la aplicación, verifica la identidad de la fuente al implementar aplicaciones. Puede aprovechar un ancla de confianza basada en la clave privada RSA (formato PEM) para firmar el paquete y el certificado de cliente x509 (formato PEM) incluido en el paquete de una aplicación firmada. La obligatoriedad de la instalación de aplicaciones firmadas se gestiona a través de todas las herramientas IOx (IOxclient, IOx Local Manager y Fog Director) para evitar el código incontrolado.

- Acceso delegado seguro a través de la API de OAuth, autentica el acceso a la API en nombre de un usuario, sin que una aplicación acceda al nombre de usuario o contraseña.

- El mecanismo del módulo de autenticación conectable (PAM) permite a los desarrolladores beneficiarse de múltiples esquemas de autenticación de bajo nivel a través de la interfaz de programación de aplicaciones (API) de alto nivel.

Privacidad y confidencialidad de los datos

Privacidad y confidencialidad de los datos

Los nodos de niebla pueden ejecutar aplicaciones que requieren que los datos se almacenen localmente, ya sea en una unidad flash integrada o en una unidad SSD mSATA en el nuevo IR829M. La reciente versión de IOx agregó capacidades de servicios de almacenamiento seguro [SSS] que almacenan de forma segura certificados, claves y datos de usuario en un dispositivo. Los usuarios y las aplicaciones pueden acceder a los servicios SSS que se ejecutan en el host a través de API basadas en REST, a través de las cuales una aplicación puede realizar el cifrado de datos. Además, el desarrollo de aplicaciones puede beneficiarse de servicios Linux conocidos (Cgroups, SMACK, SELinux, capacidades de espacio de nombres ...) para una protección adicional.

No solo la protección de los datos es imprescindible, sino que los comandos de control IOx, es decir, iniciar / detener, instalar / desinstalar aplicaciones, exigen confidencialidad, que se logra a través de SSL / TLS. Esto garantiza la protección del tráfico entre los dispositivos Fog y los servicios de administración, incluida la transferencia de archivos de red de todos los archivos que se envían a los dispositivos IOx. Además, se recomienda proteger y / o aislar el tráfico de datos mediante las mejores prácticas que aprovechan las configuraciones de los servicios de red de Cisco IOS (por ejemplo, IPsec VPN, VRF, VLAN ...)

Detección y mitigación de amenazas

El análisis de tráfico de red distribuido a través de aplicaciones IOx es otra faceta de la computación en niebla. Por ejemplo, socios como [Sentryo] aprovechan funciones como la duplicación de puertos en la serie IE 4000 o la exportación de tráfico IP en la serie IR800 para ofrecer agentes de software de análisis de tráfico que analizan los flujos de tráfico recibidos y transmitidos a través de dispositivos IOx de Cisco.

Los gerentes de operaciones necesitan detectar anomalías potenciales en los comportamientos de las aplicaciones, así como registrar mediciones para análisis y planificación de capacidad adicionales. Las herramientas o API de Cisco IOx Local Manager y Fog Director permiten la creación de perfiles de aplicaciones IOx para rastrear los recursos informáticos consumidos. Se complementa con la automatización del aprovisionamiento y la administración de dispositivos Cisco IOx que ofrecen los desarrollos más recientes realizados en DNA-C, IoT FND o GMM de Kinetic, lo que permite escalar mientras se mantienen las políticas de seguridad en todos los dispositivos IOx.

Háganos saber otros desafíos de seguridad que enfrenta su organización y visítenos en Cisco Live Orlando World of Solutions y IOx Devnet Zone a partir del 10 de junio th - 14 th , 2018 para discutir todos los problemas de seguridad.

Tecnología de Internet de las cosas

- Mejores prácticas para el monitoreo sintético

- Seguridad de Azure:prácticas recomendadas que debe conocer

- Niebla frente a nube para IoT

- Mejores prácticas para depurar aplicaciones IoT basadas en Zephyr

- Mejores prácticas en la fabricación de máquinas para la colaboración utilizando una plataforma IIoT

- Mejores prácticas para supervisores de mantenimiento

- 12 mejores prácticas para una implementación exitosa de CMMS

- Las 12 mejores aplicaciones de la computación cuántica | Edición 2021

- Mejores aplicaciones para sistemas de aire comprimido

- Prácticas recomendadas de marketing de fabricación para 2019

- Los mejores metales para aplicaciones de alta presión