¿Qué tan vulnerable eres a un ciberataque? Una herramienta de autoevaluación para fabricantes

Es importante que todos, fabricantes y otros, reconozcan la amenaza de los ciberataques y cómo prevenirlos. Las vulnerabilidades explotadas por los ciberdelincuentes pueden cerrar sus operaciones, lo que requiere que su empresa gaste miles de dólares en mejorar las medidas de seguridad y asegurar a los clientes que sigue siendo digno de confianza.

Uno de los desafíos que los fabricantes enfrentan a menudo con respecto a las amenazas cibernéticas es que no están seguros de cuán vulnerables son en realidad. ¿Ha pensado alguna vez en cómo evaluar el nivel de vulnerabilidad de su empresa? ¿No sería fantástico poder comprender mejor dónde aterriza su empresa para satisfacer sus necesidades de ciberseguridad?

Afortunadamente, es más fácil de lo que piensa. Puede comenzar utilizando la Red Nacional MEP TM Herramienta de evaluación de ciberseguridad para autoevaluar el nivel de riesgo cibernético de su empresa.

Un recorrido por la herramienta de evaluación de la seguridad cibernética

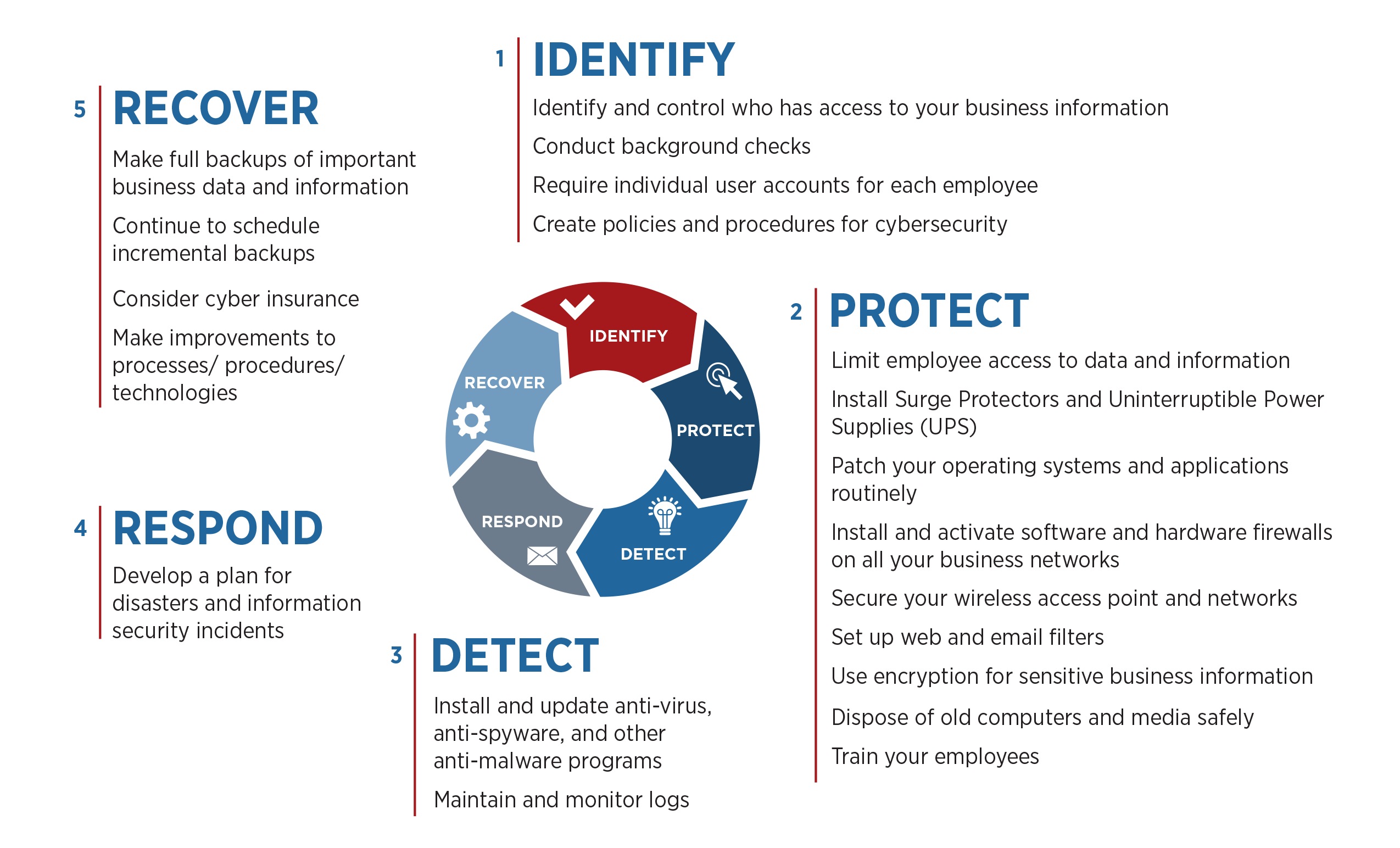

Como sabrá, el Instituto Nacional de Estándares y Tecnología (NIST) lanzó el Marco de Ciberseguridad de cinco partes, que se ha convertido en el estándar para la ciberseguridad en la industria manufacturera y muchas otras industrias. La herramienta de autoevaluación de MEP se basa en el Marco y sigue sus cinco categorías:Identificar, Detectar, Proteger, Responder y Recuperar.

Identificar

Una vez que haya proporcionado información básica sobre su empresa, incluido el estado de residencia, puede comenzar a utilizar la herramienta de evaluación. Tenga en cuenta que el NIST y la Red Nacional MEP no conservan ninguna información sobre su empresa, aparte de su ubicación. No se registrará su puntuación para cada paso del Marco. Es posible que desee tomar nota de su puntuación para realizar un seguimiento de su progreso cuando vuelva a utilizar la herramienta para una reevaluación.

La primera parte de la herramienta de autoevaluación se relaciona con las estructuras y prácticas existentes que ayudan a identificar las amenazas cibernéticas a su empresa.

Los temas cubiertos en esta sección incluyen:

- Si ha identificado los datos confidenciales que posee su empresa y qué dispositivos los contienen

- Capacitación de los empleados sobre suplantación de identidad (phishing) y su acceso a datos confidenciales

- Si los dispositivos que almacenan información confidencial están actualizados y no incluyen aplicaciones comerciales no esenciales

- Su comprensión de los requisitos legales y reglamentarios que su empresa debe seguir con respecto a la seguridad cibernética

- Determinación y expresión de la tolerancia al riesgo organizacional

- Si comparte y recibe información sobre amenazas y vulnerabilidades de fuentes internas y externas

- Cómo administra su empresa las contraseñas

- La solidez y complejidad de las contraseñas que usa

- Con qué frecuencia su empresa cambia las contraseñas

Las opciones de respuesta son sencillas; la mayoría requiere solo "sí", "no" o respuestas breves.

Proteger

A continuación, la herramienta entra en la categoría Proteger del marco de ciberseguridad del NIST y analiza la protección del sistema. Esté preparado para dar respuestas sobre asuntos tales como:

- Tiempos de espera automáticos

- Cortafuegos

- Políticas de retención y destrucción de datos

- Con qué frecuencia los empleados reciben capacitación en ciberseguridad

- Si los trabajadores pueden acceder a los datos de la empresa de forma remota

- Gestión de acceso para activos físicos

- Cifrado de datos

- Políticas de recuperación ante desastres

- Gestión y protección de activos físicos

- Si su departamento de recursos humanos ayuda con las prácticas de ciberseguridad haciendo cosas como bloquear la cuenta de una persona cuando abandona la empresa

Detectar

La categoría Detectar del NIST Cybersecurity Framework evalúa qué tan bien está equipado para detectar amenazas maliciosas en sus sistemas. Responderás preguntas relacionadas con asuntos como:

- Protección antivirus y antimalware instalada en los dispositivos

- La frecuencia de las comprobaciones de software malicioso

- Cómo supervisa su empresa los eventos de ciberseguridad

- Si realiza un seguimiento de los eventos de seguridad de la red y los correlaciona con los archivos de registro

Responder

La parte Responder del Marco verifica qué tan bien está preparada su empresa para tomar medidas después de detectar una amenaza o incidente de ciberseguridad. Las preguntas cubren temas como:

- Si las partes de su organización han asignado roles y responsabilidades y saben cómo llevarlos a cabo cuando sea necesario

- Detalles sobre el plan de respuesta que su empresa tiene implementado para usar después de un incidente

- Si ha realizado cambios después de problemas de ciberseguridad anteriores para evitar que los problemas vuelvan a ocurrir

- Si hay una persona o grupo asignado para mantener bajo control los eventos de ciberseguridad y descubrir cuándo y dónde ocurrieron

- Si su empresa cuenta con un plan para notificar a los clientes sobre información confidencial comprometida

Recuperar

La categoría Recuperar trata sobre las prácticas que tiene implementadas para ayudar a su empresa a recuperarse después de un incidente de ciberseguridad. La sección cubre:

- Con qué frecuencia realiza copias de seguridad de sus datos

- Si tiene datos de contacto de las partes que podrían ayudar con el proceso de recuperación según sea necesario, como personal de aplicación de la ley, proveedores de servicios de Internet, agencias de relaciones públicas y abogados que se especializan en delitos cibernéticos

- Si su plan de recuperación tiene acciones que usted y sus empleados tomarán para restaurar la normalidad después de un evento de ciberseguridad

- Si hay alguien en la organización responsable de administrar la recuperación

- Si sus estrategias de recuperación incorporan lecciones aprendidas y se actualizan a medida que cambian sus tecnologías o planes

- Si tiene cobertura de seguro asociada con la ciberseguridad

Una vez que haya terminado con las preguntas dentro de la sección Recuperar, la herramienta comparte algunos recursos recomendados antes de generar su puntaje.

Cómo su centro MEP local puede ayudarlo a proteger su negocio a través de la ciberseguridad

Si la evaluación muestra que existen problemas en alguna parte de su estrategia de ciberseguridad o si es débil en un área determinada descrita en el Marco de Ciberseguridad del NIST, su Centro MEP local podrá ayudarlo a reducir los riesgos para su negocio de fabricación. Uno de los recursos proporcionados después de completar la evaluación es un enlace a un mapa interactivo de los centros de Manufacturing Extension Partnership (MEP). Puede buscar por estado o ubicación para encontrar su centro MEP local.

Recuerde, el primer paso para hacer un cambio es saber que existe un problema. Utilice la herramienta de evaluación de la seguridad cibernética de la red nacional de MEP para armarse con el conocimiento y tomar medidas.

Tecnología Industrial

- ¿Está listo para Contact Center 2.0?

- 5 cosas que los fabricantes desean para esta temporada navideña

- Comercio electrónico para fabricantes y distribuidores:lo que necesita saber

- Cómo los fabricantes utilizan la automatización para gestionar el auge del comercio electrónico

- ¿Está preparado para la apertura de las economías?

- Cómo la transformación digital ha dejado a las centrales eléctricas vulnerables al ataque

- Problemas con las personas:¿Cómo los está manejando?

- Coronavirus:cómo los fabricantes pueden prepararse y planificar el COVID-19

- ¿Es elegible para el crédito fiscal para investigación y desarrollo?

- Cómo decidir qué empresa de ingeniería es la adecuada para usted

- ¿Estás listo para una Smart Factory?