Lo que todos los empleados con acceso a la red deben saber sobre ciberseguridad

Los ciberataques pueden ocurrir en cualquier momento, a cualquier escala y a través de cualquier dispositivo que esté conectado a la red. Cuanto más se prolongue una infracción cibernética, más se perderán datos, tiempo y dinero.

Un solo ciberataque es suficiente para devastar una cadena de suministro. Además, la eficacia de las credenciales en cada etapa de la cadena de suministro tiene un impacto directo en todas las demás partes del negocio.

Según la Cyber Security Breaches Survey:2020, el 46% de las empresas han identificado brechas o ataques en el último año. La encuesta señala que el tipo más común de ciberataques son los ataques de phishing:correos electrónicos recibidos por el personal que lo dirigen a sitios web fraudulentos.

“A esto le sigue, en mucho menor grado, la suplantación de identidad y luego los virus u otro malware”, dice la encuesta. "Una de las lecciones consistentes en esta serie de encuestas ha sido la importancia de la vigilancia del personal, dado que la gran mayoría de las infracciones y ataques que se identifican son los que se producirán a través de [esos tipos de ataques]".

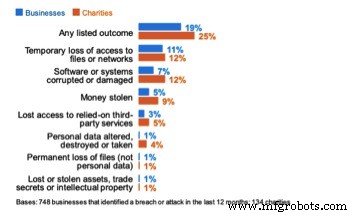

Para las pequeñas empresas que forman parte de una cadena de suministro, el informe deja en claro la importancia de poseer conocimientos sobre ciberseguridad por parte de todas las personas con acceso a la red, cada una de las cuales puede considerarse un objetivo viable para los atacantes. El impacto de estos ataques se puede ver en la imagen a continuación, tomada del informe.

El phishing implica un ataque de ingeniería social en el que un actor de amenazas se hace pasar por una entidad de confianza. Quien cree que es una persona de confianza engaña al destinatario de un correo electrónico, teléfono o mensaje de texto para que proporcione información confidencial.

Este método de ataque generalmente se logra atrayendo a la víctima para que haga clic en un enlace malicioso, lo que a su vez permite la instalación de malware, ransomware o la revelación de datos personales confidenciales, como contraseñas y detalles de tarjetas de crédito.

Algunas de las campañas de phishing recientes más sofisticadas provienen de personas que actúan como representantes de los Centros para el Control y la Prevención de Enfermedades (CDC) de EE. UU. Y la Organización Mundial de la Salud (OMS).

La encuesta sobre infracciones cibernéticas muestra un aumento del 70% en los ataques detectados por personas, no por tecnología. Este último puede detectar cuando algo está obviamente mal, pero busca hechos en lugar de intenciones. Los estudios demuestran que la tecnología detiene aproximadamente 999 de cada 1.000 correos electrónicos que contienen virus y suplantación de identidad (phishing). Pero los que pasan son a menudo los que no se ven mal desde una perspectiva tecnológica. La invitación para iniciar sesión en un sitio web fraudulento parece legítima. Solo cuando un humano lee el contexto del mensaje y el sitio web puede identificarse como una amenaza.

Se acerca el apoyo tecnológico, en forma de inteligencia artificial y campañas de defensa activa por parte de los gobiernos. Por ahora, sin embargo, nos corresponde a nosotros como usuarios identificar la amenaza. Por eso la educación de todo el personal es fundamental.

Cada socio de la cadena de suministro depende de todos los demás, y ese es especialmente el caso de la ciberseguridad. No quiere ser el que contraiga el primer virus, que luego infecta al resto de su cadena y socios, y eventualmente impacta a los clientes.

Todas las empresas deben cuidar la práctica de buenos procesos de ciberseguridad para prevenir este tipo de propagación. Solo entonces pueden garantizar la seguridad de arriba a abajo y protegerse contra la posibilidad de un ataque como el M.E.Doc Software Hack de 2017.

Todos los empleados deben conocer los signos reveladores de suplantación de identidad (phishing), a quién informar posibles problemas de seguridad y cualquier solicitud que parezca inusual o fuera de lo común, especialmente si hay una urgencia percibida que la acompaña. Aquí hay cinco pasos que los empleados deben tomar para protegerse contra posibles ataques:

- Cree contraseñas largas y únicas (más de 12 caracteres).

- Utilice la autenticación de dos factores siempre que sea posible.

- Infórmese sobre los signos reveladores de la suplantación de identidad (phishing).

- Nunca comparta información confidencial con alguien que lo llame inesperadamente. Verifique quiénes son, busque un número de contacto de alguna otra fuente (por ejemplo, una factura o un sitio web) y llámelos.

- Vuelva a verificar cualquier cosa que parezca inusual, especialmente cuando se le pida que haga algo fuera de los procesos normales.

Con cada empleado de la empresa que se adhiere a los procesos de ciberseguridad y permanece alerta en todo momento, especialmente sobre el uso de equipos personales que están conectados a la red, hay un 70% menos de posibilidades de experimentar un ataque exitoso.

La educación es clave para mantener la seguridad de su empresa. La tecnología solo puede hacer mucho para ayudar. En última instancia, siempre dependerá de que el personal se haga cargo de la seguridad y las amenazas potenciales, y sepa cómo combatirlas de la manera correcta. Esa capacidad solo proviene de la educación y la inversión en procesos estratégicos coordinados para garantizar una ciberseguridad sólida.

Colin Robbins es consultor administrativo de seguridad en Nexor.

Tecnología Industrial

- ¿Qué debe saber sobre las enrutadores CNC?

- CBD Marketing 101:Lo que los fabricantes deben saber sobre el cumplimiento

- Cuatro cosas que todo empleador debe saber sobre la ley de la cadena de suministro

- Lo que debe saber sobre los controladores lógicos programables

- Lo que debe saber sobre las pruebas de aceite de transformadores

- ¿Qué sabe todo sobre los alimentadores vibratorios?

- Lo que debe saber sobre los protectores de muelas abrasivas

- Lo que debe saber sobre una lista de verificación de autoinspección

- Qué debe saber sobre el bronce de silicio

- ¿Qué debe saber sobre las bombas de motor sumergible?

- ¿Qué es el moleteado? Esto es lo que debe saber