Mejora de la privacidad de datos mediante la minería de procesos

Piensa rápido:¿cuántas veces compartes información sobre ti cada semana, o incluso cada día? Cuando considera cuántas veces envía su dirección de correo electrónico en varios sitios web o ingresa otra información personal en cualquier otro lugar, rápidamente queda claro que es incluso más de lo que piensa.

Hoy en día, su seguridad digital en línea es tan importante como mantener sus puertas cerradas con llave por la noche, lo que significa que todas las empresas deben hacer todo lo posible para mejorar sus esfuerzos de seguridad cibernética.

Nueva normativa, un nuevo enfoque en ciberseguridad

Muchos gobiernos e industrias ahora están creando nuevas leyes y regulaciones para proteger los datos de los ciudadanos y consumidores. Por ejemplo, la Unión Europea introdujo recientemente el Reglamento General de Protección de Datos (GDPR) para crear mejores controles de privacidad de datos para los ciudadanos de la UE. Al enfrentarse a multas potencialmente enormes, las empresas de todos los tamaños, y en todo el mundo, tuvieron que crear nuevas estrategias para cumplir con los requisitos de privacidad de datos de GDPR.

Este enfoque en la ciberseguridad nos ha llevado a un escenario actual en el que casi cualquier implementación de software nuevo ahora requiere una evaluación exhaustiva desde una perspectiva de seguridad. Claramente, es una prioridad máxima evitar las filtraciones de datos y la pérdida de datos confidenciales de clientes, empleados y empresas. Si bien existen tantas soluciones de ciberseguridad especializadas y aplicaciones de nicho, es importante asegurarse de que los sistemas empresariales y las soluciones de gestión de procesos comerciales (BPM), como la minería de procesos, sean seguras.

Este artículo de blog presentará el concepto de minería de procesos y analizará más de cerca los aspectos de seguridad que se deben tener en cuenta al iniciar iniciativas de minería de procesos.

¿Qué es la minería de procesos?

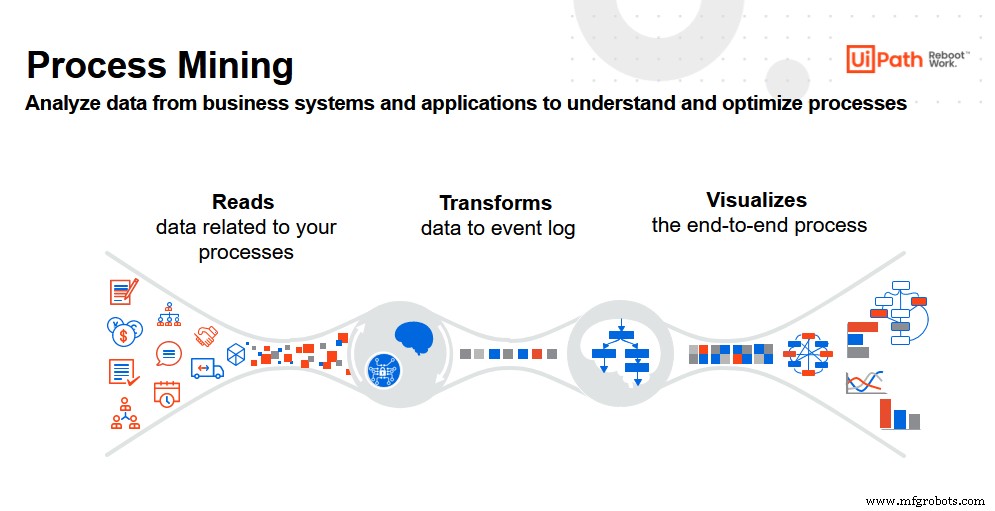

La minería de procesos es una tecnología innovadora que permite a los usuarios crear un proceso visual confiable basado en las actividades digitales de una empresa. Por ejemplo, a medida que los empleados y los robots de software interactúan con los sistemas de TI corporativos, esos sistemas capturan sus actividades. La minería de procesos transforma estos datos en un registro de eventos y luego crea nuevas visualizaciones del proceso de principio a fin.

Al examinar cualquier proceso dado a través de una herramienta de minería de procesos, los usuarios pueden obtener una perspectiva completamente nueva y nuevos conocimientos valiosos. ¿El resultado? Los usuarios tienen los conocimientos necesarios para mejorar los procesos existentes y permitir una mejor toma de decisiones. Más específicamente, las empresas ahora pueden usar la minería de procesos para mejorar la eficiencia interna y reducir la complejidad. Ambos son primeros pasos críticos en el posicionamiento de la organización para mejorar su enfoque de ciberseguridad.

También vale la pena mencionar que dado que la minería de procesos puede ser proporcionada por terceros, quienes generalmente obtienen acceso a la información de una empresa durante el proceso, es importante elegir proveedores de minería de procesos con productos y procesos seguros.

Los equipos también deben tener cuidado de proteger la información confidencial en cada paso del camino, incluso en áreas que pueden no parecer obvias. Por ejemplo, las herramientas de minería de procesos pueden mostrar todos los detalles sobre el trabajo de un empleado, por lo que si un trabajador no se desempeña a un alto nivel, estos datos deben cifrarse. De esta manera, el gerente del empleado es el único que ve esta información y puede trabajar con el empleado para mejorar estos resultados.

Privacidad por diseño

Antes de intentar utilizar la minería de procesos para mejorar la ciberseguridad (o cualquier otro proceso), los usuarios deben comenzar por pensar en la necesidad de transparencia y cómo optimizar mejor los flujos de trabajo y otros resultados. Más específicamente, deben considerar:

-

Los datos que necesitarán

-

Cómo extraer esos datos

-

Cómo asegurarse de que estos datos estén protegidos y cumplan con los requisitos de cumplimiento en cada paso del proceso

Dado que las herramientas de minería de procesos funcionan con información corporativa, puede ser un desafío mantener bajo control la privacidad de todas las partes interesadas. El desafío es especialmente cierto cuando considera que los datos corporativos tienen información de identificación personal (PII) de empleados y consumidores, incluidos los nombres, direcciones, departamentos, ID de usuario y mucho más.

El principio de privacidad desde el diseño se centra en lograr el equilibrio entre proporcionar datos transparentes y proteger la privacidad de las partes interesadas. Este enfoque de ingeniería alienta a los proveedores de tecnología a enfatizar la privacidad antes que cualquier otra cosa. Por lo tanto, cualquier enfoque de privacidad por diseño debe tratar la privacidad de manera proactiva y preventiva antes que cualquier otra consideración relacionada con cualquier otro flujo de trabajo, proceso o capacidad.

Decisiones de privacidad a considerar con la minería de procesos

Para asegurarse de que cualquier proceso nuevo no entre en conflicto con las políticas de datos personales y cumpla con los requisitos, hay algunos puntos a considerar:

-

Acceso a datos sin procesar :como primer paso, considere cuidadosamente el proceso general de extracción de datos, ya sea del sistema de TI de la empresa o del almacén de datos. El equipo de implementación de minería de procesos necesita tener acceso a estos datos corporativos, para que puedan concentrarse en extraer lo que es más importante para el análisis. Como resultado, es importante que la empresa elija los datos a los que otorgará acceso para un análisis posterior, un paso que también ayuda a acelerar y simplificar la implementación general.

-

Elige la estrategia adecuada: filtrar, seudonimizar o anonimizar datos. Después de eso, el equipo de minería de procesos debe trabajar en la traducción de los datos sin procesar. Pueden convertir esta información en términos completos y desarrollar un formato adecuado para la minería de procesos. En última instancia, los datos se transforman en paneles que el equipo usará para decidir en qué funciones enfocarse.

En este punto, hay tres opciones para administrar la información personal:filtrar, anonimizar o seudonimizar .

-

Filtro :a veces la empresa necesita rastrear información que no es necesaria para el análisis de procesos específicos. En este caso, el equipo simplemente recomendaría eliminarlo. Si los datos son confidenciales y no influyen en el resultado del análisis comercial, los usuarios pueden eliminarlos, especialmente porque el enfoque debe estar en datos válidos y relevantes.

-

Seudonimización :esta es la forma más común de manejar datos confidenciales. En pocas palabras, es una forma de cifrar la información para que los usuarios no puedan correlacionarla con nombres, direcciones u otros datos PII específicos de datos reales.

En este caso, el equipo puede optar por reemplazar cualquier dato PII con información de seudónimo siempre que sea posible. Por ejemplo, si la empresa no quiere que los analistas vean los nombres de los empleados que realizan tareas relacionadas con el proceso. En este caso, el equipo puede reemplazar estos nombres con números. Solo los usuarios seleccionados podrán acceder a la tabla de "traducciones" para identificar los nombres reales.

-

Anonimización :esto es casi idéntico al procedimiento de seudonimización en el que el equipo eligió reemplazar los datos PII con un seudónimo único. Pero esta vez, no hay tabla de traducción. Por lo tanto, los datos originales están seguros ya que es imposible volver a anonimizarlos. Pero esta vez, no hay tabla de traducción. De esta forma, los usuarios no autorizados no pueden identificar la información confidencial de las personas utilizando los datos disponibles.

Una consideración:los datos anonimizados pueden complicar el análisis del proceso, especialmente si la empresa sobreprotege los datos hasta el punto de que la información final ya no es útil.

Acceso a datos finalizados

Cuando los datos están listos y se consideran "finales", es importante considerar cómo se accederá a los datos en el nuevo contexto. El equipo de minería de procesos debe definir los usuarios comerciales que tendrán acceso a paneles, gráficos de procesos, informes y otra información.

Las herramientas de minería de procesos adecuadas, como UiPath Process Mining, brindan valiosas herramientas de autoservicio que brindan acceso a los equipos de TI al mismo tiempo que brindan la propiedad y el control a los usuarios comerciales. Ambos grupos pueden trabajar de forma independiente con un objetivo común:obtener nuevos conocimientos sobre los procesos existentes.

¿Está interesado en obtener más información sobre la minería de procesos? Mire nuestro video sobre UiPath Process Mining o descargue nuestro informe técnico, Aceleración de RPA con comprensión y monitoreo de procesos de extremo a extremo hoy.

Sistema de control de automatización

- Privacidad en Cloud Computing; Conócelo todo

- 10 beneficios de usar Cloud Storage

- Uso de tecnologías sin agua en el proceso de teñido

- Desarrollo de borde IIoT - Uso de WebSockets

- Process Insights:qué hacer después de Process Analytics

- Mejora de la eficiencia energética con HMI

- Tres formas en que la IA mejora las operaciones de fabricación

- Seminario web de Celonis:Mejora de la ejecución de procesos

- Datos para alimentar el proceso de mejora continua

- Recopilar datos de campo para la optimización de procesos

- Mejorar las operaciones mineras con tecnología inteligente