Privacidad de datos en easymon

easymon es una solución de monitoreo remoto que lleva la facilidad de uso del mundo de los teléfonos inteligentes al dominio de los controladores de máquinas. Solo requiere instalar la extensión de función PLCnext desde la tienda PLCnext y la aplicación de teléfono inteligente correspondiente desde iOS o Google Play Store. Después de una configuración rápida y sencilla, las actualizaciones de los puntos de datos seleccionados se propagarán a las instancias de la aplicación del teléfono inteligente emparejado. Cada variable en el programa PLCnext actualmente ejecutado se puede configurar como un punto de datos monitoreado.

1. Privacidad por diseño

Además de la facilidad de uso, un requisito clave durante el desarrollo de easymon fue la privacidad de los datos. Solo los puntos de datos que se seleccionan explícitamente para el monitoreo remoto cruzan los límites de la red corporativa que aloja el PLCnext. Incluso los metadatos de las fuentes de datos disponibles proporcionados por PLCnext (por ejemplo, las variables definidas en el proyecto PLCnext actualmente ejecutado y su tipo de datos) permanecen privados. Tan pronto como se elimina una fuente de datos, ya no se puede acceder a los datos anteriores.

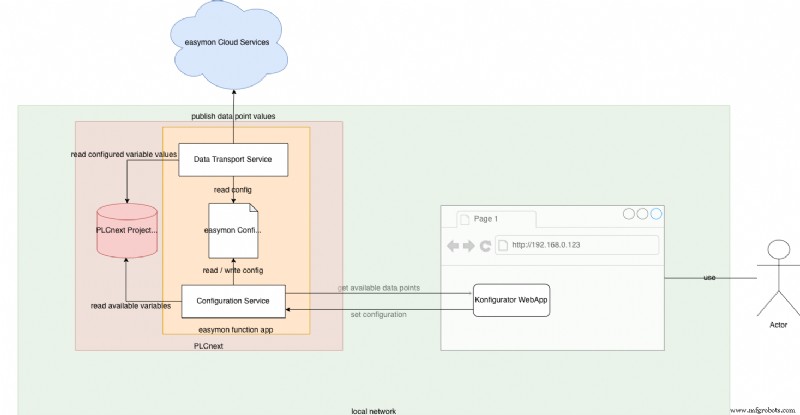

easymon logra esto alojando la aplicación web de configuración como parte de la aplicación funcional en PLCnext. Por lo tanto, solo se puede acceder al configurador a través de un navegador que se conecta a la dirección IP interna del PLCnext desde dentro de la misma red (consulte también la publicación del blog del fabricante sobre el buscador easymon).

El usuario de la aplicación web de configuración configura el conjunto de fuentes de datos que desea monitorear de forma remota y solo después de ese momento, los metadatos y los valores se envían al backend de easymon. Pero obviamente eso no significa que esté disponible públicamente. easymon utiliza un mecanismo inteligente para garantizar que el acceso a los datos solo se conceda a dispositivos remotos autorizados (teléfonos inteligentes, en la mayoría de los casos).

2. Acceso seguro a datos sin inicio de sesión

Para seguir el principio de una solución de monitoreo fácil de usar, queríamos salvar al usuario de easymon de la necesidad de otra combinación de nombre de usuario y contraseña. En su lugar, usamos una clave de autorización para controlar el acceso a los datos.

Para cada nuevo dispositivo que se registra en el backend de easymon, genera una clave que se proporciona al controlador PLCnext solo a través de su mensaje de bienvenida. La clave de autorización se almacena en el PLC y se convierte en parte del código QR que se utiliza para vincular el PLCnext con la instancia de la aplicación para smartphone easymon. Al emparejar la aplicación del teléfono inteligente escaneando el código QR, la aplicación easymon almacena la clave de forma segura (en iOS KeyChain, respectivamente, una tienda encriptada AES de 256 bits en Android). Cada solicitud de la aplicación del teléfono inteligente al backend para recuperar la configuración del dispositivo, los valores de los puntos de datos o para registrarse para actualizaciones de puntos de datos se firma con esta clave. Solo si el backend verifica con éxito la firma, se procesará esta solicitud.

Para eliminar el acceso a los datos de monitoreo remoto para un PLCnext para todas las aplicaciones de teléfonos inteligentes emparejadas previamente, se puede invalidar la clave de autorización actual. Se generará una nueva clave para que las solicitudes que utilicen la clave anterior no se autoricen a partir de ese momento.

Con este mecanismo, el propietario físico de PLCnext siempre mantiene el control del acceso a los datos. El acceso remoto a los datos se otorga mediante el acceso físico al dispositivo a través de su código QR.

Tecnología Industrial

- Privacidad en Cloud Computing; Conócelo todo

- Protocolos de red

- ¿Por qué digital?

- Microprocesadores

- Datos del amplificador operacional

- La fabricación basada en datos está aquí

- Garantizar la seguridad cibernética y la privacidad en la adopción de IoT

- Desafíos clave en la gestión de la privacidad de datos para empresas de 2021-23

- Poniendo tus datos a trabajar

- ¿Qué es IIoT?

- ¿Qué son los datos de mantenimiento?