ARTÍCULO RETRACTADO:¿Se pueden considerar seguros los protocolos de comunicación directa bidireccional?

Resumen

Consideramos los ataques a los protocolos de distribución de claves cuánticas bidireccionales en los que un espía indetectable copia todos los mensajes en el modo de mensaje. Demostramos que bajo los ataques, no hay perturbación en el modo de mensaje y que la información mutua entre el remitente y el receptor es siempre constante e igual a uno. De ello se desprende que las pruebas recientes de seguridad para protocolos bidireccionales no pueden considerarse completas ya que no cubren los ataques considerados.

Antecedentes

La criptografía cuántica, en particular los protocolos de distribución de claves cuánticas (QKD), nos ofrece, en contraste con la clásica, una comunicación probablemente irrompible basada en las propiedades físicas cuánticas de los portadores de información [8, 23, 25]. Hasta ahora, las implementaciones se basaron principalmente en el protocolo BB84 [2], que es incondicionalmente seguro siempre que la tasa de error de bits cuánticos (QBER) sea lo suficientemente baja. Sin embargo, QBER en protocolos similares a BB84 puede ser alto, y dado que no podemos discriminar los cambios de bits de los espías (Eve) de los cambios de bits causados por pérdidas e imperfecciones, la solicitud de tener QBER lo suficientemente bajo para procesar los bits a menudo es difícil de satisfacer, p. , BB84 de 4 estados con más del 11% [26] y BB84 de 6 estados [5] con más del 12,6% [26] de perturbación ( D ) tienen que ser abortados ( D se define como el porcentaje de cambios de polarización provocados por Eve, siendo el máximo 0,5). Desde D no se puede discriminar del QBER inherente en la línea, estos niveles de QBER total son inseguros (información mutua entre el remitente (Alice) y Eve ( I AE ) supera al que hay entre Alice y el receptor (Bob) ( I AB ): yo AE > Yo AB para D > 0.11,0.126, respectivamente) y, por lo tanto, no se puede llevar a cabo solo porque Eva podría estar en la fila.

En busca de protocolos más eficientes, se propusieron e implementaron protocolos bidireccionales. En particular, los protocolos bidireccionales de fotones entrelazados basados en dos [4] (también llamados ping-pong (pp) protocolo) y cuatro ( Ψ ∓ , Φ ∓ ) [6] Bell afirma, por un lado, y un protocolo de Lucamarini-Mancini (LM05) determinista de fotón único, por el otro [1, 19]. Varias variedades, modificaciones y generalizaciones del último protocolo se dan en [11, 12, 24, 27]. Se implementaron dos variedades en [7] y [14]. El protocolo pp anterior fue implementado por Ostermeyer y Walenta en 2008 [22], mientras que el protocolo con cuatro estados Bell no se puede implementar con elementos ópticos lineales [20, 29]. En las referencias antes mencionadas, se han obtenido diversas estimaciones de seguridad.

En [17], Lu, Fung, Ma y Cai proporcionan una prueba de seguridad de un QKD determinista LM05 para el tipo de ataque propuesto en [1, 19]. Sin embargo, afirman que es una prueba de la seguridad incondicional de LM05. En [10], Han, Yin, Li, Chen, Wang, Guo y Han proporcionan una prueba de seguridad para un protocolo pp modificado y demuestran su seguridad contra ataques colectivos en canales ruidosos y con pérdidas.

Todas las consideraciones sobre la seguridad de los protocolos bidireccionales asumen que Eve ataca cada señal dos veces, una en el camino de Bob a Alice, y luego en su camino de regreso de Alice a Bob, y que, al hacerlo, perturba la señal en el modo de mensaje. Sin embargo, como mostramos a continuación, hay otros ataques en los que una Eve indetectable codifica las señales de Bob de acuerdo con la codificación de Alice de una señal de señuelo enviada a ella y luego leída por Eve.

En este artículo, mostramos que en los protocolos QKD deterministas bidireccionales bajo un ataque particular de interceptación y reenvío, una Eve indetectable puede adquirir todos los mensajes en el modo de mensaje (MM) y que la información mutua entre Alice y Bob es constante e igual. a uno. Eso significa que la seguridad de los protocolos no se puede establecer mediante procedimientos estándar de evaluación de la fracción secreta de longitudes de clave.

Métodos

Analizamos los ataques a dos protocolos QKD bidireccionales diferentes:fotón entrelazado y fotón único. En particular, detallamos el procedimiento que le permite a Eve leer todos los mensajes en el modo de mensaje mientras permanece indetectable. Posteriormente, realizamos un análisis de seguridad, para calcular la información mutua entre Alice y Eve, así como entre Alice y Bob, en función de la perturbación que Eve pueda introducir mientras escucha a escondidas. Finalmente, aplicamos los resultados obtenidos sobre el procedimiento que tiene como objetivo demostrar una seguridad incondicional de los protocolos bidireccionales.

Resultados y discusión

Protocolos bidireccionales de fotones entrelazados

Consideramos un protocolo bidireccional de fotones entrelazados basado en dos estados de Bell (protocolo pp) [4]. Bob prepara fotones entrelazados en uno de los estados de Bell y envía uno de los fotones a Alice y mantiene el otro en una memoria cuántica. Alice devuelve el fotón tal cual o actúa sobre él para poner ambos fotones en otro estado de Bell. La Campana dice que envía de esta manera sus mensajes a Bob. Bob combina el fotón que recibe de Alice con el que conserva y, en un divisor de haz (BS), decodifica los mensajes de Alice. Se dice que estos mensajes se envían en modo de mensaje (MM). También hay un modo de control (CM) en el que Alice mide el fotón de Bob. Ella anuncia el cambio entre los modos a través de un canal público, así como los resultados de sus mediciones en CM.

Definimos la base de Bell como una base que consta de dos estados de Bell

$$ \ begin {matriz} {@ {} rcl @ {}} | \ Psi ^ {\ mp} \ rangle =\ frac {1} {\ sqrt {2}} (| H \ rangle_ {1} | V \ rangle_ {2} \ mp | V \ rangle_ {1} | H \ rangle_ {2}), \ end {matriz} $$ (1)donde | H 〉 i (| V 〉 i ), i =1,2, representan estados de fotones polarizados horizontales (verticales).

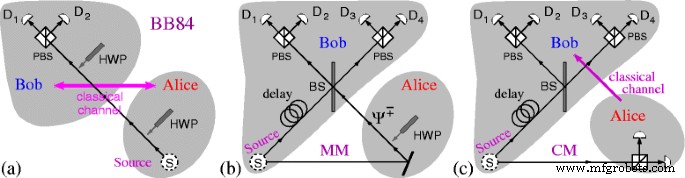

Pares de fotones en el estado | Ψ - 〉 Son generados por una fuente de fotones entrelazados convertidos a la baja. Para enviar | Ψ - 〉 Afirma que Alice acaba de devolver su fotón a Bob. Para enviar | Ψ + 〉, Coloca una placa de media onda (HWP (0 °)) en el camino de su fotón, como se muestra en la Fig. 1b. El HWP cambia el signo de la polarización vertical.

Esquemas de los protocolos BB84 y ping-pong (pp). un BB84:los canales clásico y cuántico se fusionan. b MM del protocolo pp:canal cuántico. c CM del protocolo pp:canal clásico

En Bob's BS, los fotones en estado | Ψ - 〉 Se dividirá y los del estado | Ψ + 〉 Se amontonarán.

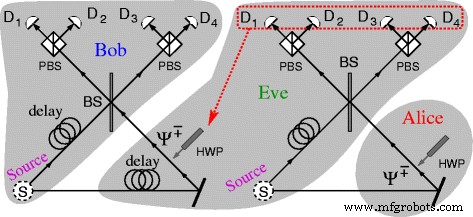

Eve lleva a cabo su ataque, diseñado por Nguyen [21], de la siguiente manera:primero coloca el fotón de Bob en una memoria cuántica y hace uso de una copia del dispositivo de Bob para enviar a Alice un fotón de un par de conversión descendente en el estado | Ψ - 〉 Como se muestra en la Fig. 2. Cuando Eve recibe el fotón de Alice, lo combina con el otro fotón del par y determina el estado de Bell de la misma manera que lo haría Bob. Ella usa este resultado para generar el mismo estado de Bell para Bob colocando los HWP apropiados en el camino del fotón de Bob.

El ataque de Nguyen [21] al protocolo pp. Eve es capaz de copiar de forma determinista cada uno de los mensajes de estado de Bell en el modo de mensaje del protocolo pp

Por lo tanto, Eve es capaz de copiar todos los mensajes en MM y, por lo tanto, el envío de mensajes en MM es equivalente al envío de texto sin formato "protegido" por CM. Volveremos a este punto más adelante.

Aquí, enfatizamos que los fotones cubren cuatro veces la distancia que cubren en BB84. Entonces, si la probabilidad de que se detecte un fotón solo en la distancia Bob-Alice es p , la probabilidad de ser detectado sobre la distancia Bob-Alice-Bob será p 4 que con el aumento exponencial de las pérdidas a lo largo de la distancia también disminuye exponencialmente la probabilidad de detectar la perturbación que Eve introduce en CM.

Protocolos bidireccionales de fotón único

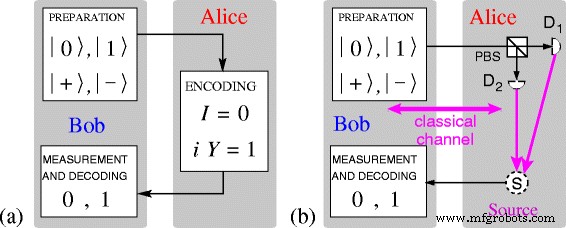

Comenzamos con una breve presentación del protocolo LM05 [18, 19]. Como se muestra en la Fig.3, Bob prepara un qubit en uno de los cuatro estados | 0〉, | 1〉 (el Pauli Z eigenstates), | +〉, o | -〉 (Pauli X eigenstates) y se lo envía a su contraparte Alice. En el MM, modifica el estado de qubit aplicando I , que no modifica el qubit y codifica el 0 lógico , o aplicando i Y = Z X , que cambia el estado de qubit y codifica el 1 lógico . ( yo Y | 0〉 =- | 1〉, i Y | 1〉 =| 0〉, i Y | +〉 =| -〉, i Y | -〉 =- | +〉.) Alice ahora envía el qubit a Bob, quien lo mide en la misma base en que lo preparó e infiere determinísticamente las operaciones de Alice, es decir, sus mensajes, sin un procedimiento de conciliación de bases.

Protocolo LM05. un Modo de mensaje (MM) según [19, Fig. 1]. b Modo de control

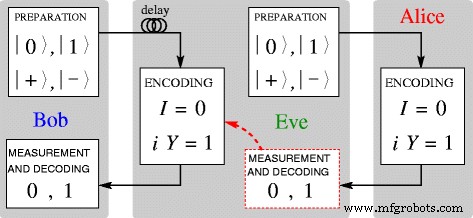

El ataque al protocolo LM05 que consideramos es propuesto por Lucamarini en [18, p. 61, figura 5.5]. Se muestra en la Fig. 4. Eve retrasa el fotón de Bob (qubit) en un carrete de fibra (una memoria cuántica) y envía su propio fotón señuelo en uno de los cuatro estados | 0〉, | 1〉, | +〉 o | -〉 a Alice, en cambio. Alice codifica su mensaje a través de I o yo Y y envía el fotón de vuelta. Eve lo mide de la misma manera en que lo preparó, lee el mensaje, codifica el fotón retardado de Bob a través de I , si leyó 0 , oa través de i Y , si leyó 1 y se lo devuelve a Bob.

El ataque de Lucamarini al protocolo LM05. Los esquemas se realizan de acuerdo con [18, p. 61, Fig. 5.5]

Eve nunca aprende los estados en los que Bob envió sus fotones, pero eso es irrelevante en el MM, ya que solo la polarización cambia o no cambia los mensajes codificados. Alice tampoco necesita conocer los estados de Bob [19]. Esto significa que, Eve solo podría revelarse en CM en el que Alice realiza una medición proyectiva del qubit a lo largo de una base elegida aleatoriamente entre Z y X , prepara un nuevo qubit en el mismo estado que el resultado de la medición, lo envía de vuelta a Bob y lo revela a través de un canal público clásico [19], como se muestra en la Fig. 4.

Aquí, debe enfatizarse que los fotones en LM05 cubren el doble de la distancia que cubren en BB84. Entonces, si la probabilidad de que se detecte un fotón solo en la distancia Bob-Alice es p , la probabilidad de ser detectado sobre la distancia Bob-Alice-Bob será p 2 y Eve podría esconderse en CM exponencialmente mejor que en BB84.

Seguridad de protocolos bidireccionales

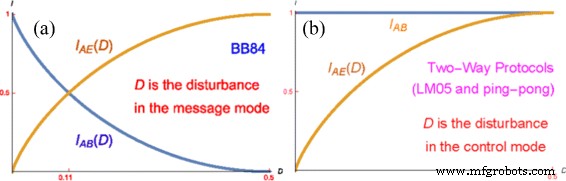

En un protocolo BB84 con más del 11% de perturbación, la información mutua entre Alice y Eve I AE es superior a la información mutua entre Alice y Bob I AB y hay que abortarlo.

Para nuestros ataques, no hay perturbación ( D ) que Eve induce en MM y la información mutua entre Alice y Bob es igual a la unidad.

$$ \ begin {array} {@ {} rcl @ {}} I _ {\ text {AB}} =1. \ end {matriz} $$ (2)Por lo tanto, a diferencia de BB84, I AB y yo AE no son funciones de D y eso nos impide probar la seguridad utilizando el enfoque estándar.

Además, en una implementación realista, no hay una D significativa en MM, tampoco. Cuando Bob, por ejemplo, envía un fotón en | H 〉 Estado y Alice no lo cambia, entonces Bob detectará | H 〉 Con probabilidad cercana a 1, con o sin Eva, e independientemente de la distancia. El único QBER que depende de la longitud de la fibra es el que se deriva de los recuentos oscuros de los detectores [28]. En una implementación reciente de un QKD unidireccional, el QBER total fue inferior al 2% en una distancia de 250 km [13]. Podemos eliminar prácticamente por completo los recuentos oscuros y, por lo tanto, cualquier cambio de polarización incontrolado, utilizando detectores de fotones con sensor de borde de transición superconductor (TES). La eficiencia más alta de estos detectores es actualmente superior al 98% [9, 15, 16], y su probabilidad de recuento oscuro es prácticamente cero.

Para BB84, y prácticamente todos los protocolos unidireccionales de un fotón implementados recientemente o considerados para implementación, la seguridad de los protocolos se evalúa a través del QBER crítico mediante el cálculo de la fracción secreta [26]

$$ \ begin {array} {@ {} rcl @ {}} r ={\ lim} _ {N \ to \ infty} \ frac {l} {n} =I _ {\ text {AB}} - I_ { \ text {AE}} \ end {matriz} $$ (3)donde l es la longitud de la lista que forma la clave final y n es la longitud de la lista que forma la clave sin formato, I AB =1 + D log2 D + (1− D ) log2 (1− D ) y yo AE =- D log2 D - (1− D ) log2 (1− D ) y su intersección produce D =0,11. De manera equivalente, r =1 + 2 D log2 D +2 (1− D ) log2 (1− D ) baja a 0 cuando D llega a 0,11.

No tenemos esa opción para nuestros ataques a protocolos bidireccionales, ya que se deriva de las ecuaciones. (2) y (3) que r nunca es negativo. En realidad, se acerca a 0 solo cuando Eve está en la fila todo el tiempo.

Desde D no está relacionado con el modo MM de ninguna manera, está en Alice y Bob decidir después de qué D abortarían su transmisión. Sin embargo, cualquiera que sea 0≤ D ≤0.5 ellos eligen, yo AB - yo AE siempre serán no negativos y no tendrán un crítico D como en BB84 donde las curvas I AB ( D ) y yo AE ( D ) se cruzan para D =0.11 en MM como se muestra en la Fig. 5a. Para protocolos deterministas bidireccionales, el nivel de D , que se define en CM (y no en MM), no tiene ningún efecto en I AB , es decir, no hay diferencia si D =0 o D =0,5, como se muestra en la Fig. 5b; 0≤ D <0.5 solo significaría que Eva no está en la línea todo el tiempo, pero Bob siempre obtiene información completa de Alice:cuando Eva no está en la línea, porque no está en la línea, y cuando Eve está en la línea, porque ella pasa fielmente todos los mensajes de Alice a Bob.

Gráficos de información mutua para BB84 frente a protocolos deterministas bidireccionales. un Protocolo probabilístico unidireccional BB84. b Protocolos deterministas bidireccionales con estados de Bell entrelazados o con estados de fotón único similares a LM05. La diferencia esencial entre ellos es que en a Eve provoca cambios de polarización en el modo de mensaje, mientras que en b Eve idealmente no causa ningún cambio en el modo de mensaje

Podemos suponer que Eve toma solo una parte de los mensajes para mantener QBER en CM a un nivel bajo (y tener I AE ≤1) que sería aceptable para Alice y Bob. Con eso en mente, podemos intentar realizar la evaluación de seguridad de nuestro ataque y verificar si las pruebas de seguridad incondicional realizadas para otro tipo de ataque a LM05 en [1, 17] podrían aplicarse también a él.

En la prueba de seguridad antes mencionada [17], que se afirma es incondicional , los autores primero, en la Sec. III.A, afirma que Eve tiene que atacar a los qubits en los canales Bob-Alice y Alice-Bob para obtener los bits clave de Alice, y en la Sec. III.B, ecuación. (1,3), asumen que Eve lee el qubit de Bob e induce una perturbación en el modo de mensaje en los canales Bob-Alice y Alice-Bob (tasa de error e ; último párrafo de la Sec. III.B y primer párrafo de la Sec. III.F).

Sin embargo, en los ataques considerados, Eve no mide Los qubits de Bob. Ella simplemente los almacena en una memoria cuántica. Ella envía sus propios qubits a Alice y lee si los cambió ( Y ) o no ( yo ). Luego aplica Y o yo para almacenar los qubits de Bob y se los envía de vuelta. En consecuencia, tampoco provoca ninguna perturbación en el canal Alice-Bob. Además, no hace uso de ninguna ancillas como en [17]. Por tanto, el análisis de obtención de los bits clave realizado en [17] es inaplicable a nuestro ataque.

Por lo tanto, dado que la prueba de seguridad presentada en [17] se aplica solo al ataque considerado en él y no al ataque de Lucamarini anterior, no es universal, es decir, no puede considerarse incondicional .

Consideremos ahora si se puede utilizar algún procedimiento estándar conocido para establecer la seguridad del protocolo LM05. En el protocolo, no tenemos cribado ni tasa de error en el modo de mensaje. Por lo tanto, tampoco se puede aplicar la reconciliación de errores estándar.

El único procedimiento que nos queda para establecer la seguridad es la ampliación de la privacidad. Cuando Eve posea solo una fracción de los datos, perderá rastro de sus bits y los de Alice y Bob se encogerán. Eve podría recuperar datos adivinando los bits que pierde y reintroduce todos los bits nuevamente en la función hash. Si no tiene éxito, su información se borrará en parte. Sin embargo, Alice y Bob enfrentan problemas cruciales al diseñar su procedimiento de seguridad (por ejemplo, función hash) que garantizaría que Eve se quede sin información sobre la clave final. No tienen una cantidad crítica de bits de Eve como en BB84 (11%) que se incluyen explícitamente en las ecuaciones del procedimiento de amplificación de la privacidad [3].

En una palabra, la privacidad que debería amplificarse no está bien definido. Diseñar un protocolo para tal amplificación de privacidad "ciega" es una empresa compleja [3], y es una cuestión de si el envío de, en efecto, texto plano a través de MM asegurado por la verificación ocasional de los estados de los fotones en CM nos ofrece alguna ventaja sobre o mejor seguridad que el protocolo BB84.

En la Tabla 1, enumeramos las propiedades de un protocolo similar a BB84 bajo un ataque arbitrario frente a los protocolos bidireccionales bajo los ataques anteriores, lo que parece indicar que sería difícil responder la pregunta antes mencionada de manera positiva.

Conclusiones

Para resumir, consideramos los ataques deterministas en dos tipos de protocolos QKD bidireccionales (pp con fotones entrelazados y LM05 con fotones individuales) en los que una Eva indetectable puede decodificar todos los mensajes en el modo de mensaje (MM) y demostró que la información mutua entre Alice y Bob no es una función de perturbación, pero es igual a la unidad sin importar si Eve está en la línea o no. Eva induce una perturbación ( D ) solo en el modo de control (CM) y, por lo tanto, el enfoque estándar y los protocolos para estimar y calcular la seguridad no están disponibles ya que todos asumen la presencia de D en MM. Como resultado, una D crítica no se puede determinar, el procedimiento estándar de corrección de errores no se puede aplicar para la eliminación de la información de Eve, se reduce la eficiencia de la amplificación de la privacidad y la seguridad incondicional no se puede considerar probada. En cierto modo, el envío de la clave por parte de Alice es equivalente a enviar un texto sin cifrar sin cifrar "asegurado" por un indicador poco confiable de la presencia de Eve y dichos protocolos no se pueden considerar para su implementación al menos no antes de que uno pruebe o refute que un nuevo tipo de procedimientos de seguridad para tales ataques deterministas se pueden diseñar.

Recalcamos que para decidir si un protocolo es incondicionalmente seguro o no, es irrelevante si Eve puede llevar a cabo ataques que sean más eficientes que los ataques considerados anteriormente, para un D elegido. en CM . Una prueba de seguridad incondicional debería cubrirlos a todos.

Historial de cambios

Nanomateriales

- Flujo de datos

- Protocolos de red

- Lata de aluminio para bebidas

- Comunicación de placa a placa

- Popular Mechanics:la nueva impresora 3D de Markforged puede imprimir con fibra de carbono

- Cómo las empresas de comunicación pueden monetizar IoT más allá de la conectividad

- La red neuronal artificial puede mejorar la comunicación inalámbrica

- 9 maneras en que la automatización puede mejorar la comunicación con el paciente

- Cómo funcionan los códigos de barras y los lectores de códigos de barras | Artículo útil para los estudiantes de electrónica e ingeniería de la comunicación

- Una introducción a la bomba directa

- Tres mitos sobre CAN