Dell evita sus prácticas inseguras de seguridad empresarial

Dell realizó recientemente una encuesta en la que participaron 2.608 profesionales globales que trabajan para empresas del sector empresarial con 250 o más empleados. Los resultados de esta encuesta son nada menos que impactantes y deberían ser de interés para cualquier empresa que se ocupe de información privada o corporativa segura.

En estos días, confiamos a las corporaciones con nuestra información más privada. Confiamos en Google para mantener seguras nuestras consultas de búsqueda, evitar que personas no deseadas lean nuestro correo electrónico y, en algunos casos, incluso proteger datos que son esenciales para el funcionamiento diario de nuestras empresas. Compartimos nuestra información de salud con servicios basados en la nube que rastrean nuestra comida y frecuencia cardíaca, nuestros datos financieros con sitios de comercio electrónico y mucho más.

Empleados de phishing para obtener información de la empresa

Esta seguridad de nuestros datos es tan fuerte como la seguridad de la información de la empresa a la que confiamos esos datos. Muy a menudo, las grandes filtraciones de datos y otras filtraciones de datos privados se producen como resultado de exhibiciones de phishing desde el exterior. Hackers y otras personas malintencionadas que engañan a los empleados para que compartan información de la empresa que les ayuda a infiltrarse en sus redes.

Verizon publicó un informe el año pasado que detalla la magnitud de la amenaza que suponen los intentos de phishing para la seguridad empresarial. El phishing es un tipo de ingeniería social en la que alguien convence a otra persona para que brinde información que no debería.

Consulte también: ¿Estos satélites chinos proporcionarán seguridad de datos a prueba de piratería?

Una forma sería llamar a una compañía telefónica y hacerse pasar por un técnico que solicita datos sobre el terreno. Un empleado desprevenido podría considerar la rutina de la solicitud, entregando la información sin pensarlo mucho. Esa información, dependiendo de su nivel de sensibilidad, podría usarse para obtener acceso a información aún más sensible.

Otra práctica común es enviar correos electrónicos a los empleados con enlaces a sitios falsos que los engañan para que completen información que normalmente estaría protegida. Siempre que el sitio parezca genuino, es posible que el empleado ni siquiera se dé cuenta de que ha compartido algo que no debería tener.

Lo que descubrió la investigación de Dell

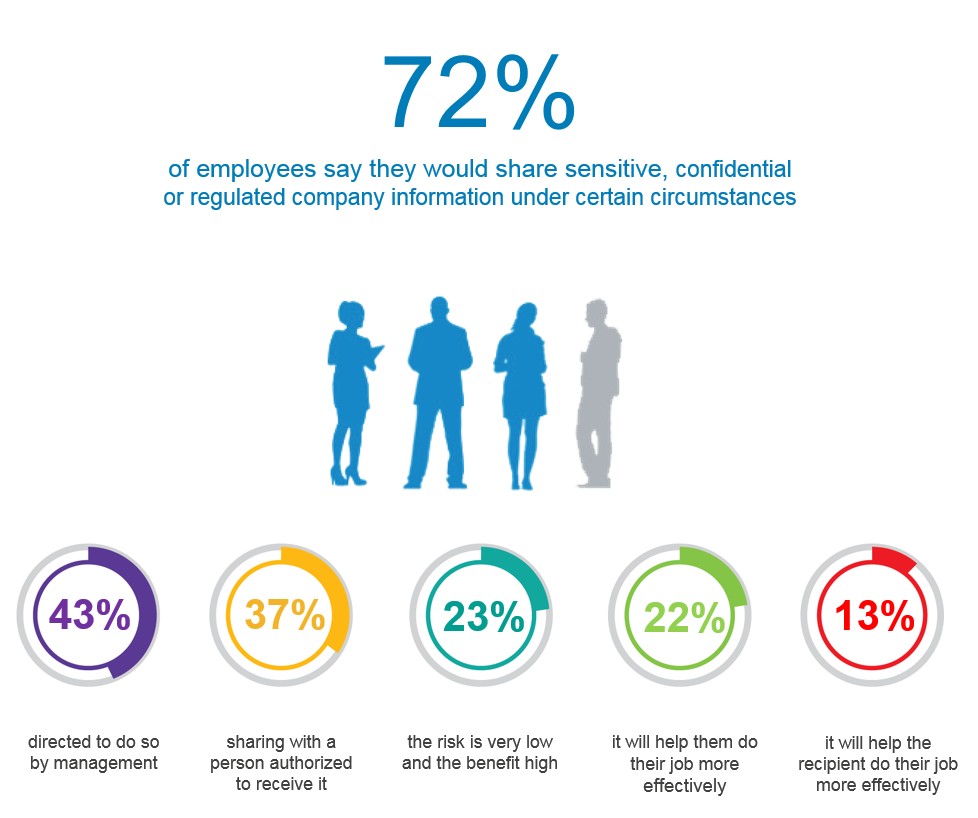

En la Encuesta de seguridad del usuario final de Dell, el 72% de los empleados declararon estar dispuestos a compartir información sensible, confidencial o regulada de la empresa en determinadas circunstancias. Las circunstancias en las que se compartiría esta información variaron.

Entre el 72% de los empleados que dijeron que compartirían información, las razones que dieron para hacerlo incluyeron…

- que la gerencia le indique que lo haga (43%)

- compartir con una persona autorizada para recibirlo (37%)

- el riesgo es muy bajo y el beneficio alto (23%)

- les ayudará a hacer su trabajo de manera más eficaz (22%)

- ayudará al destinatario a hacer su trabajo de manera más eficaz (13%)

Esta encuesta reveló una falta general de precaución en torno a la información corporativa confidencial. Actuando como individuos, los empleados indicaron que tomarían atajos de seguridad si significaba ayudarlos a hacer su trabajo o si sentían que el riesgo valía el beneficio de hacerlo.

Esto no significa que las personas estén entregando datos corporativos intencionalmente con fines malintencionados. Más bien, solo están tratando de hacer su trabajo de manera más eficiente. Los procedimientos de seguridad estrictos a menudo se consideran un obstáculo para la eficiencia.

Muchas prácticas inseguras

Este intercambio de datos no se limita al intercambio directo de datos corporativos. También ocurre en forma de prácticas inseguras. El 45% de los encuestados admitió que participa en prácticas que la mayoría de las empresas prohibiría.

Por ejemplo, el 46% de estas personas indicaron que se han conectado a una red Wi-Fi pública para acceder a información confidencial. Incluso si se toman precauciones como una VPN o un acceso remoto seguro, la conexión a redes Wi-Fi de acceso público representa un mayor riesgo.

Otro 49% de estos encuestados compartió que usa cuentas de correo electrónico personales para el trabajo. Este tipo particular de infracción ha aparecido en los titulares en los últimos años, ya que se descubrió que varios empleados de alto perfil del gobierno de los Estados Unidos estaban conduciendo información confidencial en servidores de correo electrónico privados.

En enero, los analistas de seguridad se sorprendieron al descubrir que la cuenta oficial de Twitter del presidente de los Estados Unidos estaba protegida con una cuenta de correo electrónico de Gmail.

Esta encuesta arrojó luz sobre lo fácil que es para los empleados bien intencionados jugar rápido y relajado con las políticas de seguridad de su empresa. Uno solo puede esperar que encuestas como esta ayuden a los profesionales de TI y líderes empresariales a investigar mejores formas de implementar estos protocolos y de alentar a sus empleados a seguirlos.

Tecnología de Internet de las cosas

- Las cinco principales prácticas de seguridad para AWS Backup

- Evaluación de su riesgo de TI:cómo y por qué

- Construyendo seguridad en la infraestructura heredada

- Los desafíos de seguridad de las redes de comunicaciones de próxima generación

- ¿Su sistema está listo para IoT?

- Hacer que los datos de IoT funcionen para su empresa

- IoT y su comprensión de los datos

- Tableau, los datos detrás de la información

- Maximizando sus inversiones a través de la automatización de la seguridad

- Poniendo tus datos a trabajar

- Siete pasos para la gestión de datos maestros para su empresa