Seguridad de datos en computación en la nube:¿Qué tan seguros son sus datos?

Liderazgo y asociación en seguridad en la nube

Las definiciones son fundamentales; incluso esencial. El término “liderazgo”, por ejemplo, es definido simplemente por el diccionario de Google, como “La acción de liderar un grupo de personas o una organización”. En phoenixNAP, liderar en nuestra industria es parte de nuestro ADN y cultura. Definimos el liderazgo como la creación de soluciones innovadoras, confiables, rentables y de clase mundial que nuestros clientes puedan consumir fácilmente.

En ese sentido, el término "Infraestructura en la nube" (o su predecesor, "Computación en la nube") tiende a representar múltiples escenarios y soluciones diferentes, inventados por equipos de marketing demasiado entusiastas. Sin una definición clara, la claridad en torno a los términos es complicada en el mejor de los casos. Sin embargo, la "seguridad en la nube" se describe más a menudo como una representación de preocupaciones sobre la confidencialidad de los datos, la privacidad, el cumplimiento normativo, la recuperación, la recuperación ante desastres e incluso la viabilidad del proveedor. Nuestro objetivo es aportar claridad, especificidad y confianza a este espacio a través de nuestras soluciones de Data Security Cloud .

El camino por recorrer:el panorama de la seguridad

Según Heng &Kim (2016) de Gartner, para 2020, el 60 % de las empresas sufrirá algún tipo de falla, atribuida directamente a la incapacidad de su equipo interno de TI para administrar el riesgo de manera efectiva. El 87 % de casi 1200 ejecutivos globales de nivel C encuestados por E&Y dicen que necesitaban un 50 % más de financiación para hacer frente al aumento del panorama de amenazas. Este problema se ve agravado por el hecho de que nos enfrentamos a una escasez global de habilidades en tecnología y servicios de seguridad. Estos problemas tienen un impacto directo en la capacidad de las organizaciones para mantener y retener su tecnología de la información y ahora su personal de seguridad cibernética.

Mientras la industria se prepara para esta posible epidemia de seguridad, las predicciones indican que se producirá una consolidación de la gran cantidad de proveedores de servicios de seguridad, junto con un mayor enfoque y confianza en las herramientas de automatización y aprendizaje automático. A pesar de la preocupación pública, esto puede no ser tan malo. La creciente sofisticación de estas herramientas, la capacidad de realizar análisis y correlación en muchas dimensiones y las capacidades de automatización podrían crear eficiencias o, potencialmente, avances en nuestras capacidades defensivas.

Los proveedores líderes de la industria en este espacio no se quedan de brazos cruzados. Como tal proveedor, phoenixNAP está a la vanguardia de muchas iniciativas, que van desde locales hasta internacionales. Por ejemplo, es fundamental que comencemos a fomentar el conocimiento en niños desde la escuela primaria para que se interesen en el campo. Al trabajar con organizaciones de la industria, patrocinamos eventos y asumimos roles de liderazgo en organizaciones para apoyar el desarrollo y la concientización del plan de estudios. Estamos liderando los esfuerzos en el intercambio de inteligencia de amenazas y el uso de fuentes de datos dispares de la web oscura, para crear un análisis predictivo que se pueda poner en práctica para la identificación temprana de vectores de amenazas. Además, nos hemos asociado con las Fuerzas Armadas de los Estados Unidos y el Departamento de Asuntos de Veteranos de los Estados Unidos para proporcionar vías para aquellos miembros del servicio interesados, para tener una barrera de entrada baja y tener un sistema de apoyo dedicado, para que puedan hacer una transición exitosa a cibernética. papeles como civiles.

"Liderazgo", lo vemos como nuestra responsabilidad social y nuestra contribución para mejorar la postura de seguridad de nuestro segmento de mercado.

¿Por qué es esto relevante para la seguridad en la nube?

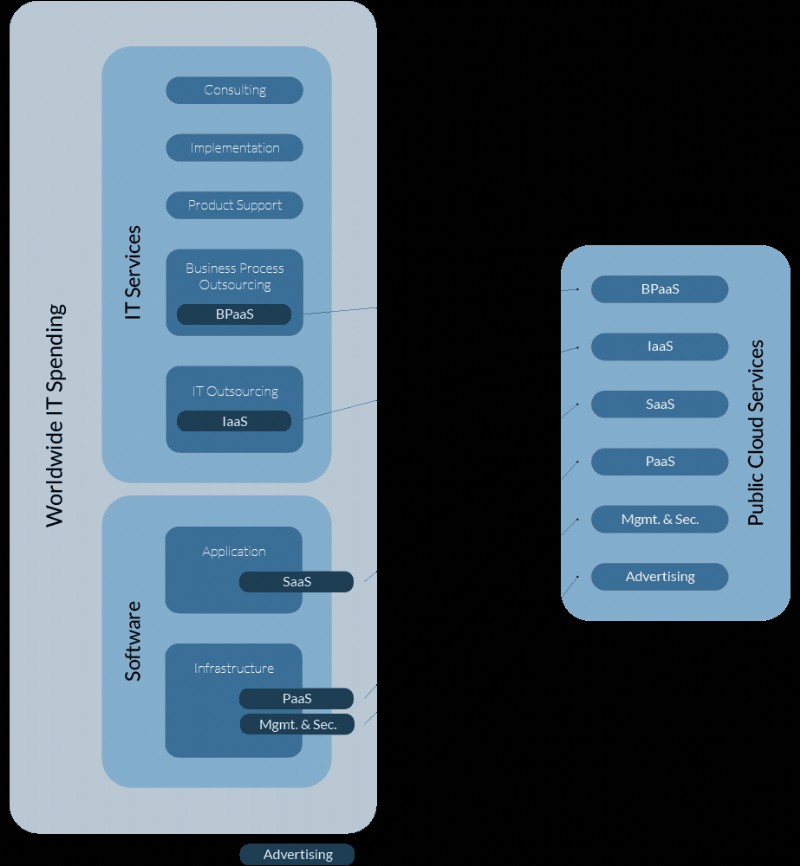

Un estudio de Gartner de 2015 predijo una tasa de crecimiento anual del 16 % año tras año. La realidad es que a medida que nos acercamos a la marca de 2020, vemos un aumento del 32 % en el gasto de TI en servicios en la nube. Ese mismo estudio identificó que alrededor del 40 % de los presupuestos de TI ahora se asignan a servicios relacionados con la nube o SaaS.

Soluciones seguras desde nuestra perspectiva única

Es seguro asumir que ya está en la nube, o que va allí. Nuestro enfoque es educar sobre lo que creemos que son los componentes más importantes de una infraestructura de nube segura y cómo estos componentes complementan y respaldan las necesidades de seguridad de las empresas modernas. Así como la teoría del camino-meta enfatiza la importancia de la relación para el logro de la meta, como proveedor de servicios de tecnología, creemos en asociarnos con nuestros clientes y hacer un esfuerzo adicional para convertirnos en asesores de confianza mutua en la creación y el mantenimiento de productos. La nube está en tu futuro no muy lejano. Permítanos mantenerlo seguro y protegido, y guiarlo a lo largo del camino.

En phoenixNAP, tenemos una perspectiva única. Como proveedor de infraestructura, ofrecemos una cartera de servicios de herramientas y servicios complementarios para proporcionar a las organizaciones soluciones holísticas, seguras y basadas en la nube. Con eso en mente, identificamos una brecha en el espacio de las pequeñas y medianas empresas (SMB), y sus barreras de entrada, para acceder a tecnología de punta como esta. Sabíamos lo que teníamos que hacer:desarrollamos las herramientas para ayudar a estas empresas con el acceso a una oferta de solución basada en la nube segura de clase mundial, que cumplió y respaldó sus necesidades regulatorias. Pusimos el listón en rendimiento, capacidad de recuperación, continuidad del negocio, seguridad y ahora cumplimiento bastante alto. Nuestra pasión por las pequeñas y medianas empresas y nuestra dedicación a la seguridad es la razón por la que construimos Data Security Cloud. Nuestra nube de seguridad de datos es una aspiración para crear la oferta de nube más segura del mundo.

Queríamos una forma de construir una solución que fuera el estándar de oro en seguridad, pero también completamente accesible para todos. Para que eso sucediera, necesitábamos comercializar las ofertas de servicios de seguridad tradicionalmente consultivos y ofrecerlos a una estructura de costos operativos asequibles. Eso es exactamente lo que hicimos.

La seguridad en la nube es una responsabilidad compartida

La encuesta de adopción de la nube de 2017 encontró que el 90,5 % de los encuestados cree que la computación en la nube es el futuro de la TI. Hasta el 50,5 % de estos encuestados todavía identificaron la seguridad como una preocupación. De esas preocupaciones, las siguientes áreas fueron de particular interés:

- Desafíos de integración de datos y aplicaciones

- Desafíos de cumplimiento normativo (54 % indicó requisitos de cumplimiento de PCI)

- Preocupaciones por el "bloqueo" debido a plataformas de nube pública propietarias

- Desconfianza hacia los grandes proveedores de la nube

- Coste

Diseñamos nuestra solución desde cero, con estas perspectivas en mente. Identificamos que necesitábamos monitorear, defender activamente y dotar de recursos a un Centro de Operaciones de Seguridad para responder a incidentes las 24 horas del día, los 7 días de la semana en todo el mundo. Diseñamos una solución en la que nos asociamos con cada uno de nuestros clientes para compartir la responsabilidad de proteger su medio ambiente. En última instancia, esta estrategia contribuye a proteger la privacidad y la confidencialidad de los datos privilegiados, financieros, de salud y personales/demográficos de sus clientes posteriores. Nos propusimos diseñar un sistema para potenciar sus objetivos hacia su postura de seguridad.

Nuestro desafío, tal como lo vimos, era mercantilizar y desmitificar los tipos de seguridad en la computación en la nube. Hemos invertido recursos significativos en la integración de herramientas y empujado a los proveedores a hacer la transición de un modelo tradicional de costos de CapEx a un modelo de pago por uso de OpEx. En última instancia, esta estrategia permite estructuras de precios que son favorables para este segmento de mercado y elimina cualquier barrera de entrada, para que nuestros clientes puedan acceder a las mismas herramientas y técnicas que antes estaban reservadas para el espacio empresarial.

¿Qué son los servicios en la nube?

Al hablar de Servicios en la Nube, tenemos que definir el contexto de:

Nube Privada

- Una nube privada generalmente representa la solución de virtualización que tiene internamente o una que usted o su organización pueden alojar en un centro de datos.

- Al optimizar el uso del tiempo de inactividad en una carga de trabajo informática típica, al agregar varias cargas de trabajo en un solo host, la nube privada aprovechará el sobreaprovisionamiento de recursos inherente a una plataforma de hipervisor bare metal.

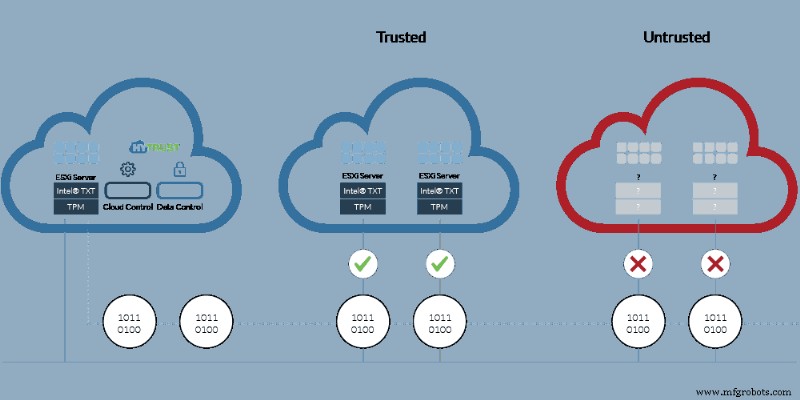

- Usted es dueño de su nube privada. Está técnicamente en sus instalaciones, bajo su control operativo. Por lo tanto, la confianza en los controles de seguridad es alta, pero depende de las habilidades y competencias de los operadores y su capacidad para mantenerse al día con la higiene de seguridad adecuada.

- Sin embargo, el desafío es que aún tiene que adquirir y mantener el hardware, el software, las licencias, la planificación de contingencias (respaldo y continuidad comercial) e incluso los recursos humanos descritos anteriormente. Incluyendo la supervisión organizacional para desarrollar y administrar continuamente estos recursos (capacitación, recursos humanos, planes médicos/dentales, etc.).

Nube pública

- Una nube pública es un entorno en el que un proveedor de servicios pone a disposición una infraestructura de virtualización para recursos como máquinas virtuales, aplicaciones o almacenamiento. Estos recursos están abiertos al consumo del público en general a través de Internet. La nube pública suele ser un entorno operado bajo un modelo de pago por uso, donde el cliente paga solo por lo que se ha suscrito y/o comprometido.

- Podemos categorizar la nube pública aún más como:

- Software como servicio (SaaS). Un gran ejemplo de SaaS es Office 365 de Microsoft. Aunque puede usar muchas de las herramientas a través del navegador de Internet, también puede descargar el software orientado al cliente, mientras que todo el trabajo real se lleva a cabo en el entorno de la nube.

- Plataforma como servicio (PaaS). Una solución en la que el proveedor de la nube ofrece herramientas de hardware y software, normalmente en un modelo OpEx.

- Infraestructura como servicio (IaaS). Cuando nos referimos a la nube pública, este suele ser el servicio al que se refiere la mayoría de la gente. Un escenario típico es cuando visita un sitio web y solicita un servidor virtual de Windows; con X cantidad de procesadores, Y cantidades de RAM y Z cantidades de almacenamiento. En phoenixNAP, ofrecemos este estilo de servicio. Una vez aprovisionado, instala IIS y WordPress, carga su sitio y ahora tiene un servidor con acceso a Internet para su sitio web. Los consumidores atraídos por este modelo suelen ser conscientes de los costos e intentan crear su solución con el menor gasto. Cosas como un firewall orientado a Internet podrían pasarse por alto o omitirse por completo. Las prácticas sólidas de arquitectura del sistema, como la creación de cargas de trabajo separadas para plataformas web y plataformas de bases de datos/almacenamiento (con un firewall interno), también pueden verse afectadas. Lo que podría ser obvio en este punto es que esta es una de esas áreas de intenso enfoque cuando creamos nuestras soluciones.

- Nuestra propuesta de valor es que este tipo de plataforma en la nube reduce la necesidad de que la organización invierta y mantenga su infraestructura local, recursos o incluso contratos de servicio anuales. Aunque esto reducirá las necesidades de recursos, no las eliminará. Como la mayoría de los costos de licencia se incluyen a través del proveedor y probablemente estén disponibles a precios significativamente reducidos a través de las economías de escala del proveedor, también tiene la garantía de obtener algunos de los mejores precios posibles.

La siguiente tabla contrasta el modelo de asignación de costos cambiantes:

TI tradicional

Costos de activos

- Hardware del servidor

- Hardware de almacenamiento

- Hardware de red

- Licencias de software

Costos laborales para mantener la infraestructura

Costos del centro de datos físico

- Poder

- Refrigeración

- Seguridad

- Seguros

Costos de externalización/consultoría

Costos de comunicaciones/red

Nube pública

Costos de infraestructura virtual

- Costos del servidor

- vProcs

- vRAM

- almacenamiento virtual

- Costos de licencia de software

- Servicios profesionales

- Costos de ancho de banda

- Costos de servicios administrados

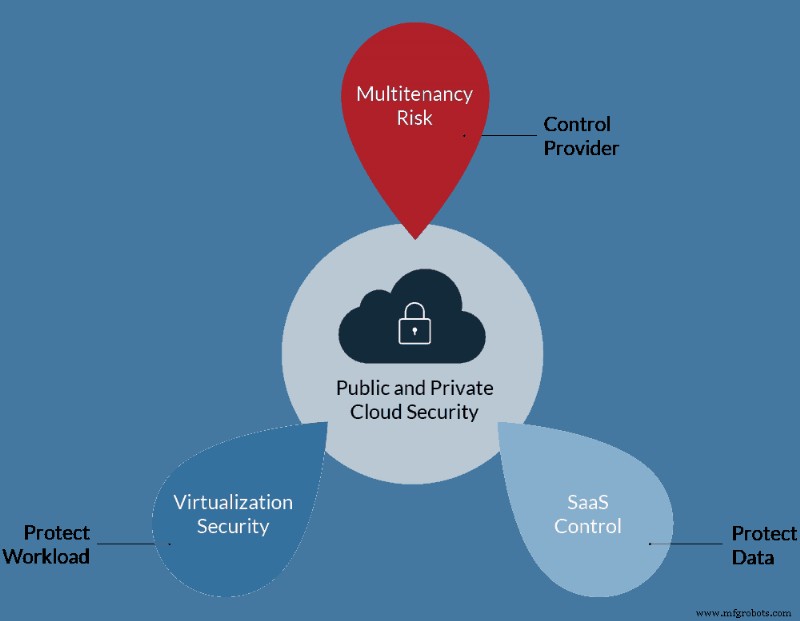

Nube híbrida

- Considere la nube híbrida como una fusión entre la nube privada y la pública. El objetivo deseado es que las cargas de trabajo en ambos entornos se comuniquen entre sí, incluida la capacidad de mover estas cargas de trabajo sin problemas entre las dos plataformas.

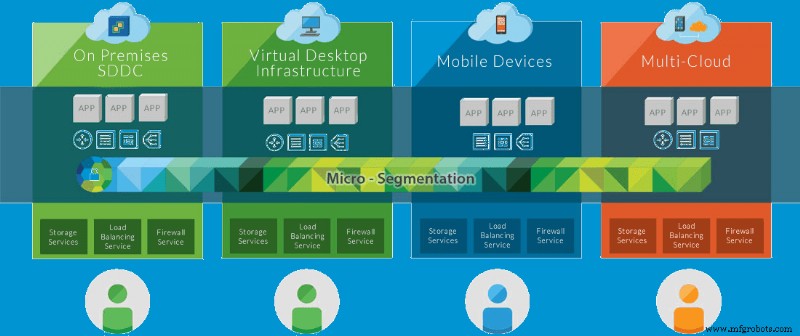

- Aunque esto también es posible en los otros escenarios, en el caso de la nube híbrida, es típico ver un entorno de nube pública configurado como un entorno local. Este escenario podría tener una segmentación de tráfico Norte-Sur adecuada y, en casos excepcionales, una segmentación de tráfico Este-Oeste adecuada facilitada por dispositivos de cortafuegos virtuales o, más recientemente, tecnología de microsegmentación basada en VMware NSX .

¿Qué papel juegan los marcos de control?

Los marcos de control son esquemas de las mejores prácticas. Un conjunto sólido y definido de procesos y controles que ayudan al proveedor a adherirse a una postura de seguridad adecuada. Postura que se puede evaluar, auditar e informar, especialmente cuando está sujeta a requisitos reglamentarios verificados por un proceso de auditoría. Lo que esto significa para un consumidor es que el proveedor ha creado una solución basada en estándares que es consistente con la industria. No han escatimado esfuerzos, se han esforzado por crear un producto de calidad que sea confiable e interoperable en caso de que necesite transferir componentes de su infraestructura. Un enfoque basado en estándares por parte del proveedor también se puede aprovechar para sus propias necesidades de cumplimiento normativo, ya que puede abordar componentes en su lista de verificación que puede asignar al proveedor.

Asociación con los mejores

Las cifras de participación de mercado son una medida cuantitativa, aunque sujetas a un nivel de alfa, siguen siendo estadísticamente sólidas. Intel y VMware son líderes claros e innovadores globales en este espacio. La superioridad del producto, una medida cualitativa, es un activo crucial cuando se integran componentes para crear soluciones innovadoras en un espacio altamente exigente. En phoenixNAP, estamos orgullosos de nuestras asociaciones en curso y orgullosos de desarrollar productos con estos socios. Creemos en el valor de las soluciones de marca compartida que innovan y crean plataformas estables debido a la longevidad y el liderazgo en el espacio.

Al desarrollar nuestra oferta de productos Data Security Cloud (DSC), tuvimos el placer de trabajar con la última generación de conjuntos de chips Intel y el código de producto de VMware de lanzamiento temprano. Diseñamos e implementamos con herramientas y técnicas de próxima generación, sin estar sujetos al legado de las soluciones o metodologías anteriores.

Incorporamos las tecnologías vRealize Suite y vCloud Director de VMware en una solución de clase mundial. En phoenixNAP, no solo queremos capacitar a nuestros clientes para que gestionen sus tareas operativas por sí mismos, sino que, al utilizar el estándar de la industria VMware como plataforma, podemos crear soluciones de nube híbrida entre sus implementaciones en las instalaciones y la nube de seguridad de datos.

Comenzar de nuevo

Como queríamos diseñar una oferta de servicio en la nube segura, elegimos no dejarnos influenciar por el legado. Comenzando con una plataforma de red completamente nueva basada en redes definidas por software, creamos y construimos una solución flexible y escalable, que incorpora las mejores prácticas de microsegmentación y aislamiento de datos. Diseñamos este nivel de flexibilidad y control en toda la pila de la plataforma de virtualización y la estructura de comunicaciones de interconexión.

Metodología de diseño

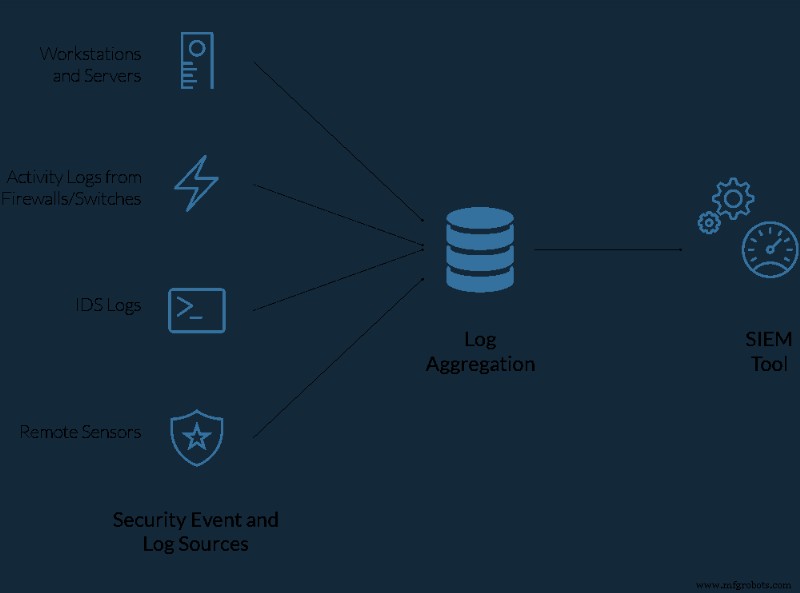

Nos basamos en nuestra amplia experiencia en el cumplimiento de los objetivos de cumplimiento; incorporando un enfoque de marco, utilizando las mejores prácticas de la industria, anticipando las necesidades y limitaciones heredadas con el logro de certificaciones de cumplimiento y de la industria, como PCI, cumplimiento de HIPAA e ISO 27002 (próximamente). Diseñamos una arquitectura flexible pero segura, complementada con una plataforma de recopilación y agregación de registros VMware LogInsight, que transmite incidentes relacionados con la seguridad a un LogRhythm SIEM, supervisado por nuestro Centro de operaciones de seguridad (SOC) las 24 horas, los 7 días de la semana.

Lo demostramos

Qué mejor manera de demostrar que logramos nuestros objetivos en un estándar de seguridad que contar con las organizaciones más respetadas que nos validen y certifiquen. TrustedSec evaluó nuestro entorno y les pidió que atestiguaran que cumplía con sus expectativas. Sin embargo, no nos detuvimos solo en lograr el cumplimiento. Además, como profesionales de la seguridad, auditamos nuestro entorno, superando los estándares regulatorios. Diseñamos nuestro marco para tener un "enfoque sin compromiso" y nuestra filosofía fundamental de "hacer lo correcto" desde una perspectiva técnica y de seguridad. Probado por nuestra certificación PCI de esta plataforma segura en la nube.

El lanzamiento de nuestra oferta de servicios de seguridad

Después de años de extensas pruebas y comentarios de nuestros clientes, construimos nuestras capacidades de Gestión de riesgos de seguridad y Respuesta a incidentes en una oferta de servicio, disponible para toda nuestra base de clientes. Mejoramos nuestras operaciones de seguridad a través de la integración de orquestación de seguridad avanzada y herramientas de prueba automatizadas, y a través de asociaciones estratégicas con organizaciones públicas y privadas de colaboración e intercambio de información (ISAC). Mejorados por nuestra capacidad para recopilar datos de vectores de amenazas a nivel mundial, en tiempo real desde nuestros propios sistemas, organizaciones miembro y la web oscura, utilizamos técnicas de enriquecimiento únicas para hacer perfiles predictivos de la estructura social de esta sociedad; con un objetivo de creación, inteligencia procesable o sistemas de alerta temprana, para apoyar nuestra postura defensiva.

Lo que esto significa es que estamos creando herramientas avanzadas para detectar amenazas antes de que afecten a su negocio. Estamos utilizando estas herramientas para tomar medidas preventivas para proteger las redes de los clientes bajo nuestra vigilancia. Acciones que podrían ver pasar la última amenaza sin incluirlo en su estela.

Enfoque en capas para crear una infraestructura de nube segura

Base comprobada

phoenixNAP tiene una historia larga y comprobada en el diseño, desarrollo y operación de soluciones de infraestructura innovadoras. Con una empresa matriz en el sector de transacciones financieras, tenemos un amplio conocimiento y experiencia en las operaciones seguras de estas soluciones críticas. Como operador de instalaciones de centros de datos globales, hemos establecido una reputación y un proceso operativo confiables para respaldar las necesidades de nuestra amplia y diversa base de clientes.

Nuestras certificaciones en SOC-1, SOC-2 y SOC-3 establecen una línea de base para el control de acceso físico y lógico, la seguridad de los datos y la gestión y los procedimientos de continuidad del negocio. Nuestra designación Tipo II verifica estas capacidades en la práctica. Nuestra certificación PCI-DSS establece nuestro compromiso y credibilidad de "hacer lo correcto" para crear un entorno que ejemplifique sus preocupaciones por el más alto nivel de postura de seguridad.

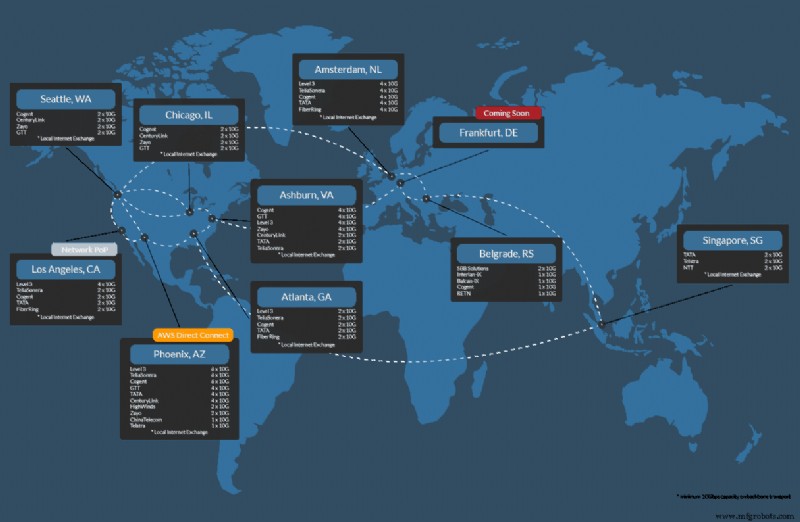

Tejido de comunicación global redundante

En phoenixNAP, creemos que cada cliente merece la forma más alta de seguridad y protección. En nuestro nivel más consumidor, nuestros clientes se benefician de un servicio de Internet que se basa en una conexión combinada de seis carreras, con tecnologías como mitigación de DDoS integrada en el tejido de comunicación. Cada uno de nuestros clientes recibe este nivel excepcional de protección listo para usar. Aprovechando nuestra experiencia en disponibilidad de centros de datos, diseñamos una estructura de conmutación en malla que es resistente y rápida, eliminando puntos únicos de falla que nos da la confianza para ofrecer una garantía de disponibilidad de nivel de servicio (SLA) del 100 %.

Plataforma de hardware altamente escalable

Lisa Spellman:Intel VP/GM de Xeon y Datacenter

Seguro en la Fundación

- Módulo raíz de confianza (TPM)

- Conjuntos de instrucciones integrados para verificación (Intel TXT)

- Generador de números aleatorios rápido y de alta calidad (RDSEED)

- Firmware assurance (BIOS Guard)

Built-in Ecosystem

- Efficient provisioning and initialization (Intel PTE)

- Scalable management with policy enforcement (Intel CIT)

- Direct integration with HyTrust and VMware, etc.

A New Level of Trust

- Secure, Enterprise Key Management

- Trusted connectivity

- Remote attestation fo the secure platform

- Compliance and measurement at the core

Designed around the latest Intel Xeon processor technology alongside our extensive expertise in managing highly scalable workloads in our other cloud offerings, we built a computing platform that achieved 1.59X performance gaines over previous generations. These increases that are passed down into our customer’s workloads, providing them with better performance, and a higher density environment to optimize their existing investment, without any capital outlay; in most cases without any additional OpEx commitments.

Advanced Hypervisor Technology

We build a foundational commitment to VMware, and our commitment to integrate the latest tools and techniques to empower our customers to do what they need, whenever they need it.

Using Hybrid Cloud Extender we can help customers bridge the network gaps to hosted cloud services while maintaining network access and control. Tools like VMWareNSX allow for the creation of logical security policies that can be applied to a Virtual Machine regardless of location (cloud or on-premise). The integration of the latest Intel Cloud Integrity Toolkit allows for platform security with unmatched data protection and compliance capabilities.

Our vRealize Suite and vCloud Director integration is no different. We provide our customers with direct access to the tools they need to manage and protect their hybrid cloud environments effectively. In the event the customer wishes to engage phoenixNAP to perform some of these tasks, we offer Managed Services through our NOC and 3rd party support network.

Segmented Components

Experience has taught us how to identify and prevent repeat mistakes, even those made by strategic or competitive partners in the industry segment. One of those lessons learned is the best practice to section and separate the “Management” compute platform, from the “User compute platform.” Segmentation will significantly minimize the impact of a “support system” crash, or even a heavy operational workload, from impacting the entire computing environment. By creating flexible and innovative opportunities, we train our teams to reflect, communicate and enhance their experiences, creating a knowledgeable and savvy operator who can step onto the batter’s box ready to do what’s asked of them.

Threat Management

We believe that we have created a state-of-the-art infrastructure solution with world-class security and functionality. However, the solution is still dependent on a human operator. One, that based on skill or training, could be the weakest link. We, therefore, engage in continuous education, primarily through our various industry engagements and leadership efforts. This service offering is designed to be a high touch environment, using a zero-trust methodology. A customer, who is unable to deal with the elements of an incident, can see us engage on their behalf and resolve the contention.

If all else fails, and the environment is breached, we rely on 3rd party pre-contracted Incident Responders that deploy in a rapid format. The proper handling of cybersecurity Incident Response requires a Crisis Communication component. One or more individuals trained in handling the details of the situation, interfacing with the public and law enforcement, and based in the concepts of psychology, are trained to be sensitive and supportive to the various victim groups of the situation.

As we bundle backup and recovery as a core service in our offerings, we can make service restoration decisions based on the risk of overwriting data vs. extended downtime. Using the cloud environment to our advantage, we can isolate systems, and deploy parallel systems to restore the service, while preserving the impacted server for further forensic analysis by law enforcement.

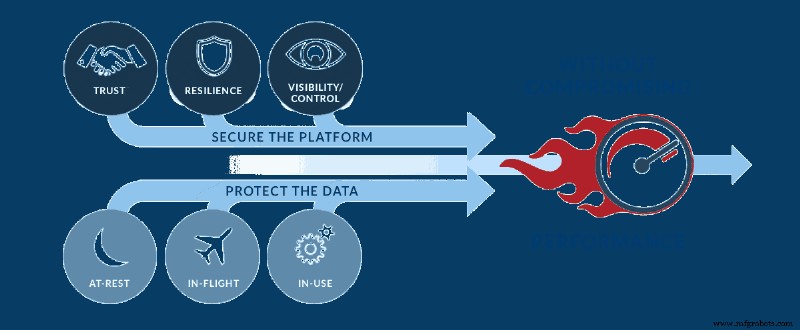

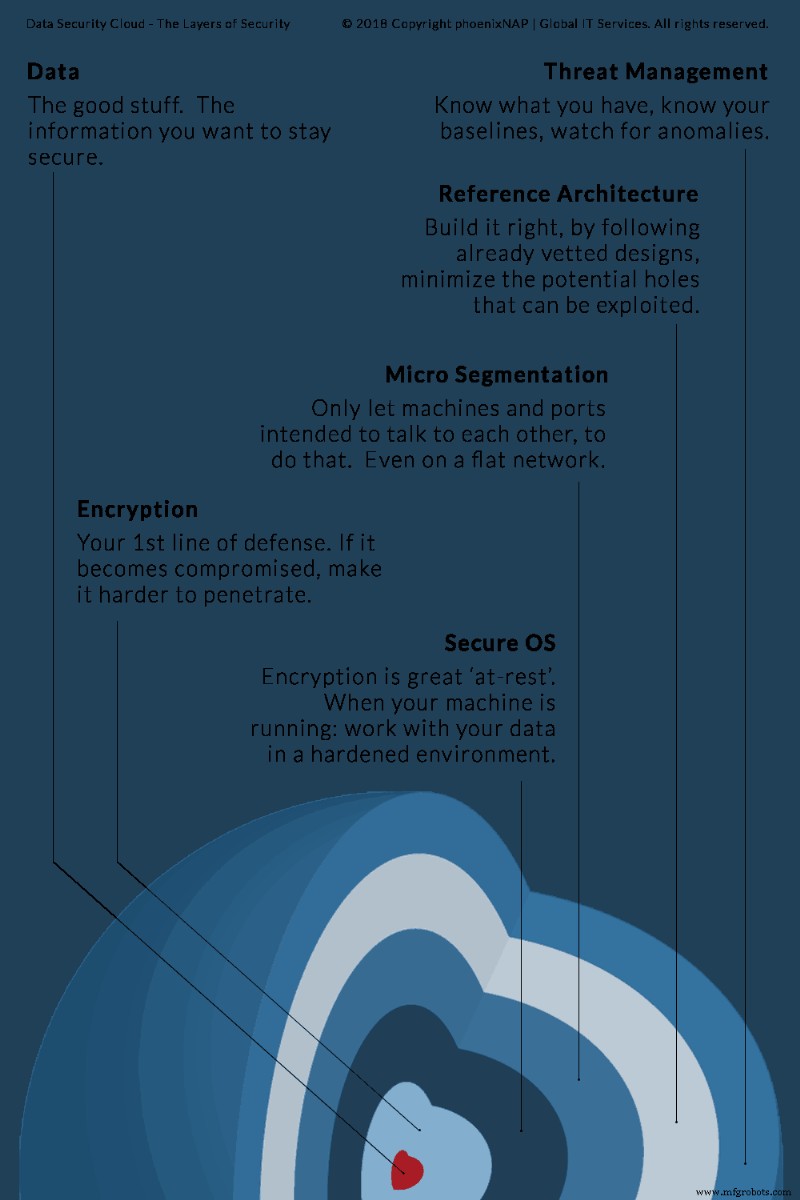

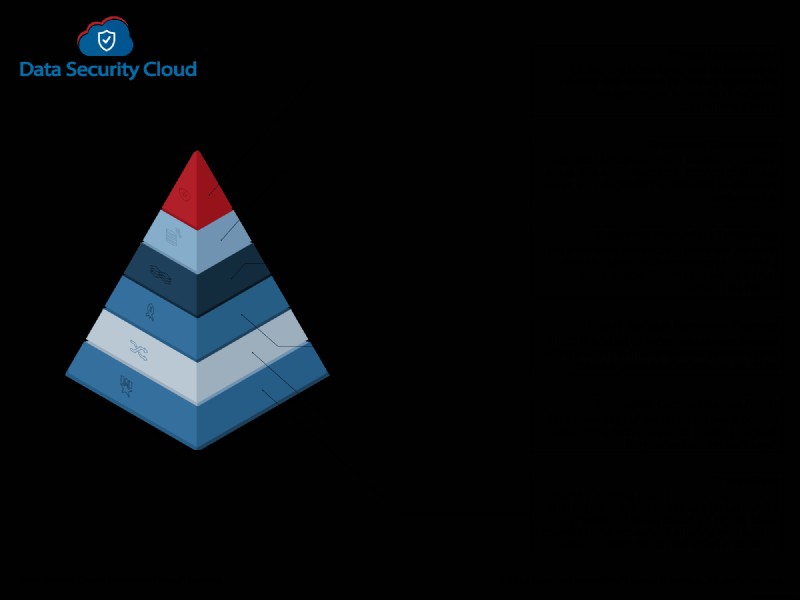

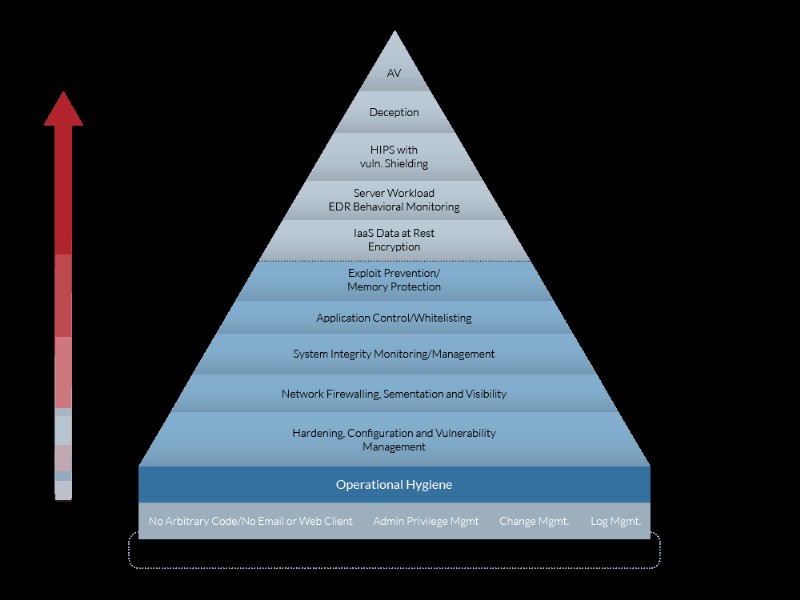

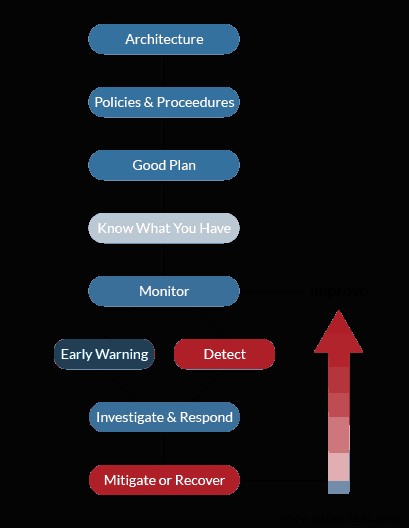

It’s All About the Layers

Hierarchy of Virtual Environment Security Technologies

Security solutions are designed to defend through depth. If one layer is compromised, the defense process begins by escalating the tools and techniques to the next tier. We believe that a layered approach as described creates a secure and stable solution that can easily be scaled laterally as the needs and customer base grows.

Why Does This All Matter?

In one of his articles in the CISO Playbook series, Steve Riley challenges IT leaders not to worry that migration to the cloud may require relinquishing total control but encourages them to embrace a new mindset. This mindset is focused on identity management, data protection, and workload performance.

The primary is likely a reference to the cost savings achieved from consolidation, and transfer of responsibility to a service provider.

- Converting CapEx expenditure to OpEx ones can surely improve cash flow to those in the SMB market space.

- Reducing technical overhead through the elimination of roles no longer required, can provide far more operating capital, and

by re-focusing core-resources to concentrate on core-competencies, create business advantages in the areas that are important to the organization.

According to Gartner, the benefits of cloud migration include the following:

- Shorter project times:Cloud IaaS is a strong approach for trial and error, offering the speed required to test the business model success.

- Broader geographic distribution:The global distribution of cloud IaaS enables applications to be deployed to other regions quickly.

- Agility and scalability:The resource is pay-as-you-go. If an application is designed correctly, then it is simple to scale the capability in a short period.

- Increased application availability:As described, we have demonstrated the highest levels of security and reliability. If you have the right application design, you can develop application availability accordingly.

What’s Fueling the Cloud-First Strategy?

We hear many organizations adopting a cloud-first strategy, where they default to a cloud-based solution, until it proves unable, or not feasible before they consider other options. Factors driving this trend include:

- Reduced infrastructure and operational costs. From a reduction in capital expenditures, using the elasticity of cloud services, lower overall software costs and potential reduction of IT staff, organizations report approximately 14% in savings.

- Flexibility and scalability to support business agility. Agility is defined by the ability to bring new solutions to market quickly. The ability to control costs, leverage different types of services, and being flexible to adapt to market conditions.

- Cloud services tend to use the latest in innovation. Being able to leverage the high rate of innovation in this space, an organization can benefit by incorporating it as part of their business strategy.

- A cloud-first strategy can drive business growth through a supportive ecosystem.

Things to Consider

Not every workload is appropriate or destined for cloud-based compute platforms. The scoping part of any cloud migration project should start by identifying and selecting workloads that are easily migrated and implemented in multi-tenant cloud implementation.

The customer needs to understand the profile and characteristics of their workloads. For many years we would have never considered moving database workloads off of physical hardware. This is a similar case where high I/O or hardware timer reliant workloads (such as GPS or real-time event processing) may be sensitive to being in a shared, multi-tenant computer environment.

- More importantly, cloud services predominately revolve around x86-based server platforms. Therefore, workloads that are reliant on other processor architecture, or even specialized secondary processing units or even dongles, do not make ideal cloud candidates.

In contrast, cloud-based infrastructure allows for:

- Business Agility – for rapid deployment, and even rapid transition from one platform to another, with low transition costs.

- Device Choice – The flexibility to deploy, tear down, and redeploy various device configurations in a matter of clicks.

- Collaboration – Cloud providers typically provide an expert-level helpdesk, with direct access to a community of experts that can support your needs.

There are many reasons to consider a hybrid strategy where you combine workloads. What needs to stay on bare-metal can remain on bare metal servers, either in your facility or a colocation facility such as ours, while staying connected to the cloud platform via a cross-connect, gaining the benefits of both scenarios.

Cloud computing security consists of a broad set of concerns. It is not limited to data confidentiality alone, but concerns for privacy, regulatory compliance, continuity and recovery, and even vendor viability. Staying secure in the cloud is, however, a “shared responsibility.” It requires partnerships, especially between the customer and their infrastructure service provider. Nobody needs to be convinced that data breaches are frequent, and often due to management or operator neglect. Customers are becoming tired of their data being disclosed and then used against them. Most recently, abused via an email-based threat vector, where the bad actor quotes a breached user ID and password, as a way to convince the target recipient to perform an undesired action, behind the mask of perceived authenticity.

Any organization that accepts Personally Identifiable Information (PII) of its customer base establishes with that customer, an implied social contract to protect that information. At phoenixNAP, we have demonstrated leadership in the infrastructure space on a global scale, through partnerships with customers, solution aggregators, and resellers. We have created innovative solutions to meet the unique challenges faced by businesses, going above and beyond to achieve the goals desired by the target organization.

Notes from the Author:Elements of a Strong Security Strategy

Over the years, I have learned many important lessons when it comes to creating solutions that are secure and reliable. Here are some final thoughts to ponder.

- There is no substitute for strong architecture. Get it right and you have a stable foundation to build upon. Get it wrong and you will play whack-a-mole for the rest of that life-cycle.

- Have detailed documentation. Implement policies and procedures that make sense. Documentation that supports the business process. Security policies for the cloud cannot burden the users. If they do, they just become a target for shadow IT. The policy needs to be supportive of the existing process while implementing the control it absolutely needs. A little control is better than no control due to a workaround.

- Plan for a breach, plan to be down, plan for an alien invasion. If you plan for it, you won’t be caught in a state of panic when something undoubtedly happens. The more off-the-beaten-path a scenario seems, the better you can adopt for when real-life scenarios arise.

- You can’t protect what you don’t know you have. Asset management is the best thing you can do for your security posture. If it’s meant to be there:document it. If it’s not meant to be there:make certain that you have a mechanism to detect and isolate it. Even to find out who put it there, why and when.

- Now that you know what you have:monitor it. Get to know what normal behavior is. Get to know its “baseline.”

- Use that baseline as a comparative gauge to detect anomalies. Is this system showing inconsistent behavior?

- Investigate. Have the capability to see the alert triggered by that inconsistent behavior. Are you a 24/7 operation? Can you afford to ignore that indicator until the morning? Will your stakeholders, including your customers accept your ability to detect and respond to the Service Level Agreement (SLA) you extend to them? Can you support the resourcing needed for a 24/7 operation, or do you need to outsource the Threat Management component at least in a coverage extension model? The best SIEM tools are useless without someone actioning the alerts as soon as they pop up. Machine learning helps, however, it cannot yet replace the operator.

- Mitigate the problem or be able to recover the environment. Understand what your Recovery Point Objectives (RPOs) and your Recovery Time Objectives (RTO). Do your current solutions meet those goals? Can those same goals be met if you have to recover into a facility across the country, with no availability from your current staff due to the crisis being faced? How will you communicate with your customers? Do you have a crisis communicator and incident handler as part of the response team?

- Take your lessons learned, improve the process and do it all over again.

No single vendor can provide you with a “silver bullet.” Any vendor that tells you such, is someone you should shy away from. Every customer’s needs are unique. Each situation takes a unique blend of solutions to be effective. Hence your vast network of partner relationships, to provide you with the solutions you need, without trying to make you fit onto one of their offerings.

The offer is always on the table. At phoenixNAP, we will gladly take the call to discuss your concerns in this area, and provide advice on what our thoughts are on the topic of interest. Promoting and supporting properly secured environments is part of our social responsibility. It is part of our DNA and the core philosophy for building products in this segment. Let us be your partner in this journey.

Use of Reference Architectures

One of the benefits of a cloud-based, secure infrastructure such as our Data Security Cloud, is the ability to implement battle tested reference architectures that in some cases go above and beyond the standard capabilities of what’s possible in the physical environment.

In what we would consider an extreme case; an architecture as depicted above creates multiple layers of security with various gateways to get to the prized databases that most bad actors are after. Let’s not ignore the bad actors that want to take control of the web infrastructure to infect visitors with infectious payloads; however, the real prize sits inside those databases in the form of PII, PHI, or PCI data. While the various levels of defensive components are designed to make it difficult for the bad actors to storm the castle, the 24×7 Threat Monitoring will undoubtedly catch the multiple attempts and anomalous behavior, triggering an investigation and response activity.

Through a robust combination of tools, technology, services, and a cost model that’s supportive of the needs of the SMB space, we believe we have demonstrated our leadership, but more importantly, we have created a solution that will benefit you; our SMB customer. We aim to have created a complete security solution that you can take forward as you further define your cloud strategy.

Our Promise

We have assembled a world-class team of highly experienced and skilled leaders, who are passionate about cloud security. As global thought leaders, we design for the world and implement locally. We create sustainable solutions, understanding a customer’s appetite and limited budget. Let us show you how we can benefit your goals through our solutions offerings. Keeping with our promise to “do the right thing” as it involves finding the best solution for you.

Get Started with Data Security in Cloud Computing Today; Contact phoenixNAP today.

Computación en la nube

- 5 consejos de computación en la nube para poner tiempo (y dinero) de su lado

- Big Data y Cloud Computing:una combinación perfecta

- ¿Qué es la seguridad en la nube y por qué es necesaria?

- ¿Cómo beneficia la computación en la nube a su organización?

- Riesgo de seguridad en la nube que enfrenta toda empresa

- Cómo convertirse en un experto en computación en la nube

- La nube y cómo está cambiando el mundo de las TI

- Uso de Big Data y Cloud Computing en las empresas

- Cómo convertirse en ingeniero de seguridad en la nube

- ¿Cómo la computación en la nube puede beneficiar al personal de TI?

- ¿Cómo la computación en la nube está cambiando la administración?