Entornos de ejecución confiables:garantizar la protección de los datos en uso

A medida que las organizaciones adoptan cada vez más la computación perimetral, la nube híbrida y la multinube, sus aplicaciones rastrean, almacenan y analizan datos confidenciales de los usuarios en una amplia gama de entornos. Para garantizar el cumplimiento y la privacidad de las personas que usan aplicaciones, los datos deben protegerse durante todo su ciclo de vida.

Ciframos sistemas de archivos y unidades de almacenamiento, y utilizamos protocolos SSH para mantener seguros los datos en reposo y en tránsito, incluso si son robados, dejándolos inútiles sin claves criptográficas. Sin embargo, los datos en uso normalmente no están cifrados y son vulnerables a ataques y vulnerabilidades.

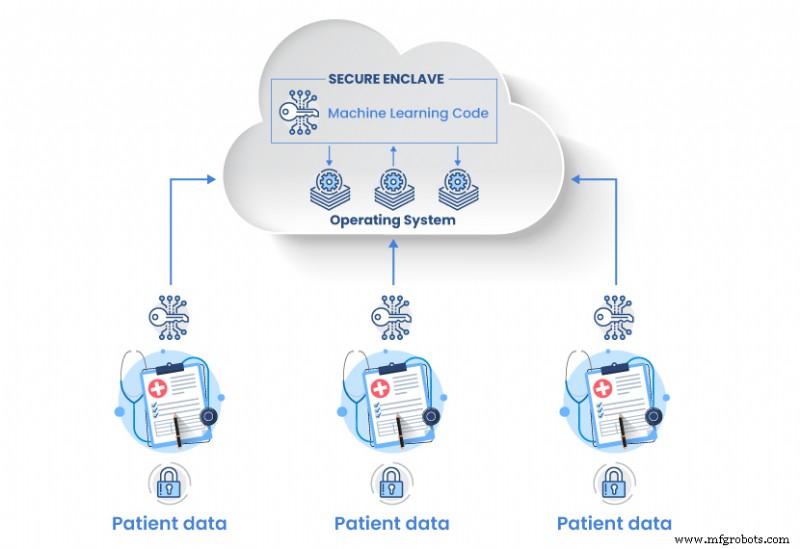

Para mantener las aplicaciones y los datos protegidos en tiempo de ejecución, los desarrolladores recurren cada vez más a los entornos de ejecución de confianza. , a menudo denominados "enclaves seguros".

¿Qué son los entornos de ejecución de confianza?

Los entornos de ejecución de confianza (TEE) son enclaves privados aislados y cifrados por CPU dentro de la memoria. se utiliza para proteger los datos en uso a nivel de hardware.

Mientras los datos confidenciales están dentro de un enclave, las entidades no autorizadas no puede eliminarlo, modificarlo o agregarle más datos. Los contenidos de un enclave permanecen invisibles e inaccesibles para terceros, protegidos contra amenazas internas y externas.

Como resultado, un TEE garantiza lo siguiente:

- Integridad de datos

- Integridad del código

- Confidencialidad de los datos

Según el proveedor y la tecnología subyacente, los TEE pueden habilitar funciones adicionales, como:

- Confidencialidad del código – Protección de algoritmos considerados propiedad intelectual.

- Lanzamiento autenticado – Aplicación de autorización o autenticación para iniciar procesos verificados únicamente.

- Programabilidad – Acceso al código de programación de TEE del fabricante u otra fuente segura.

- Atestiguación – Medición del origen y el estado actual de un enclave para inviolabilidad.

- Recuperabilidad – Vuelva a un estado seguro anterior en caso de que un TEE se vea comprometido.

Estas funciones brindan a los desarrolladores un control total sobre la seguridad de las aplicaciones, protegiendo los datos y el código confidenciales incluso cuando el sistema operativo, el BIOS y la aplicación en sí están comprometidos.

¿Cómo funciona un enclave seguro?

Para comprender cómo funcionan los TEE, echemos un vistazo a Intel® Software Guard Extensions (SGX).

Con Intel® SGX, los datos de la aplicación se dividen en partes confiables y no confiables. Las partes confiables del código se utilizan para ejecutar la aplicación dentro de un enclave protegido. La CPU niega cualquier otro acceso al enclave, independientemente de los privilegios de las entidades que lo solicitan. Una vez procesados, los datos de confianza se mantienen dentro del TEE y la información proporcionada a la aplicación fuera del enclave se vuelve a cifrar.

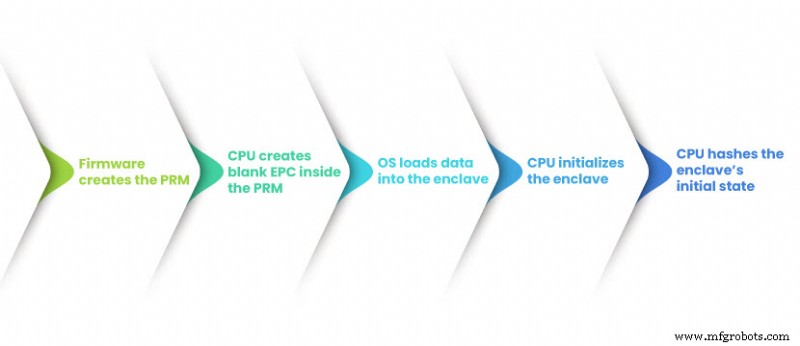

Los enclaves se crean y aprovisionan a través de comandos de hardware que permiten la creación y adición de páginas de memoria, así como la inicialización, eliminación o medición de enclaves.

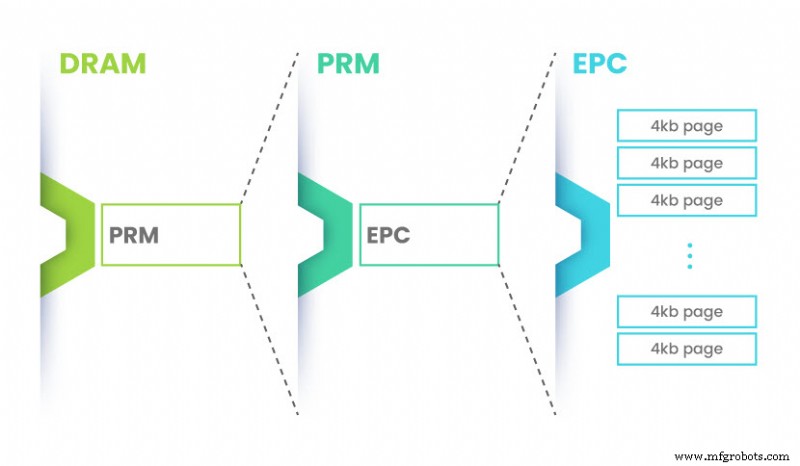

El firmware de la plataforma utiliza sus ajustes de configuración para configurar el área para el TEE. Una vez que las extensiones están habilitadas, la CPU reserva una sección de DRAM como memoria reservada del procesador (PRM). El tamaño del PRM se puede especificar a través de las herramientas de firmware.

Luego, la CPU asigna y configura el PRM estableciendo un par de registros específicos del modelo (MSR). A continuación, se crean cachés de página de enclave (EPC) dentro del PRM, que contienen metadatos con direcciones base, tamaño de enclave e información de seguridad de datos.

Finalmente, la CPU crea un hash criptográfico del estado inicial del enclave y registra otros estados que siguen. Este hash se utiliza posteriormente para la atestación a través de claves criptográficas y raíz de confianza de hardware.

Una vez inicializado, el enclave puede albergar aplicaciones de usuario.

¿Qué tan seguros son los entornos de ejecución confiables?

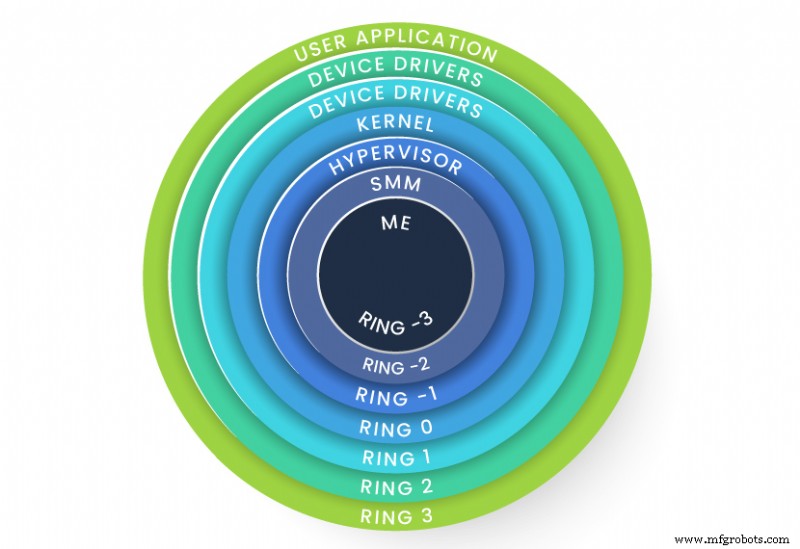

Para explicar mejor qué tan seguro es un TEE, primero debemos abordar los anillos de privilegio de CPU .

Las claves de cifrado se almacenaban tradicionalmente dentro de las aplicaciones, en el nivel del anillo 3. Este modelo pone en peligro los secretos protegidos dentro de la aplicación una vez que se ve comprometida.

Con las arquitecturas modernas, los anillos de privilegio van más allá del kernel y el hipervisor, y se extienden al modo de administración del sistema (SMM) y al motor de administración (ME). Esto permite que la CPU asegure la memoria que usa un TEE, lo que reduce la superficie de ataque a las capas más bajas de hardware y deniega el acceso a todos los niveles de privilegio, excepto a los más altos.

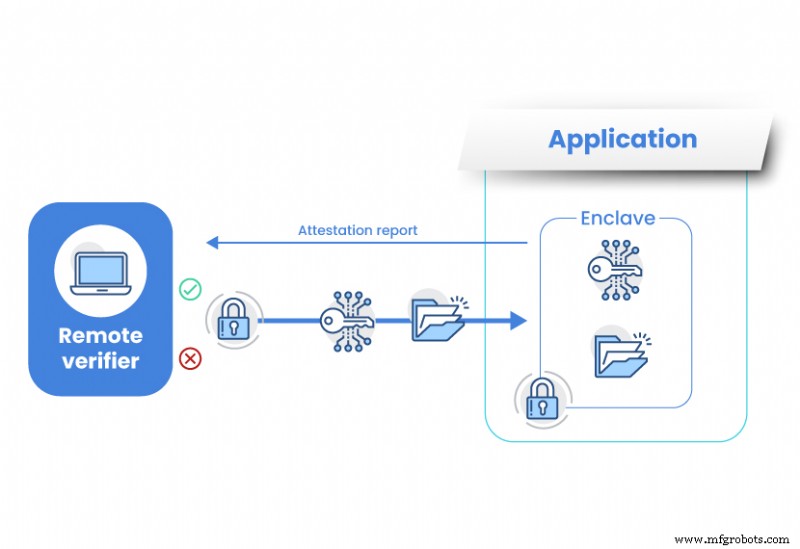

Otra clave para la funcionalidad y la seguridad de un TEE es la atestación. . A través de la atestación, toda la plataforma y el enclave se miden y validan antes de compartir los datos.

Por ejemplo, un enclave puede solicitar un informe local propio o de otro enclave en la misma plataforma y utilizar el informe para la comprobación y verificación de datos. De manera similar, un verificador remoto puede solicitar el informe de certificación antes de solicitar datos confidenciales del enclave. Una vez que se establece la confianza, pueden compartir claves de sesión y datos a través de un canal seguro invisible para terceros.

Dado que los secretos sin cifrar nunca salen del TEE, los enclaves seguros protegen los datos de:

- Otras aplicaciones en el host

- El sistema operativo host o el hipervisor

- Administradores del sistema

- Proveedores de servicios

Incluso el propietario de la infraestructura y otras entidades con acceso físico al hardware no pueden acceder a los datos.

Enclaves seguros en informática confidencial

Para permitir el procesamiento seguro y estandarizado de cargas de trabajo privadas en diferentes entornos de nube, Linux Foundation formó una comunidad llamada Confidential Computing Consortium (CCC) en 2019. Desde su fundación, los miembros de CCC han estado trabajando para acelerar la adopción de la computación en la nube y permitir una colaboración abierta.

Gracias a los altos niveles de protección de datos que ofrecen, los enclaves seguros basados en hardware son el núcleo de esta iniciativa.

A través de la informática confidencial respaldada por TEE, las organizaciones pueden mantener todo, desde una única clave criptográfica hasta cargas de trabajo completas protegidas mientras se utilizan sus aplicaciones.

¿Por qué debería adoptar la informática confidencial?

Hoy en día, los secretos van mucho más allá de las contraseñas y abarcan información altamente confidencial e irreemplazable, como registros médicos o datos biométricos.

La computación confidencial ofrece a las empresas una ventaja competitiva al proteger estos datos y evitar pérdidas financieras o daños a la reputación. Sin embargo, existen otros casos de uso para esta tecnología en evolución.

Cómputo de múltiples partes

La computación confidencial permite que las organizaciones procesen datos de múltiples fuentes sin exponer su código subyacente, propiedad intelectual o información privada del cliente a las partes con las que se asocian. Con competencia o sin ella, las organizaciones gubernamentales, los institutos de atención médica o de investigación pueden aprovechar esta característica para colaborar y compartir conocimientos con el fin de federar el aprendizaje.

Finanzas y Seguros

Aprovechando la informática confidencial, las instituciones financieras evitan actividades fraudulentas como el lavado de dinero. Un banco puede compartir una cuenta sospechosa con otro banco dentro o fuera de su red para auditarlo y minimizar las posibilidades de falsos positivos.

Las compañías de seguros pueden utilizar un enfoque similar para prevenir el fraude. Pueden compartir un reclamo sospechoso entre ellos para el reconocimiento de patrones. Con los datos confidenciales almacenados en un enclave y los registros de datos compartidos entre diferentes fuentes, se pueden obtener resultados sin que se revele información confidencial en el proceso.

Conclusión

Las herramientas empresariales para mejorar la seguridad se desarrollan constantemente a medida que evoluciona la informática confidencial. Esto estimula la adopción, el crecimiento y la seguridad de la computación en la nube, desbloqueando todo su potencial.

Al ofrecer una protección sin precedentes de código y datos confidenciales durante la ejecución, los entornos de ejecución confiables permiten a las organizaciones fortalecer su posición de seguridad y aprovechar la tecnología preparada para el futuro hoy.

Computación en la nube

- Uso de Big Data y Cloud Computing en las empresas

- Una introducción a la computación perimetral y ejemplos de casos de uso

- Kontron:conmutador Ethernet de 40 Gigabit para uso en entornos hostiles

- Garantizar la seguridad cibernética y la privacidad en la adopción de IoT

- Garantizar la protección de los conductores de flotas en la era de COVID-19

- El papel de la protección para garantizar la durabilidad de la máquina

- Las universidades usan análisis en tiempo real para mantener seguros a los estudiantes

- Casos de uso de CI en toda la organización empresarial

- 5 razones por las que todas las empresas de fabricación necesitan usar big data

- Los fabricantes del Reino Unido pueden utilizar la automatización inteligente para aumentar la productividad

- Guía del Reglamento General de Protección de Datos (RGPD)