Identificación de requisitos para mejorar la privacidad en diseños incrustados

A medida que los dispositivos conectados a Internet se vuelven más frecuentes, aumentan el riesgo para la privacidad. Afortunadamente, ahora hay muchos chips y servicios disponibles para ayudar a los diseños a resistir la intrusión y evitar el acceso no autorizado a datos privados. La clave radica en identificar las amenazas específicas que necesitan mitigación.

En términos generales, la privacidad implica mantener la información designada inaccesible sin la autorización del propietario de la información. La privacidad implica seguridad; la información no puede mantenerse privada sin también mantenerla segura. Pero no son lo mismo. La seguridad de la información también implica prevenir la alteración o destrucción maliciosa. En ese sentido, la información se puede mantener segura sin mantener la privacidad.

Hay muchas razones para mantener la privacidad de la información, y una de las principales son las muchas regulaciones y requisitos gubernamentales en todo el mundo para mantener la privacidad de la información que se puede asociar con una persona individual, conocida como información de identificación personal (PII). Gran parte de lo que constituye PII es obvio:cosas como el nombre, la dirección, los números de cuenta, la ubicación, el estado de salud, las imágenes y las actividades de una persona son PII que la mayoría reconocería como amerita la privacidad.

Pero otros tipos de información que podrían necesitar mantenerse seguros no son tan obviamente privados, porque la información en sí misma no es identificable personalmente. Sin embargo, junto con una segunda pieza de información, esa primera pieza puede volverse identificable, por lo que requiere privacidad. Por ejemplo, puede parecer que el ajuste de temperatura de un termostato conectado no necesita protección de privacidad. En algún lugar, un termostato está ajustado a 55 grados. ¿Y qué? Sin embargo, si combina esa configuración con información sobre la ubicación actual del termostato, de repente se vuelve personal. Alguien que sepa que una casa específica tiene el termostato ajustado a 55 grados puede permitirle inferir que los propietarios están de vacaciones y que la casa es relativamente segura para robar.

En los dispositivos electrónicos, la información o los datos que deben mantenerse seguros son sustanciales. Tanto los datos en reposo, es decir, en memoria o almacenamiento, como los datos en movimiento, que pasan a través de la red o por cables y circuitos, necesitarán protección. Si esa protección implica cifrado, lo que suele suceder, las claves de cifrado también deben protegerse. Y además de los datos personales y las claves presentes o en movimiento, los diseñadores pueden necesitar asegurarse de que el software y el firmware del sistema estén a salvo de manipulaciones, para que un "mal actor" no altere el comportamiento del sistema para hacer que revele información que debía mantenerse privada.

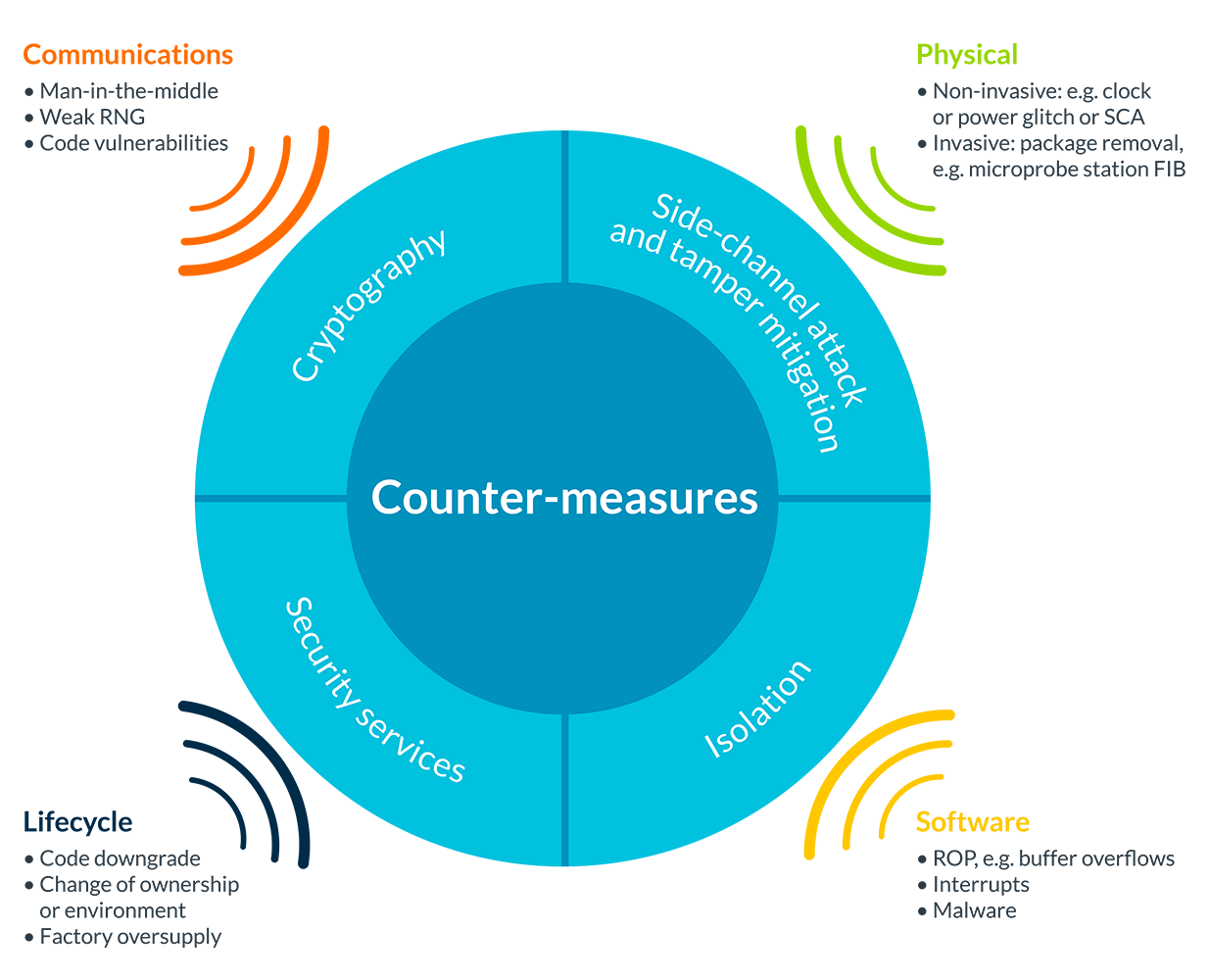

También hay un número considerable y creciente de formas en las que la seguridad de los datos electrónicos puede verse comprometida. Los atacantes remotos pueden espiar las comunicaciones de la red. Un "hombre en el medio" puede interceptar mensajes en tránsito y pretender ser el destinatario previsto, pasando mensajes entre las partes legítimas para ocultar la interrupción. Un atacante remoto también puede enviar mensajes que desencadenan debilidades del sistema, insertar malware durante el aprovisionamiento o actualizaciones inalámbricas, o explotar otras vulnerabilidades de código.

Figura 1: Hay muchas formas de ataque que pueden comprometer la seguridad de los datos y requieren muchas contramedidas diferentes. (Fuente de la imagen:ARM)

Si el atacante tiene acceso físico, o incluso solo proximidad, a un sistema, se abren vías de ataque adicionales, tanto intrusivas como no intrusivas. El sondeo de los buses de señales puede revelar información privada a medida que fluye a través del sistema. El monitoreo de las líneas eléctricas o la radiación EMI puede proporcionar información que permita la recuperación de claves de cifrado. También es posible alterar el contenido de los dispositivos de almacenamiento de código o incluso reemplazarlos con el acceso físico, al igual que quitar el empaque para exponer la matriz para sondeo y análisis.

Los ataques de acceso físico a la seguridad de los datos también pueden ocurrir en momentos distintos a la implementación de un dispositivo. Los malos actores pueden copiar claves de cifrado, o incluso clonar sistemas completos, durante la fabricación y el montaje, por ejemplo. El clon de un dispositivo puede operar en un sistema como si perteneciera allí, evitando casi todas las formas de seguridad con actividad "interna". Y una vez que un dispositivo se retira del servicio y se descarta, alguien puede adquirirlo y extraer información a su gusto.

Ningún método proporciona seguridad contra la miríada de tipos de ataques posibles y la implementación de todos los métodos de seguridad posibles puede resultar prohibitivamente costosa. Además, las oportunidades de ataque y los riesgos varían según la aplicación. Por lo tanto, los desarrolladores deben elegir cuidadosamente qué métodos implementarán. El lugar para comenzar es antes de comenzar el diseño detallado, creando un modelo de amenazas. El modelo debe considerar no solo el dispositivo en sí, sino también los sistemas conectados a él. También debe examinar el entorno de la configuración operativa normal del dispositivo, así como durante todo su ciclo de vida.

Al desarrollar el modelo de amenazas, los desarrolladores deben seguir varios pasos:

-

Identifique los activos (datos) que necesitan proteger. Por motivos de privacidad, esto incluirá cualquier PII presente o en movimiento a través del dispositivo. También debe incluir claves de cifrado, si se utilizan, y es posible que deba incluir firmware del sistema, códigos de identidad, metadatos de mensajes y más.

-

Identifique los tipos de ataques a los que pueden estar sujetos estos activos, calcule su probabilidad y evalúe el impacto de un ataque exitoso. Asegúrese de incluir todo el ciclo de vida del dispositivo, incluida la fabricación, implementación y eliminación. Esto ayudará a identificar qué amenazas son lo suficientemente graves como para requerir mitigación.

-

Determine las contramedidas que se requerirán y su costo de implementación en términos de tiempo de diseño, rendimiento y listas de materiales.

El modelo de amenazas así desarrollado ayudará a guiar los atributos de diseño de hardware y software necesarios para proteger la privacidad de los datos. Afortunadamente, la industria de los semiconductores ha estado desarrollando numerosos dispositivos y servicios que abordan la mayoría de las amenazas y ofrece apoyo a los desarrolladores para identificar la aplicación de las contramedidas adecuadas.

Tecnología de Internet de las cosas

- Flujo de datos

- Clasificación de los requisitos de IA en evolución

- Co-simulación para diseños basados en Zynq

- ¿Su sistema está listo para IoT?

- Hacer que los datos de IoT funcionen para su empresa

- Desafíos clave en la gestión de la privacidad de datos para empresas de 2021-23

- Tableau, los datos detrás de la información

- Los wearables en el lugar de trabajo plantean nuevos dilemas de privacidad para el personal y las empresas

- Principales tendencias de IoT a tener en cuenta en 2019

- DataOps:el futuro de la automatización del cuidado de la salud

- La automatización industrial da paso a la automatización de la información