Computación perimetral IoT

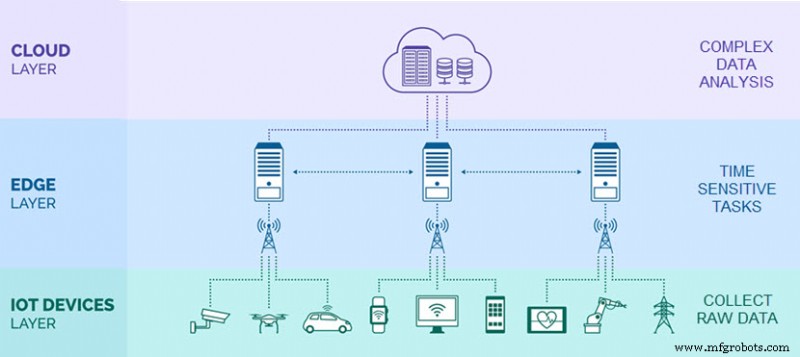

En una arquitectura IoT clásica, los dispositivos inteligentes envían los datos recopilados a la nube o a un centro de datos remoto para su análisis. Grandes cantidades de datos que viajan desde y hacia un dispositivo pueden causar cuellos de botella que hacen que este enfoque sea ineficaz en cualquier caso de uso sensible a la latencia.

La computación perimetral de IoT resuelve este problema al acercar el procesamiento de datos a los dispositivos de IoT. Esta estrategia acorta la ruta de datos y permite que el sistema realice un análisis de datos in situ casi instantáneo.

Este artículo es una introducción a la computación perimetral de IoT y los beneficios de tomar medidas sobre los datos lo más cerca posible de su fuente. Siga leyendo para saber por qué la computación perimetral es un habilitador crítico para los casos de uso de IoT en los que el sistema debe capturar y analizar cantidades masivas de datos en tiempo real.

¿Qué es la informática perimetral de IoT?

La informática perimetral de IoT es la práctica de utilizar el procesamiento de datos en el perímetro de la red para acelerar el rendimiento de un sistema IoT. En lugar de enviar datos a un servidor remoto, la informática perimetral permite que un dispositivo inteligente procese datos IoT sin procesar en un servidor perimetral cercano.

El procesamiento de datos cerca o en el punto de origen da como resultado una latencia cero . Esta característica puede hacer o deshacer la funcionalidad de un dispositivo IoT que ejecuta tareas sensibles al tiempo.

Mover el procesamiento de datos físicamente más cerca de los dispositivos IoT ofrece una línea de beneficios para la TI empresarial, como:

- Servicios más rápidos y confiables.

- Una experiencia de cliente más fluida.

- Análisis in situ en tiempo real.

- La capacidad de filtrar y agregar datos sin procesar para reducir el tráfico enviado a un servidor externo o a la nube.

- Menores costos operativos (OpEx) debido a un menor uso de ancho de banda y necesidades de capacidad de centro de datos más pequeñas.

- Mayor seguridad debido a menos conexiones externas y menos espacio para posibles movimientos laterales.

La computación perimetral de IoT es un habilitador vital para IoT, ya que esta estrategia le permite ejecutar una aplicación de baja latencia en un dispositivo IoT de manera confiable. Edge Processing es una opción ideal para cualquier caso de uso de IoT que:

- Requiere toma de decisiones en tiempo real.

- Tiene fallas potencialmente catastróficas.

- Trata con cantidades extremas de datos.

- Se ejecuta en un entorno donde la conectividad de la nube es escasa o no está disponible en absoluto.

La computación en la nube y perimetral no son mutuamente excluyentes. Los dos paradigmas informáticos encajan a la perfección, ya que un servidor perimetral (ya sea en la misma región o en las mismas instalaciones) puede manejar tareas sensibles al tiempo mientras envía datos filtrados a la nube para un análisis más detallado que consume más tiempo.

Dispositivos perimetrales frente a dispositivos IoT

La computación perimetral de IoT se basa en el uso combinado de dispositivos perimetrales y de IoT:

- Un dispositivo IoT es una máquina conectada a Internet que puede generar y transmitir datos a la unidad de procesamiento (ya sea un dispositivo perimetral, la nube o un servidor central). Estos dispositivos suelen tener sensores de propósito especial y sirven para un solo propósito.

- Un dispositivo perimetral es una pieza de hardware que opera cerca del usuario o dispositivo que genera datos sin procesar. Estos dispositivos tienen suficientes recursos informáticos para procesar datos y tomar decisiones con latencias de submilisegundos, una velocidad imposible de alcanzar si los datos primero deben cruzar una red.

En algunos casos, los términos perimetrales y dispositivos IoT pueden ser intercambiables . Un dispositivo IoT también puede ser un dispositivo perimetral si tiene suficientes recursos informáticos para tomar decisiones de baja latencia y procesar datos. Además, un dispositivo de borde puede ser parte de IoT si tiene un sensor que genera datos sin procesar.

Sin embargo, la creación de dispositivos con IoT y capacidades perimetrales no es rentable. Una mejor opción es implementar varios dispositivos IoT más económicos que generen datos y conectarlos todos a un único servidor perimetral capaz de procesar datos.

¿Cómo funcionan juntos IoT y Edge Computing?

Edge Computing proporciona un sistema IoT con una fuente local de procesamiento, almacenamiento y computación de datos. El dispositivo IoT recopila datos y los envía al servidor perimetral. Mientras tanto, el servidor analiza los datos en el borde de la red local, lo que permite un procesamiento de datos más rápido y fácilmente escalable.

En comparación con el diseño habitual que implica el envío de datos a un servidor central para su análisis, un sistema informático perimetral de IoT tiene:

- Reducción de la latencia de la comunicación entre el dispositivo IoT y la red.

- Tiempos de respuesta más rápidos y mayor eficiencia operativa.

- Menor consumo de ancho de banda de la red, ya que el sistema solo transmite datos a la nube para almacenamiento o análisis a largo plazo.

- La capacidad de seguir funcionando incluso si el sistema pierde la conexión con la nube o el servidor central.

Edge Computing es una forma eficiente y rentable de usar Internet de las cosas a escala sin arriesgarse a sobrecargar la red. Una empresa que depende de IoT edge también reduce el impacto de una posible filtración de datos. Si alguien viola un dispositivo perimetral, el intruso solo tendrá acceso a los datos sin procesar locales (a diferencia de lo que sucede si alguien piratea un servidor central).

La misma lógica de "radio de explosión más pequeño" se aplica a las fugas de datos accidentales y amenazas similares a la integridad de los datos.

Además, la computación perimetral ofrece una capa de redundancia para tareas de IoT de misión crítica. Si una sola unidad local deja de funcionar, otros servidores perimetrales y dispositivos IoT pueden seguir funcionando sin problemas. No hay puntos únicos de falla que puedan detener todas las operaciones.

Características informáticas perimetrales de IoT

Si bien cada sistema informático perimetral de IoT tiene características únicas, todas las implementaciones comparten varias características. A continuación, se muestra una lista de 6 características que puede encontrar en todos los casos de uso de la informática perimetral de IoT.

Cargas de trabajo consolidadas

Un dispositivo de borde más antiguo generalmente ejecuta aplicaciones propietarias sobre un RTOS (sistema operativo en tiempo real) propietario. Un sistema IoT edge de última generación tiene un hipervisor que abstrae las capas del sistema operativo y de la aplicación del hardware subyacente.

El uso de un hipervisor permite que un único dispositivo informático de borde ejecute varios sistemas operativos, lo que:

- Abre el camino para la consolidación de la carga de trabajo.

- Reduce el espacio físico requerido en el borde.

Como resultado, el precio de la implementación en el borde es mucho más bajo que lo que antes tenía que pagar para configurar un sistema de computación en el borde de primer nivel.

Preprocesamiento y filtrado de datos

Los sistemas perimetrales anteriores generalmente funcionaban haciendo que el servidor remoto solicitara un valor desde el perímetro, independientemente de si hubo cambios recientes. Un sistema de desplazamiento perimetral de IoT puede preprocesar datos en el perímetro (generalmente a través de un agente perimetral) y solo enviar la información relevante a la nube. Este enfoque:

- Reduce la posibilidad de cuellos de botella de datos.

- Mejora las tasas de respuesta del sistema.

- Reduce los costos de ancho de banda y almacenamiento en la nube.

Gestión escalable

Los recursos perimetrales más antiguos a menudo usaban protocolos de comunicación en serie que eran difíciles de actualizar y administrar a escala. Una empresa ahora puede conectar los recursos informáticos de borde de IoT a redes locales o de área amplia (LAN o WAN), lo que permite la administración central.

Las plataformas de administración perimetral también están aumentando en popularidad a medida que los proveedores buscan simplificar aún más las tareas asociadas con las implementaciones perimetrales a gran escala.

Arquitectura Abierta

Los protocolos propietarios y las arquitecturas cerradas fueron comunes en los entornos perimetrales durante años. Desafortunadamente, estas características a menudo conducen a altos costos de integración y cambio debido a los bloqueos de proveedores, razón por la cual la computación de borde moderna se basa en una arquitectura abierta con:

- Protocolos estandarizados (por ejemplo, OPC UA, MQTT).

- Estructuras de datos semánticos (por ejemplo, Sparkplug).

La arquitectura abierta reduce los costos de integración y aumenta la interoperabilidad de los proveedores, dos factores críticos para la viabilidad de la informática perimetral de IoT.

Análisis perimetral

Las versiones anteriores de los dispositivos perimetrales tenían una potencia de procesamiento limitada y, por lo general, podían realizar una sola tarea, como la ingesta de datos.

Hoy en día, un sistema informático perimetral de IoT tiene capacidades de procesamiento más potentes para analizar datos en el perímetro. Esta característica es vital para los casos de uso de baja latencia y alto rendimiento de datos que la computación perimetral tradicional no podría manejar de manera confiable.

Aplicaciones distribuidas

Los recursos informáticos de borde de IoT inteligentes desacoplan las aplicaciones del hardware subyacente. Esta característica habilita una arquitectura flexible en la que una aplicación puede moverse entre los recursos informáticos:

- Verticalmente (p. ej., desde el recurso perimetral hasta la nube).

- Horizontalmente (p. ej., de un recurso informático perimetral a otro).

Una empresa puede implementar una aplicación perimetral en tres tipos de arquitecturas:

- ventaja del 100 %: Esta arquitectura tiene todos los recursos informáticos en las instalaciones. Este diseño es popular entre las organizaciones que no desean enviar datos fuera de las instalaciones, generalmente debido a problemas de seguridad. Una empresa que está de acuerdo con grandes inversiones locales también es un adoptador típico.

- Extremo grueso + arquitectura de nube: Este diseño incluye un centro de datos local, una implementación en la nube y recursos informáticos de borde. Una opción común para las empresas que ya invirtieron mucho en un centro de datos local, pero luego decidieron usar la nube para agregar y analizar datos (generalmente de varias instalaciones).

- Edge delgado (o micro) + arquitectura de nube: Este enfoque siempre incluye recursos informáticos en la nube conectados a uno (o más) recursos informáticos perimetrales más pequeños. No hay centros de datos locales en este diseño.

Casos de uso de computación perimetral de IoT

Edge computing puede desempeñar un papel vital en cualquier diseño de IoT que requiera baja latencia o almacenamiento de datos local. Aquí hay algunos casos de uso interesantes:

- IoT industrial (IIoT): Los sensores de IoT pueden rastrear el estado de la maquinaria industrial, identificando problemas como averías o uso excesivo. Mientras tanto, un servidor perimetral puede responder a los problemas antes de un posible desastre.

- Coches autónomos: Un vehículo autónomo que circula por la carretera debe ser capaz de recopilar y procesar datos en tiempo real (tráfico, peatones, señales de tráfico, semáforos, etc.). Los automóviles automáticos son un caso de uso de latencia cero, por lo que el uso de Edge IoT es la única forma de garantizar que un automóvil autónomo pueda detenerse o girar lo suficientemente rápido como para evitar un accidente.

- Convoyes de camiones automatizados: La computación perimetral de IoT también puede permitir que una empresa cree un convoy de camiones automatizado. Un grupo de camiones impulsados por IoT puede viajar uno detrás del otro en un convoy, ahorrando costos de combustible y disminuyendo la congestión. En ese escenario, solo el primer camión requeriría un conductor humano.

- Inferencia visual: Una cámara de alta resolución con una computadora IoT edge puede consumir transmisiones de video y realizar inferencias en los datos recopilados. Ese equipo puede detectar personas con altas temperaturas, intrusos en áreas restringidas, violaciones de seguridad, una anomalía en las líneas de producción, etc.

- Supervisión remota basada en condiciones: En un escenario donde una falla puede ser catastrófica (por ejemplo, un oleoducto o gasoducto), usar IoT edge para monitorear el sistema es una obviedad. Un sensor de IoT puede rastrear la condición de un activo (por ejemplo, temperatura, presión, estrés, etc.) y el servidor perimetral puede reconocer y responder a un posible problema en milisegundos.

IoT Edge Computing:un cambio de juego para la TI empresarial

Hoy en día, el sector de IoT opera en numerosos escenarios sin edge computing. Sin embargo, a medida que crece la cantidad de dispositivos conectados y las empresas exploran nuevos casos de uso, la capacidad de recuperar y procesar datos más rápido se convertirá en un factor decisivo. Espere que la computación perimetral de IoT desempeñe un papel fundamental en los próximos años a medida que más y más empresas comiencen a buscar los beneficios del procesamiento de datos de latencia cero.

Computación en la nube

- IoT nos está llevando al límite, literalmente

- Papel de la computación en la nube en la atención médica

- Una introducción a la computación perimetral y ejemplos de casos de uso

- ¿Por qué Edge Computing para IoT?

- Computación perimetral:5 trampas potenciales

- ¿Qué es la computación perimetral y por qué es importante?

- ¿El IoT y la computación en la nube son el futuro de los datos?

- Democratizando el IoT

- La nube en IoT

- Reflexiones sobre tecnologías emergentes, Edge e IoT

- El papel de Edge Computing en implementaciones comerciales de IoT