Proteger los controles industriales de las ciberamenazas

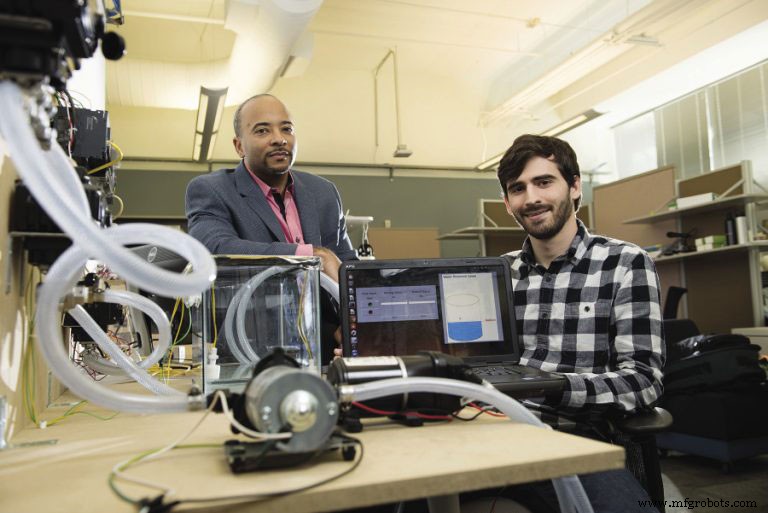

Un equipo de investigadores del Instituto de Tecnología de Georgia (Atlanta) ha desarrollado un nuevo tipo de ransomware que pudo tomar el control de una planta de tratamiento de agua simulada en una prueba realizada recientemente.

Después de obtener acceso, los investigadores pudieron ordenar controladores lógicos programables (PLC) para cerrar válvulas, aumentar la cantidad de cloro agregado al agua y mostrar lecturas falsas. Se cree que el ataque simulado, diseñado para resaltar las vulnerabilidades en los sistemas de control utilizados para operar instalaciones industriales, incluidas plantas de fabricación, instalaciones de tratamiento de agua y aguas residuales y sistemas de gestión de edificios para controlar escaleras mecánicas, ascensores y sistemas HVAC, es el primero en demostrar el compromiso de ransomware de PLC reales, según el equipo de Georgia Tech.

La investigación se presentó el 13 de febrero en la Conferencia RSA en San Francisco.

Si bien no se han informado públicamente ataques de ransomware reales en los componentes de control de procesos de los sistemas de control industrial, los ataques se han convertido en un problema importante para los datos de los pacientes en los hospitales y los datos de los clientes en las empresas. Los atacantes pueden obtener acceso a estos sistemas y cifrar los datos, exigiendo un rescate para proporcionar la clave de cifrado que permite que los datos se utilicen nuevamente. Los investigadores notaron que el ransomware generó un estimado de $200 millones para los atacantes durante el primer trimestre de 2016, y los investigadores creen que es solo cuestión de tiempo antes de que los sistemas industriales críticos se vean comprometidos y retenidos para pedir rescate.

“Esperamos que el ransomware vaya un paso más allá, más allá de los datos del cliente para comprometer los propios sistemas de control”, dijo David Formby, estudiante de doctorado en la Escuela de Ingeniería Eléctrica e Informática de Georgia Tech. “Eso podría permitir a los atacantes tomar como rehenes sistemas críticos como plantas de tratamiento de agua e instalaciones de fabricación. Comprometer los PLC en estos sistemas es el siguiente paso lógico para estos atacantes”.

Muchos sistemas de control industrial carecen de protocolos de seguridad sólidos, señaló Raheem Beyah, profesor de la Fundación Motorola y presidente asociado de la Escuela de Ingeniería Eléctrica e Informática y asesor de la facultad de Formby. Es probable que esto se deba a que estos sistemas no han sido atacados por ransomware hasta el momento y a que es posible que sus operadores no entiendan bien sus vulnerabilidades.

En su investigación, Formby y Beyah utilizaron un programa de búsqueda especializado para localizar 1400 PLC de un solo tipo a los que se podía acceder directamente a través de Internet. La mayoría de estos dispositivos están ubicados detrás de sistemas comerciales que brindan cierto nivel de protección, hasta que se ven comprometidos. Una vez que los atacantes ingresan a un sistema comercial, pueden girar para ingresar a los sistemas de control si no están protegidos adecuadamente.

“Muchos sistemas de control asumen que una vez que tiene acceso a la red, está autorizado a realizar cambios en los sistemas de control”, dijo Formby. “Es posible que tengan políticas de contraseñas y políticas de seguridad muy débiles que podrían permitir que los intrusos tomen el control de bombas, válvulas y otros componentes clave del sistema de control industrial”.

En la mayoría de los casos, los sistemas de control no fueron diseñados para conectarse a Internet y muchos usuarios de los sistemas asumen que no están en la red pública y, por lo tanto, no son susceptibles a ataques, agregaron los investigadores. Los sistemas de control también pueden tener conexiones desconocidas para los operadores, incluidos los puntos de acceso instalados para permitir el mantenimiento, la solución de problemas y las actualizaciones.

“Hay conceptos erróneos comunes sobre lo que está conectado a Internet”, dijo Formby. "Los operadores pueden creer que sus sistemas tienen espacios de aire y que no hay forma de acceder a los controladores, pero estos sistemas a menudo están conectados de alguna manera".

Para iniciar la investigación, los investigadores identificaron varios PLC comunes en uso en instalaciones industriales. Obtuvieron tres dispositivos diferentes y probaron su configuración de seguridad, incluida la protección con contraseña y la susceptibilidad a los cambios de configuración. Luego, los dispositivos se combinaron con bombas, tubos y tanques para crear una instalación de tratamiento de agua simulada. En lugar del cloro que normalmente se usa para desinfectar el agua, los investigadores usaron yodo. También agregaron almidón a su suministro de agua, que se volvió azul brillante cuando un ataque simulado le agregó yodo.

“Pudimos simular a un pirata informático que obtuvo acceso a esta parte del sistema y lo tiene como rehén al amenazar con arrojar grandes cantidades de cloro al agua a menos que el operador pague un rescate”, dijo Formby. “En la cantidad correcta, el cloro desinfecta el agua y la hace segura para beber. Pero demasiado cloro puede crear una mala reacción que haría que el agua no sea segura”.

Las vulnerabilidades en los sistemas de control se conocen desde hace más de una década, señalaron los investigadores, pero hasta el crecimiento del ransomware, los atacantes no habían podido beneficiarse financieramente al comprometer los sistemas. A medida que otros objetivos de ransomware se vuelven más difíciles, Beyah cree que los atacantes pueden recurrir a objetivos más fáciles en los sistemas de control industrial.

“Es muy probable que los operadores de los estados nacionales ya estén familiarizados con esto y tengan ataques que podrían usar con fines políticos, pero los atacantes comunes no han tenido interés en estos sistemas”, dijo. “Lo que esperamos hacer es llamar la atención sobre este tema. Si podemos atacar con éxito estos sistemas de control, otros con malas intenciones también pueden hacerlo”.

Además de mejorar la seguridad de las contraseñas y limitar las conexiones, Beyah dijo que los operadores de estos dispositivos deben instalar sistemas de monitoreo de intrusos para alertarlos si los atacantes están en las redes de control de los procedimientos. Beyah y Formby han lanzado una empresa para que sus estrategias de protección de sistemas estén ampliamente disponibles para los operadores de sistemas de control.

Becas de los Premios DuPont para el inicio de la carrera

DuPont (Wilmington, DE) ha nombrado a ocho miembros jóvenes de la facultad para su Clase 2016 de Jóvenes Profesores de DuPont. Al reconocer el talento investigador prometedor, la empresa proporcionará a este grupo de profesores internacionales más de $350 000 durante los próximos dos años para apoyar su investigación que avanza en el conocimiento científico básico para abordar los desafíos globales en alimentación, energía y protección.

La Clase 2016 de DuPont Young Professors está comprometida con investigaciones prometedoras en áreas clave de interés para DuPont, incluido el trabajo en los campos de biología vegetal, biotecnología, ciencia de materiales, energía fotovoltaica e ingeniería química. Estos intereses están muy alineados con las prioridades estratégicas de DuPont de innovación basada en la ciencia en las áreas de agricultura y nutrición, industrias de base biológica y materiales avanzados.

“La investigación y el desarrollo están cada vez más interconectados que nunca. El programa DuPont Young Professor es una excelente manera de fortalecer tanto la investigación académica como la colaboración de la industria mediante el apoyo a profesores jóvenes prometedores”, dijo Douglas Muzyka, vicepresidente sénior y director de ciencia y tecnología de DuPont. "Las interacciones con estos investigadores estimularán aún más la creatividad de los científicos e ingenieros de DuPont que realizan investigaciones de vanguardia".

Administrado por la organización de Ciencia e Innovación de DuPont, el programa ayuda a profesores de investigación jóvenes y sin titular a comenzar sus carreras de investigación. Además, respalda el objetivo estratégico de DuPont de ampliar y extender los horizontes comerciales de DuPont a través del avance de las ciencias emergentes que se originan dentro de la empresa y de sus socios de investigación. El programa data de 1918, cuando Pierre S. du Pont seleccionó 42 universidades en los EE. UU. y otorgó subvenciones que apoyaban a los profesores jóvenes. Desde 1968, este programa ha proporcionado más de $50 millones en subvenciones a más de 700 profesores jóvenes en 150 instituciones en 19 países.

Los miembros de DuPont Young Professor Class of 2016 son científicos clave en el personal de ocho universidades líderes en todo el mundo. Los premios de 2016 se otorgaron a los siguientes profesores jóvenes prometedores:

- Rupert J. Baumgartner, Instituto de Ciencias de Sistemas, Innovación e Investigación de Sostenibilidad, Universidad de Graz, Austria;

- Shelley Claridge, Departamentos de Química e Ingeniería Biomédica, Universidad Purdue;

- Candice Hirsch, Departamento de Agronomía Vegetal y Genética Vegetal, Universidad de Minnesota;

- Tengfei Luo, Ingeniería Aeroespacial y Mecánica, Universidad de Notre Dame;

- Peter Nemes, Departamento de Química, Universidad George Washington;

- Fabien Sorin, Instituto de Materiales, Ecole Polytechnique Federale de Lausanne (EPFL), Suiza;

- Ana Vélez, Departamento de Entomología, Universidad de Nebraska-Lincoln;

- Jia Zhu, Facultad de Ingeniería y Ciencias Aplicadas, Universidad de Nanjing, China.

TechFront está editado por el editor sénior Patrick Waurzyniak.

Sistema de control de automatización

- MEMXPRO:Serie PCIe PT33 SSD para actualizar sistemas de control industrial

- Cómo recopilar datos de sistemas heredados para mejorar las operaciones

- Una lista de verificación de seguridad de ICS

- Integración de controles analógicos en sistemas IIoT

- Diseño del sistema de control:desde los diseños más simples hasta los más complejos

- Cuatro criterios clave para la especificación de accionamientos industriales

- Cómo la conexión de controles ayuda a administrar activos

- Asegurando su Sistema de Control Industrial

- Errores en el enfriamiento de gabinetes de paneles de control industrial

- Beneficios de la convergencia del control industrial

- Conocimiento de los paneles de control industriales