Conceptos básicos de SRAM PUF y cómo implementarlo para la seguridad de IoT

Este artículo cubre los conceptos básicos de qué es una SRAM PUF (función física no clonable) y cómo funciona, así como la funcionalidad que ofrece en la seguridad de Internet de las cosas (IoT) como el ancla de confianza para cualquier dispositivo.

En cualquier situación dada, la seguridad comienza con la confianza. Cuando tienes un sistema de alarma en tu casa, le das su código pin solo a las personas en las que confías. Ya sea un familiar o un vecino amigable, sin confianza no compartes tu secreto. ¡Y así es como se supone que debe ser!

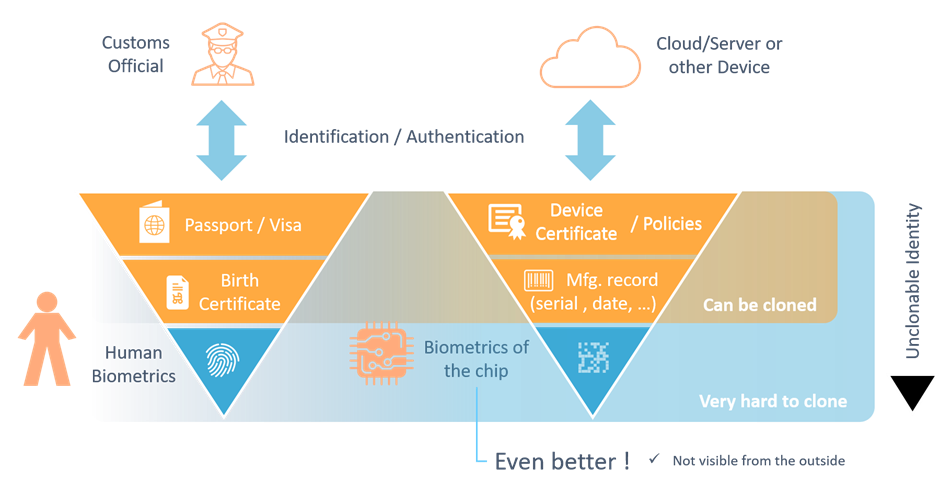

Esta cuestión de confianza también se traduce en identificación personal. Aquí, la base de la confianza proviene de documentos formales, como un pasaporte o un certificado de nacimiento. Sin embargo, estos documentos deben estar "vinculados de forma segura" a una persona específica. Normalmente, esto funciona con la biometría humana. Todos los documentos de identidad tienen algo que vincula el documento a la persona adecuada, ya sea simplemente una foto de la persona o una identificación biométrica a través de huellas dactilares, como en los pasaportes modernos. Entonces, la biometría es el ancla de seguridad sobre la que se construye un sistema con permisos (¿puedes cruzar la frontera?).

Este ancla de seguridad es necesaria para evitar que un simple documento sea copiado y utilizado por personas no autorizadas. Si el documento está anclado a algo que no se puede copiar o clonar, como huellas dactilares, la seguridad se vuelve lo suficientemente fuerte como para convertir un documento relativamente simple en una poderosa herramienta de autenticación.

Un desafío similar se aplica a Internet de las cosas (IoT). La conexión segura de miles de millones de dispositivos de bajo costo solo es posible si cada dispositivo tiene la capacidad de proteger datos confidenciales y comunicaciones seguras. Esta protección la proporcionan certificados y claves criptográficas, similar al pasaporte del ejemplo anterior. Sin embargo, estas claves y certificados también requieren un ancla de seguridad física para asegurarse de que no se puedan copiar en un dispositivo no autorizado que se haga pasar por uno genuino. Una tecnología que proporciona este ancla de seguridad son las funciones físicas no clonables (PUF). Una PUF es una estructura física a partir de la cual se genera una clave raíz criptográfica no clonable y única para el dispositivo. Esta clave raíz se utiliza para proteger las claves de la aplicación y los certificados de un dispositivo.

Si bien hay muchos tipos diferentes de PUF, nos centraremos en SRAM PUF debido a su confiabilidad, escalabilidad y facilidad de uso. SRAM PUF es fácil y flexible de implementar de una manera que se escala en los diferentes nodos de tecnología implementados en IoT. También es el único tipo de PUF conocido en la actualidad que se puede implementar simplemente cargando software en un chip (como alternativa a la integración de un bloque de IP de hardware dedicado, que también es posible). SRAM PUF es un ancla de seguridad basada en hardware que está ganando popularidad debido al número cada vez mayor de dispositivos conectados.

¿Qué es una SRAM PUF?

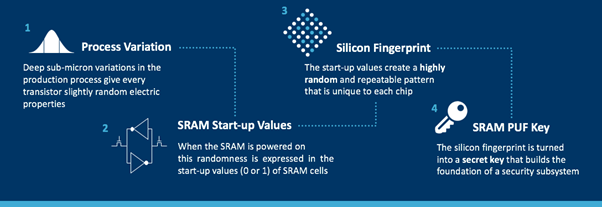

Un PUF utiliza variaciones submicrónicas profundas que ocurren naturalmente durante la producción de semiconductores y que le dan a cada transistor propiedades eléctricas ligeramente aleatorias. Estas propiedades únicas forman la base de la identidad única de un chip.

Una SRAM PUF se basa en el comportamiento de la memoria SRAM estándar que está disponible en cualquier chip digital. Cada celda SRAM tiene su propio estado preferido cada vez que se alimenta la SRAM, como resultado de diferencias aleatorias en los voltajes de umbral del transistor. Por lo tanto, al alimentar memorias SRAM, cada memoria producirá un patrón único y aleatorio de 0 y 1. Estos patrones son como huellas dactilares de chip, porque cada uno es único para una SRAM en particular y, por lo tanto, para un chip en particular.

Sin embargo, esta llamada respuesta SRAM PUF es una huella digital “ruidosa” y convertirla en una clave criptográfica segura y de alta calidad requiere un procesamiento adicional. Mediante el uso de la IP denominada "Fuzzy Extractor" es posible reconstruir exactamente la misma clave criptográfica en todo momento y en todas las circunstancias ambientales.

Esta forma de derivar una clave de las propiedades de SRAM tiene grandes ventajas de seguridad en comparación con el almacenamiento de claves tradicional en la memoria no volátil (NVM). Debido a que la clave no se almacena permanentemente, no está presente cuando el dispositivo no está activo (sin clave en reposo) y, por lo tanto, un atacante que abre el dispositivo y compromete su contenido de memoria no puede encontrarla.

¿Cómo se pueden utilizar las PUF de SRAM como raíz de confianza?

Los dispositivos, en particular los dispositivos que forman parte de IoT, requieren claves para proteger sus datos, IP y operaciones. Si se puede confiar en el origen de estas claves y las claves se almacenan de forma segura en un hardware que protege contra ataques, forman la llamada "raíz de confianza" del dispositivo.

Las claves pueden ser aprovisionadas en los dispositivos por los propios fabricantes de dispositivos (también llamados OEM) o en una etapa incluso más temprana por un proveedor de chips. Cuando los proveedores de chips suministran chips previamente aprovisionados, esto aumenta el valor del producto que venden a los OEM. Si los OEM deciden hacer el aprovisionamiento ellos mismos, normalmente pueden comprar chips que cuestan menos.

Independientemente de cuál de las dos partes asuma la responsabilidad de aprovisionar las claves criptográficas, nunca es una tarea trivial de realizar. La inyección de claves secretas en chips requiere una fábrica confiable, agrega costos y complejidad al proceso de fabricación y limita la flexibilidad. Esta complejidad se puede evitar haciendo que las claves se creen dentro del chip, ya sea utilizando un generador interno de números aleatorios (RNG) o una PUF.

Obtener una clave raíz criptográfica en un dispositivo no es el único desafío. El almacenamiento seguro de datos confidenciales en dispositivos también está lejos de ser trivial. Las claves secretas no se pueden almacenar simplemente en NVM, ya que NVM es vulnerable a los ataques de hardware. Los ataques de hardware que permiten a los adversarios leer contenido NVM son cada vez más comunes, lo que hace inviable el almacenamiento de claves desprotegidas. Por tanto, existe la necesidad de un almacenamiento de claves seguro alternativo. Un enfoque sería agregar un elemento seguro al dispositivo. Sin embargo, agregar hardware también conlleva una mayor complejidad y costo. Un PUF de silicio, como el SRAM PUF, puede almacenar claves criptográficas de forma segura sin la necesidad de agregar ningún hardware adicional.

La siguiente tabla resume el nivel de seguridad, los gastos generales de la cadena de suministro y el costo de las opciones tecnológicas para el aprovisionamiento y el almacenamiento de claves criptográficas:

Creación de un almacén de claves con una PUF de SRAM

Cuando tenemos esta clave raíz de SRAM PUF, ¿cuál es el siguiente paso para crear la raíz de confianza? El siguiente paso es utilizar la clave SRAM PUF para crear una bóveda de claves incrustada para proteger todos los datos secretos en un dispositivo. Las claves protegidas por esta bóveda son necesarias para los servicios y aplicaciones de nivel superior del dispositivo. Por lo tanto, el almacén de claves habilita aplicaciones de seguridad como autenticación, cifrado de mensajes, cifrado de software / firmware y mucho más.

Con SRAM PUF podemos crear una bóveda de claves con las siguientes propiedades:

- Nunca se almacenan claves en el plano, en particular, la clave superior o "raíz"

- Diferentes aplicaciones pueden almacenar y usar sus propias claves únicas

- La salida de la bóveda de claves se puede enviar directamente a un motor de cifrado de hardware

Un almacén de claves basado en SRAM PUF implementa las siguientes funciones:

- Inscribir:la operación de inscripción generalmente se ejecuta una vez en el ciclo de vida del dispositivo. Establece la clave raíz PUF que se puede reproducir durante la vida útil del dispositivo. La clave raíz PUF nunca sale del dispositivo y nunca se almacena. Se utiliza para derivar una segunda capa de claves que se pueden generar o utilizar para envolver / desenvolver datos confidenciales. Además, se crean datos auxiliares para la corrección de errores. Estos datos no son confidenciales, no proporcionan ninguna información sobre la clave raíz PUF, por lo que se pueden almacenar en NVM accesible para el dispositivo. Los datos de ayuda solo se utilizan para reconstruir de manera confiable la misma clave raíz de la PUF de SRAM en lecturas posteriores de la PUF inherentemente ruidosa.

- Inicio:La operación de inicio vuelve a generar la clave raíz PUF interna, utilizando los datos auxiliares que se generaron durante el Enroll, en combinación con una nueva medición de PUF SRAM "ruidosa". Los datos de ayuda que se generan en un dispositivo son exclusivos de ese dispositivo. El uso de datos de ayuda que se copian desde un dispositivo diferente al ejecutar una operación de inicio conduce a una operación fallida con la indicación de error adecuada.

- Ajuste:la operación de ajuste convierte una clave proporcionada externamente en un código de clave (KC), que es una versión encriptada y autenticada de la clave original. Debido a esta protección, el KC se puede almacenar sin protección en la llanura. El KC permitirá que se acceda a la clave original solo en el dispositivo en el que estaba "envuelto".

- Desenvolver:la operación de desenvolver es la inversa de la operación de envolver, por lo que convierte un KC nuevamente en la clave original que se envolvió, después de verificar su autenticidad.

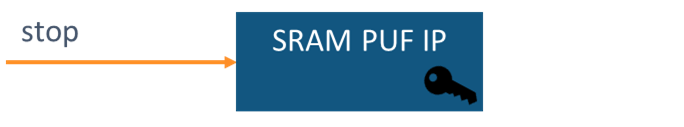

- Detener:la operación de detención se puede ejecutar siempre que no haya una necesidad inminente de realizar más operaciones de bóveda de claves. Borra todos los datos confidenciales, incluida la clave raíz, de los registros internos y se puede usar antes de ingresar al modo de suspensión para reducir la superficie de ataque.

Derivación de varias claves de una PUF

La implementación de un sistema de seguridad generalmente requiere más de una clave criptográfica. Esto se debe a que:

- el compromiso de una clave en particular para una aplicación no debería afectar la seguridad de los secretos usados por otras aplicaciones en el mismo sistema, lo que requiere que diferentes aplicaciones en un sistema usen diferentes claves.

- diferentes algoritmos criptográficos en el sistema esperan claves con diferentes longitudes o diferentes estructuras que son incompatibles entre sí.

- diferentes aplicaciones requieren secretos con diferentes duraciones, por ejemplo, una aplicación del sistema necesita varias claves de corta duración, mientras que una segunda aplicación requiere una única clave de larga duración.

- las claves a menudo se asocian con identidades y se utilizan con fines de autenticación, lo cual solo es significativo si diferentes usuarios del sistema tienen acceso a diferentes claves.

Por estas y otras razones, es una práctica recomendada bien establecida en el diseño de seguridad utilizar una única clave para un único propósito y / o una única aplicación. Sin embargo, en muchas situaciones prácticas, una implementación de un sistema de seguridad solo tiene acceso a un único secreto raíz, como en este caso, desde la SRAM PUF. Para cumplir con el requisito de clave única y uso único, se debe utilizar un componente de administración de claves con la capacidad de generar múltiples claves de aplicación a partir de ese secreto raíz único.

Una propiedad crucial de múltiples claves de aplicación generadas es que están criptográficamente separadas, es decir, deben generarse de tal manera que la divulgación de una clave derivada particular no afecte la fuerza de seguridad de cualquier otra clave derivada. Esto significa que los métodos de generación simplistas (por ejemplo, aplicar operaciones aritméticas simples o usar porciones superpuestas de un secreto) están fuera de discusión. En su lugar, se debe utilizar una función de derivación de claves criptográficamente segura (KDF), que utiliza primitivas criptográficas (por ejemplo, AES o SHA-256) para garantizar la separación criptográfica entre sus salidas. Por lo tanto, la utilización de un KDF bien implementado garantizará que se pueda derivar un número prácticamente ilimitado de claves a partir de una única instancia de PUF de SRAM.

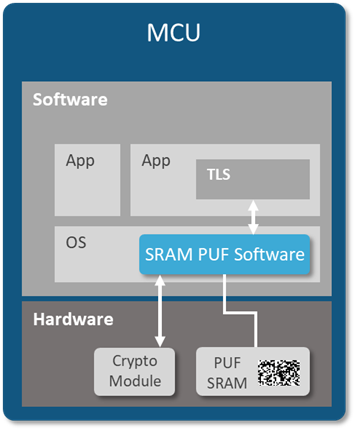

Implementación de una PUF de SRAM mediante software

Uno de los mayores beneficios de un PUF SRAM que aún no se ha abordado es que se basa en una estructura física que está disponible en prácticamente cualquier chip:la memoria SRAM. Debido a que este tipo de PUF utiliza SRAM estándar "listo para usar", es la única opción de fuente de entropía de hardware para proteger los productos de IoT que no necesita cargarse en la fabricación de silicio. Puede instalarse más adelante en la cadena de suministro e incluso actualizarse de forma remota en los dispositivos implementados. Esto permite una instalación remota "brownfield" nunca antes posible de una raíz de confianza de hardware y allana el camino para escalar el IoT a miles de millones de dispositivos.

Las funciones descritas anteriormente para crear una bóveda de claves y para derivar múltiples claves se pueden implementar como IP de hardware o software. El único hardware necesario para desarrollar una PUF es la estructura física única real de la propia PUF. Por lo tanto, en cualquier dispositivo donde el acceso a SRAM (no inicializado) esté disponible para los algoritmos PUF, se puede implementar un PUF SRAM funcional. Esta propiedad hace que SRAM PUF sea único entre el espectro de diferentes PUF del mercado. Según el conocimiento del autor, SRAM PUF es el único tipo de PUF que existe actualmente que se puede implementar en hardware simplemente cargando software en un dispositivo.

Conclusión

Sin confianza no hay seguridad. Cualquier solución de seguridad comienza con algo que demuestre la identidad del sujeto, ya sea que ese sujeto sea una persona a la que se le emitirán documentos de identidad o un chip que se desplegará en el IoT, sin lugar a dudas. En este artículo, presentamos la tecnología SRAM PUF como una raíz de confianza confiable, escalable y fácil de usar para cualquier dispositivo de IoT. Ya sea que se implemente como un bloque de IP de hardware dedicado o como un software cargado en un dispositivo, crea una clave raíz criptográfica confiable a partir de variaciones diminutas y exclusivas del dispositivo en el silicio de los chips. Al utilizar una PUF de SRAM, se garantiza que nadie en la cadena de suministro conoce la clave raíz de un dispositivo y que no se puede alterar ni clonar si el dispositivo cae en manos que no son de confianza. Al extender la funcionalidad de seguridad sobre este secreto raíz, se puede construir una bóveda confiable para datos confidenciales y claves secretas y todas las claves adicionales requeridas por el dispositivo se pueden derivar y proteger. Es por eso que los PUF de SRAM son una excelente manera de asegurar su sistema desde el suelo (o el silicio) hacia arriba.

Tecnología de Internet de las cosas

- Tendencias y consejos de seguridad de IIoT para 2020

- Cómo IoT está abordando las amenazas a la seguridad en el petróleo y el gas

- La búsqueda de un estándar de seguridad de IoT universal

- Cómo prepararse para la IA utilizando IoT

- ¿La seguridad y la privacidad están frenando a IoT?

- Evaluación de su riesgo de TI:cómo y por qué

- Cómo las empresas pueden aprovechar IoT para la recopilación y el análisis de datos a gran escala

- Automatización e IoT:una combinación perfecta para la logística y la seguridad de la atención médica

- Tres pasos para la seguridad global de IoT

- Hacer que Memphis sea "inteligente":visibilidad, control y seguridad para dispositivos de IoT

- 5 razones por las que los proyectos de IoT fallan y cómo evitarlo