Cómo evitar el inevitable ataque de piratería

Los fabricantes deben luchar con los "Black Hats" del mundo cibernético para mantener los procesos seguros

No se trata de si, sino de cuándo serás pirateado.

Eso dicen los expertos en seguridad cibernética, citando la reciente ola de ataques de ransomware, incluido el infame malware "Wanna Cry" que explotó a nivel mundial la primavera pasada, encriptando los datos de los usuarios hasta que pagaron o encontraron una manera de desbloquear sus sistemas.

Para combatir a los ciberdelincuentes cada vez más inteligentes, las operaciones de fabricación deben recurrir a una fuerte combinación de soluciones de software de ciberseguridad y hardware "reforzado" en sus controles de automatización de fábrica y equipos de red, y también implementar mejores prácticas y estándares de ciberseguridad más nuevos. Con estas herramientas en la mano, los fabricantes tienen más posibilidades de prevenir ataques o resolverlos después de que hayan ocurrido.

“Los ataques son generalizados y constantes”, dijo Timothy Crosby, consultor senior de seguridad de Spohn Security Solutions (Austin, TX), una empresa consultora de seguridad cibernética. Señaló que muchos sistemas industriales son vulnerables porque utilizan sistemas operativos integrados más antiguos, incluidos Windows XP, Windows 2003 y Windows 2000. , serán atacados regularmente”, dijo. “Tiene que haber un enfoque holístico, no hay una panacea”.

Las filtraciones de datos aumentaron un 40 % en 2016, según un informe publicado en enero por Identity Theft Resource Center (Scottsdale, AZ) y CyberScout (San Diego). La cantidad de infracciones alcanzó un récord de 1083 en 2016, eclipsando fácilmente un casi récord de 780 infracciones reportadas en 2015, con robos que afectaron a una amplia gama de instituciones comerciales, educativas, gubernamentales/militares, sanitarias/médicas y bancarias/financieras. Por octavo año consecutivo, los tipos de ataques de hacking, skimming y phishing fueron la principal causa de incidentes de filtración de datos, representando el 55,5 % de las infracciones totales, un aumento del 17,7 % con respecto a 2015, según el informe.

Adoptar el enfoque holístico

Ataques recientes como Wanna Cry, o la gran interrupción en Ucrania con el malware Petya que apareció en 2016, se han dirigido a infraestructura crítica, incluidas las empresas de servicios públicos y otras instalaciones gubernamentales. “Cuando ocurren los ataques, por lo general se desangran del sitio”, dijo Ken Modeste, ingeniero principal de UL LLC (Northbrook, IL). En comparación con las de Ucrania, las instalaciones en los EE. UU. y el resto de América del Norte tienen más apoyo del FBI y otras agencias gubernamentales para recuperar las operaciones críticas, agregó.

El año pasado, UL lanzó el Programa de garantía de ciberseguridad global de UL (UL CAP) que ayuda a mitigar los riesgos de seguridad y rendimiento que surgen con la proliferación de dispositivos en red en el Internet industrial de las cosas (IIoT). UL CAP ayuda a las empresas a identificar riesgos de seguridad siguiendo la serie UL 2900 de estándares de ciberseguridad y sugiere métodos para minimizar los riesgos en sistemas de control industrial, dispositivos médicos, automoción, automatización de edificios y otras áreas.

“Los estándares que construimos en nuestras pruebas están [basados en las mejores prácticas de las corporaciones]”, dijo Modeste. El uso de contraseñas codificadas, aquellas que están integradas en los dispositivos y no se pueden cambiar, es un ejemplo de lo que no se debe hacer, agregó. “Ese es un defecto fundamental”, dijo. “El ransomware está llegando a las organizaciones en métodos de phishing. Hacen clic en él y ese malware comienza a propagarse. Así es como entra el ransomware la mayor parte del tiempo”.

Capacitar a los empleados en seguridad cibernética es una gran clave para frustrar los ataques cibernéticos. “La capacitación es una forma monumental de resolver este problema. El phishing es un problema importante. Los malos están haciendo un reconocimiento físico”, dijo Modeste. "Las probabilidades están a su favor".

Los recientes ataques de ransomware han mostrado las vulnerabilidades de los entornos industriales, afirmó Henning Rudoff, jefe de servicios de seguridad de planta, Siemens PLM Software (Plano, TX). “Para proteger las plantas, los sistemas, las máquinas y las redes contra las ciberamenazas, es necesario implementar, y mantener continuamente, un concepto de seguridad industrial holístico y de última generación, como se describe, por ejemplo, en IEC 62443”, Rudoff dijo. “Con el aumento de la digitalización, la seguridad industrial se vuelve cada vez más importante.

“La seguridad industrial es un elemento central de la empresa digital, el enfoque de Siemens en el camino hacia la Industria 4.0”, señaló Rudoff. "A diferencia de los ataques dedicados anteriores en objetivos específicos, los ataques de ransomware actuales son amplios y pueden afectar a cualquier operador de redes industriales".

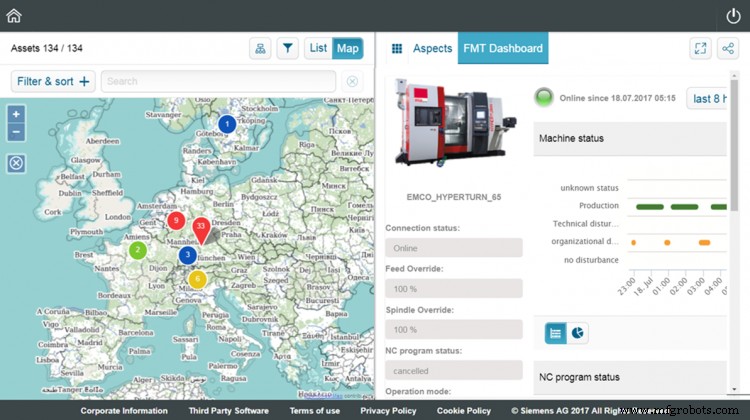

Siemens está abordando las amenazas cibernéticas en muchos frentes, incluida la creación de sus CSOC (Centros de Operaciones de Seguridad Cibernética) a nivel mundial con operaciones de seguridad en Munich, Lisboa y Milford, OH, donde los especialistas en seguridad industrial monitorean las instalaciones en todo el mundo en busca de incidentes de seguridad y reaccionan con las contramedidas apropiadas ( consulte "Seguridad de los datos de fabricación en la nube", Ingeniería de fabricación , julio de 2016.)

¿Qué más pueden hacer las empresas para evitar que los piratas informáticos interrumpan las operaciones de fabricación o se infiltren en las instalaciones gubernamentales y la infraestructura de servicios públicos? “Todos los niveles deben protegerse de forma simultánea e independiente, desde el nivel de gestión de la planta hasta el nivel de campo y desde el control de acceso hasta la protección contra copias”, dijo Rudoff. “Es por eso que el enfoque de Siemens para la protección integral ofrece defensa en todos los niveles:defensa en profundidad”. Esto se basa en las recomendaciones de ISA99/IEC 62443, el estándar líder en seguridad en aplicaciones industriales.

Para hacer esto, los productos y soluciones de Siemens se someten a un desarrollo continuo para hacerlos más seguros, agregó Rudoff. Para sus propios productos industriales, Siemens ha definido un concepto de seguridad integral industrial (HSC), basado en IEC 62443, dijo. “El HSC protege la integridad y salvaguarda la confidencialidad del entorno de desarrollo y fabricación. Las medidas de HSC se definen y monitorean en los departamentos de desarrollo y producción a lo largo del ciclo de vida de los productos, soluciones y servicios”.

El HSC de Siemens tiene cinco palancas:conciencia, funcionalidad de vanguardia, mejora de procesos, manejo de incidentes y seguridad de los productos, la solución, el servicio y la seguridad en la infraestructura de TI circundante, agregó Rudoff. “Siemens ha recibido una certificación IEC 62443 de la TÜV [Asociación de Inspección Técnica] alemana para sus procesos de desarrollo en las divisiones Digital Factory y Process and Drives, lo que demuestra su compromiso de proteger los propios procesos de desarrollo de la empresa. Además, los sistemas industriales como PCS 7 han sido certificados según las normas IEC 62443.”

Se recomienda enfáticamente aplicar las actualizaciones del producto lo antes posible y usar las últimas versiones del producto, dijo Rudoff. “Además de hacer que nuestros propios productos industriales sean más seguros, Siemens ofrece características de seguridad avanzadas para nuestros productos de automatización y nuestros propios productos y servicios de seguridad de red. Las características de seguridad de los controladores S7, por ejemplo, incluyen la protección de know-how de bloques de programa PLC, protección contra copia, protección de acceso e integridad de comunicación. Los productos de seguridad de red de Siemens [como las líneas Scalance y Ruggedcom] admiten casos de uso para acceso remoto, creación de zonas desmilitarizadas, redundancia segura y protección celular”, dijo Rudoff.

Siemens Plant Security Services representa un enfoque holístico, dijo. Las amenazas y el malware se detectan en una etapa temprana, se analizan las vulnerabilidades y se inician medidas de seguridad integrales. "El monitoreo continuo brinda a los operadores de planta transparencia con respecto a la seguridad de sus instalaciones industriales".

Integrando la seguridad con la ciberseguridad

La amenaza global del ransomware ha terminado con la sensación de complacencia de la industria. “NotPetya apuntó con éxito a la infraestructura crítica de Ucrania y afectó a otros 80 países; los más afectados fueron Alemania, Rusia y el Reino Unido”, señaló Crosby de Spohn Security Solutions, quien dijo que el 49 % de las empresas de EE. UU. tienen programas dedicados de seguridad de TI/datos. “En Europa, los porcentajes más altos que he visto fueron 37% para el Reino Unido y 34% para Alemania. Dada la forma en que funciona NotPetya, existe la posibilidad de que ocurran otros ataques con las credenciales recopiladas durante la etapa Mimikatz [una herramienta utilizada por los piratas informáticos]. Según una encuesta de Tripwire, la mayoría de las organizaciones no estarán mucho mejor preparadas si eso ocurre que antes de que WannaCry y NotPetya llegaran en mayo y junio”.

En los ataques de Petya/NotPetya, el malware cifrado generalizado tenía como objetivo la denegación de servicio distribuida (DDoS) a las empresas afectadas, señaló Lee Lane, director de seguridad de productos de Rockwell Automation Inc. (Milwaukee). “Eso causó un daño real a compañías como Maersk, FedEx y un par de compañías de ciencias de la vida. Con la denegación de servicio, provocan un grupo de servidores para atacar objetivos a la vez. Sería un estilo de ataque diferente, pero tendría un gran impacto”, dijo Lane. “Están entrando y evitando que el objetivo final pueda operar”.

Dichos cierres no solo perjudican a las empresas directamente afectadas, sino que también tienen un efecto de reacción en cadena, dijo. “Piense en lo que [sucedería] sin su software ERP [planificación de recursos empresariales] de fabricación”, dijo Lane. "Eliminaría todos los pedidos, todos los planes de fabricación y la información sobre a dónde se envía".

El código malicioso, ya sea ransomware, DDoS o malware de día cero, como el código Stuxnet que está inactivo y retrasado hasta que se activa, es empleado por una amplia gama de ciberatacantes. "Hay muchos de los llamados 'malos actores', desde estados-nación que buscan apuntar a Lockheed u otras compañías de defensa, hasta uno que mucha gente extraña:personas con información privilegiada, empleados dentro de una empresa", dijo Lane.

Los grupos terroristas como ISIS y los hacktivistas también están apuntando a infraestructura crucial como redes eléctricas y servicios públicos, dijo. “Un informe reciente de inteligencia de seguridad de IBM señaló que entre 2015 y 2016 hubo un aumento del 110 % en la cantidad de ataques, y eso es exactamente lo que se informó”, agregó Lane.

Rockwell Automation, centrado únicamente en la automatización industrial, desarrolla no solo el hardware y el software necesarios para integrar la seguridad con la seguridad, sino que también ofrece a los clientes consultoría sobre seguridad industrial, automatización y ciberseguridad. “Es necesario contar con las personas, los procesos y las herramientas adecuados”, dijo Lane, “y lo mismo sucedería con la ciberseguridad. Tienes que tener gente disponible para defender tus redes”.

Identificar y documentar los activos es un punto de partida clave, dijo. “Las amenazas cibernéticas son reales, van en aumento y pueden causar daños materiales”, señaló Lane. “Hay que identificar y sopesar la criticidad del activo”. Usar el marco de seguridad cibernética del Instituto Nacional de Estándares y Tecnología también es un buen punto de partida, agregó Lane.

Rockwell ofrece su software FactoryTalk Asset Manager junto con funciones de seguridad y fortalecimiento para la protección de ciberseguridad. “Antes de adquirir un sistema de automatización, hable con una empresa y vea si tienen un programa de seguridad. Hoja de ruta sobre cómo se realizan las funciones de seguridad y el fortalecimiento en toda la empresa”, dijo Lane. “Busque productos con características de endurecimiento que sean más capaces de resistir un ataque cibernético. Por ejemplo, si te golpea una tormenta de datos, ¿tu sistema de comunicaciones simplemente se apaga o entra en modo de suspensión?”

Algunas medidas de seguridad incluyen la capacidad de detectar cambios en el hardware, como los sistemas de control ControlLogix de Rockwell, que pueden alertar a los operadores sobre la existencia de malware, permitiéndoles apagar el sistema y/o remediar el problema. “Puedes proteger con contraseña el PLC”, dijo Lane. “Hay un interruptor de llave en el control. Cada PLC tiene un puerto, así como un interruptor de teclado”. El sistema también brinda a los usuarios una capacidad de archivo que ayuda con la recuperación. La recuperación automática o controlada de estas situaciones es una característica clave de las herramientas avanzadas de ciberseguridad.

“Hoy, tenemos sistemas de seguridad que han estado en fabricación durante años. Si tiene una brecha cibernética, no puede confiar en muchos de esos sistemas de seguridad”, dijo Lane. “Unir los dos es fundamental. Es la práctica correcta. La seguridad y la protección han estado tradicionalmente separadas”.

El programa UL CAP brinda a los usuarios pautas y herramientas para combatir las ciberamenazas. El año pasado, UL publicó la primera edición de su estándar UL CAP y UL está probando 35 productos hoy, señaló Modeste. “Tienen herramientas antimalware y están comenzando a agregar más herramientas de ransomware”, dijo. Los controles del sistema operativo, como evitar la anulación del registro de arranque o la administración del sistema de archivos, son importantes, dijo. “Cada vez llegan más herramientas y hay sensores desplegados en muchos productos diferentes”.

Al acecho

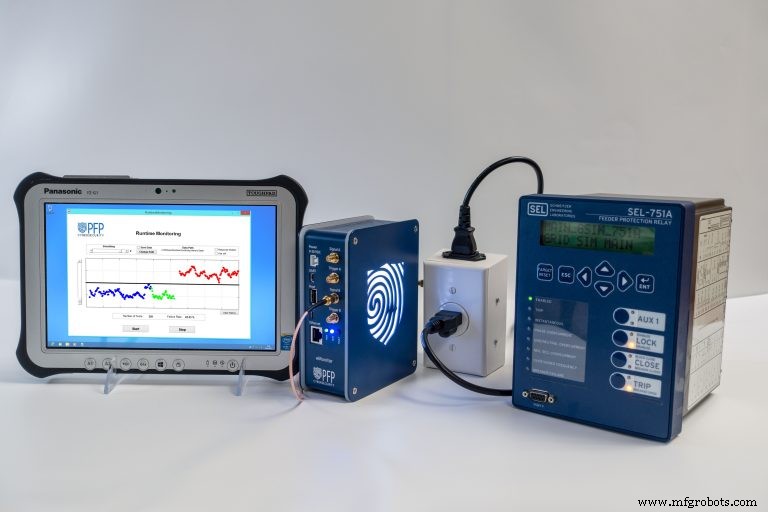

En algunos casos, los ataques cibernéticos no se descubren hasta mucho después de la intrusión, lo que dificulta aún más la resolución. Los atacantes cibernéticos instalaron con éxito malware en el firmware de los enrutadores de Cisco en 2015, en los sistemas de la Agencia de Seguridad Nacional (NSA) e incluso en los componentes electrónicos instalados en aplicaciones militares, señaló Steve Chen, cofundador y director ejecutivo de PFP Cybersecurity (Vienna, VA). ), formalmente llamado Power Fingerprinting Inc.

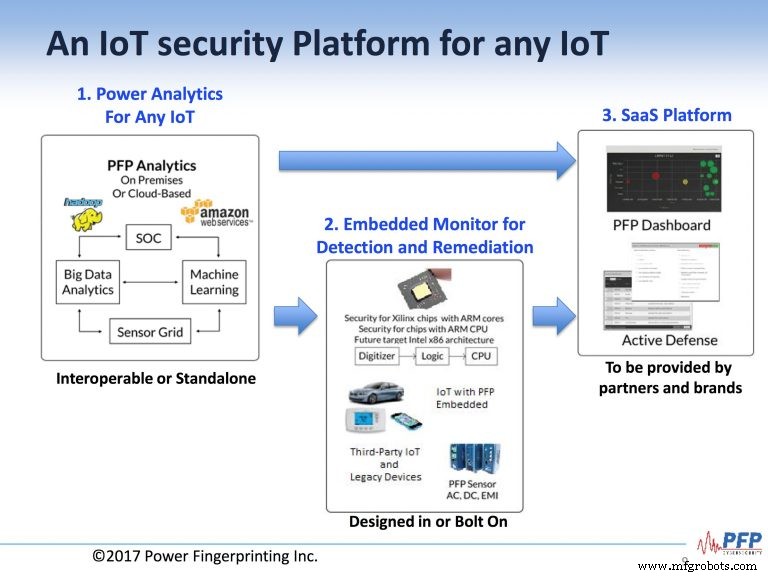

El sistema de ciberseguridad de PFP utiliza monitoreo de dispositivos, procesamiento de señales con radiofrecuencia (RF), análisis de Big Data y herramientas de detección y remediación en tiempo de ejecución. Usando tecnología con licencia de Virginia Tech, PFP Cyber comenzó a obtener algunos contratos gubernamentales y el año pasado recibió cuatro patentes nuevas, además de dos patentes con licencia anterior, para su sistema de seguridad cibernética, dijo Chen.

“Utilizamos la detección de anomalías en lugar de la detección de firmas”, dijo Chen. “El próximo desafío es cómo detectar malware más rápido. La llamada brecha de detección suele ser de unos 200 días. Nuestra creencia es que podemos detectar y remediar un ataque, y lo hemos demostrado”.

PFP mostró su sistema en la conferencia Black Hat USA, celebrada en Las Vegas en julio. “No se puede prevenir un ataque”, dijo Chen. “Tienes que asumir que serás atacado”. La compañía tiene dos modelos de implementación, uno interno dentro del dispositivo y otros en el exterior, agregó.

"Si estamos adentro, entonces podemos detectar [anomalías] y remediar automáticamente", dijo Chen.

PFP tiene como objetivo ofrecer una plataforma de seguridad para dispositivos IoT, utilizando software y servicios basados en la nube, o para software local, con su tecnología de escaneo RF para detectar y remediar el malware. El Panel PFP de la empresa se utiliza en una plataforma SaaS (Software-as-a-Service) proporcionada por sus socios.

“Tratamos de emular lo que es Stuxnet”, dijo Chen. “No se puede ver.”

Además de la detección de malware, el sistema podría usarse para la detección de chips falsificados sin abrir las cajas en las que se envían los productos, dijo Chen. “En este caso, el cliente puede probarlos a ciegas. Hace un escaneo suave del chip de memoria”. Esto potencialmente puede ahorrar una gran cantidad de dinero, agregó, para las empresas que compran sus productos a granel en el extranjero.

“Tenemos una patente pendiente sobre esto. Usamos el mismo proceso, las mismas matemáticas, la misma solución”, dijo Chen. "En este caso, solo ponemos energía, radiofrecuencia, en un dispositivo que no está encendido".

Chen espera eventualmente licenciar la tecnología de PFP a los fabricantes de semiconductores. El kit de seguridad cibernética de la compañía actualmente está dirigido a aplicaciones empresariales y gubernamentales, pero el objetivo es presentar una antena para los enrutadores de Cisco que fueron el objetivo de los ataques de implante de firmware.

“Para el usuario doméstico, nuestro plan era presentar un escáner portátil”, dijo Chen. “El mundo será más seguro. En este momento, con todos los dispositivos IoT, no hay seguridad”.

Sistema de control de automatización

- The Economist:La impresión 3D industrial despega

- Protección de IoT contra ciberataques

- La adopción de Internet of Robotics Things acelera

- Asegurar el Internet de las cosas industrial

- ¿Qué tan peligrosa es la amenaza de ataques en cadena de muerte en IoT?

- ¿Las empresas de servicios públicos de América del Norte son seguras contra los ataques cibernéticos?

- Mejorando la suerte del trabajador de la cadena de suministro global

- RaaS:Ataques de ransomware en la cadena de suministro simplificados

- Puesta en marcha de proyectos con subcontratación

- El eurodiputado saca ventaja de la fabricación de piezas aeroespaciales

- Cómo conectarse