La memoria juega un papel vital en la seguridad

Las funciones de seguridad para la memoria no son nuevas, pero una mayor conectividad agravada por el aumento repentino del trabajo remoto impulsado por la pandemia significa que la protección de los datos es más crítica y aún más desafiante. Los desafíos de seguridad se amplifican en casos de uso emergentes donde los datos se comparten a través de la infraestructura de comunicaciones, incluido 5G.

Mientras tanto, habilitar la seguridad agrega complejidad a los diseños de memoria.

Incluso antes del crecimiento explosivo de la informática de punta, el Internet de las cosas (IoT) y los automóviles conectados, las funciones de seguridad en la memoria estaban proliferando. La memoria de solo lectura programable y borrable eléctricamente (EEPROM) se prefiere para tarjetas de crédito, tarjetas SIM y sistemas de entrada sin llave, mientras que la "S" en la tarjeta SD significa "seguro" y los SSD basados en flash han incluido durante años cifrado.

La seguridad se ha integrado de manera constante en la memoria y los dispositivos de red que se distribuyen a través de los sistemas informáticos y los entornos de red. Pero estas capacidades de seguridad basadas en memoria aún deben tener en cuenta el error humano. Los profesionales de la seguridad de la información deben lidiar con las consecuencias de que los usuarios abran archivos adjuntos falsos o de que un enrutador esté mal configurado.

Del mismo modo, los beneficios de las funciones de memoria segura no se materializarán por completo a menos que se configuren correctamente y estén en armonía en un sistema que también incluya software.

Se podría decir que los SoC duales (centros de operaciones de seguridad y sistemas en chip) se están fusionando.

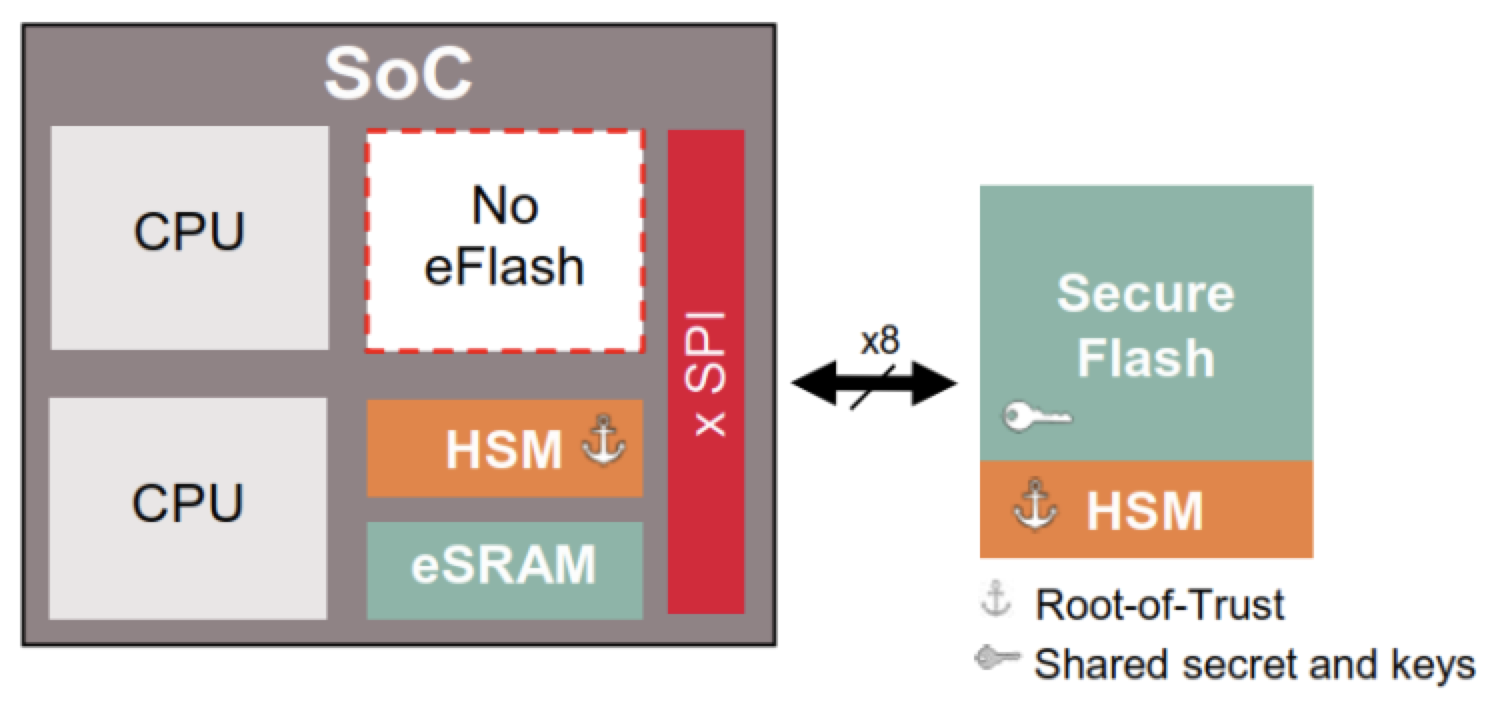

La memoria flash Semper Secure NOR de Infineon sirve como raíz de confianza de hardware al mismo tiempo que realiza diagnósticos y corrección de datos para la seguridad funcional. (Fuente:Infineon)

Empresas como Rambus ofrecen productos destinados a proteger cada conexión en respuesta a los mayores requisitos de ancho de banda de conectividad del servidor en la nube y la informática de borde. Mientras tanto, Infineon Technologies ha ampliado su memoria flash Cypress Semiconductor Semper NOR para reflejar la inevitabilidad de cada sistema conectado, con piratas informáticos que manipulan el contenido de un dispositivo flash.

Esa manipulación podría afectar a cualquier cantidad de plataformas informáticas diferentes, incluido un vehículo autónomo, que es esencialmente un servidor sobre ruedas. Agregue a eso escenarios industriales, médicos y de IoT mejorados por las redes 5G. La seguridad no solo debe integrarse, sino también administrarse durante la vida útil de muchos dispositivos diferentes, algunos de los cuales pueden durar una década con memoria integrada. Las aplicaciones con mucha memoria siguen siendo las más atractivas para los piratas informáticos.

La gestión de claves de cifrado sigue siendo fundamental para proteger los sistemas, dijo el analista Thomas Coughlin. La seguridad de horneado en sistemas integrados es cada vez más importante a medida que prolifera la tecnología de memoria no volátil. Eso es porque los datos persisten incluso cuando un dispositivo está apagado.

El desafío no es tanto agregar funciones de seguridad, dijo Coughlin. Los datos de un SSD se pueden cifrar, por ejemplo. "El gran problema es si es fácil para el usuario utilizar estas funciones porque, por lo general, el vínculo más débil es el vínculo humano".

El teléfono inteligente sirve como un agente de autenticación, y la biometría reemplaza la contraseña tradicional. Ese escenario deja abierta la posibilidad de que los datos no cifrados puedan exponerse accidentalmente. Coughlin dijo que el peligro radica en las fallas o la complejidad de la implementación. "Facilitar la seguridad es la clave, y eso va más allá de encriptar datos e instalarlos en el hardware".

El cifrado de SSD solo llega hasta cierto punto, dijo Scott Phillips, vicepresidente de marketing de Virtium, un proveedor de SSD y memoria. Se necesita un enfoque gestionado de varias capas. Si bien las especificaciones de almacenamiento, como la especificación Opal de Trusted Computing Group, pueden alcanzar el nivel de BIOS para la autenticación previa al arranque, las configuraciones y la administración centralizada son fundamentales para protegerse contra los ataques, dijo Phillips.

"Incluso una empresa de tamaño decente no permite mucha seguridad holística y sofisticada", agregó.

A medida que 5G aumenta, se están realizando esfuerzos para habilitar la protección de la ruta de datos en el centro de datos y entre ellos, pero aún quedan desafíos para aprovechar los beneficios de la seguridad basada en hardware.

Requisitos de integración

En los mercados industriales, la consolidación requiere la integración de diferentes sistemas. Mientras tanto, los hiperescaladores como Amazon Web Services y Microsoft Azure están promoviendo la seguridad de los datos, dijo Phillips. Aún así, esas defensas deben implementarse hasta el usuario final.

A pesar de una lista cada vez mayor de estándares y requisitos, persisten problemas de compatibilidad para las metodologías de seguridad. Los proveedores todavía están tratando de posicionarse como líderes en productos y servicios seguros, dijo Phillips.

"Los piratas informáticos siempre van un paso por delante", añadió. “Ellos saben dónde están todas esas pequeñas lagunas. Esas son las cosas que comprueban. Realmente se necesita una persona o departamento de TI súper meticuloso y centralizado para revisar y cerrar todas esas lagunas ".

La idea de incorporar seguridad en un dispositivo de memoria en lugar de atornillarla no es diferente a los enfoques de software. "DevSecOps" se trata de hacer que la seguridad y la privacidad sean parte integral del proceso de desarrollo de aplicaciones.

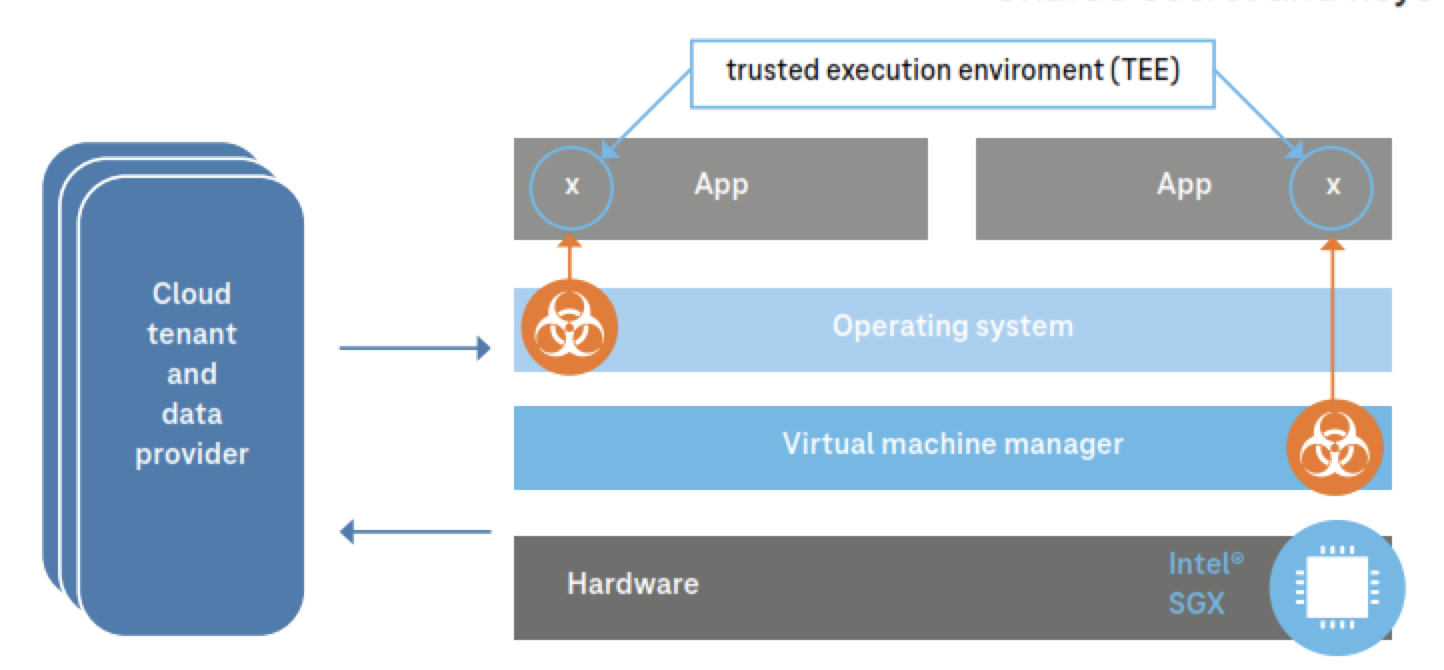

Un marco emergente denominado "computación confidencial" está diseñado para proteger los datos en uso al aislar los cálculos dentro de un entorno de ejecución confiable (TEE) basado en hardware. Los datos se cifran en la memoria y en otros lugares fuera de la CPU, mientras se procesan.

Intel SGX permite la creación de un entorno de ejecución confiable es un área segura de un procesador principal que garantiza que el código y los datos cargados en el interior estén protegidos con respecto a la confidencialidad e integridad.

La informática confidencial está siendo promovida por proveedores de software y hardware, incluido Google, que recientemente anunció capacidades para aplicarla a cargas de trabajo de contenedores. Intel también habilita TEE para proveedores de nube como Microsoft Azure a través de sus Intel Software Guard Extensions.

La informática confidencial requiere una responsabilidad compartida por la seguridad. Simon Johnson, ingeniero principal senior de Product Assurance and Security Architecture de Intel, dijo que los humanos siguen siendo el eslabón más débil.

Intel apoya a los desarrolladores en la ejecución de código para proteger los datos, dijo Johnson. Mientras tanto, el movimiento de la informática confidencial se deriva de los requisitos de la empresa para procesar datos sin importar el origen, incluida la información médica confidencial, los registros financieros y la propiedad intelectual.

Johnson dijo que el proveedor de la plataforma no debería poder ver los datos. "Quieres mantener a la mayor cantidad posible de personas fuera de tus cosas".

Intel SGX incluye cifrado de memoria basado en hardware que aísla datos y códigos de aplicación específicos en la memoria. Permite que el código a nivel de usuario asigne “enclaves” de memoria privada, diseñados para aislarse de los procesos que se ejecutan en niveles de privilegios más altos. El resultado es un control y una protección más granulares para prevenir ataques como los ataques de arranque en frío contra la memoria en la RAM.

El marco Intel también está diseñado para ayudar a proteger contra ataques basados en software incluso si el sistema operativo, los controladores, el BIOS o el administrador de la máquina virtual están comprometidos.

La informática confidencial permitiría cargas de trabajo como el análisis de grandes conjuntos de datos que no son propiedad del usuario. También permite la ejecución de claves de cifrado más cerca de la carga de trabajo, mejorando la latencia. “Hoy en día, realmente solo tenemos software para brindar protección”, dijo Johnson. "No tenemos protecciones de hardware en ese tipo de entornos".

La informática confidencial protegería el procesamiento de datos o código, dijo Johnson, a través del hardware y el ecosistema de software, representado por el mandato del Confidential Computing Consortium.

La facilidad de uso casi siempre aumenta la seguridad, señaló Phillips de Virtium. El objetivo es el cifrado de memoria mediante un botón, "mientras que la seguridad total vendrá de funciones adicionales además de eso", agregó.

La idea no es solo cifrar la memoria, sino garantizar el aislamiento total de los datos para garantizar un entorno seguro, dijo. "La informática confidencial es una historia más amplia que simplemente cifrar la memoria".

También se trata de adaptarse a un mundo heterogéneo. “Cuando los datos están en uso, debe proporcionar una capa de control de acceso y poder demostrar que está utilizando el software y que los datos están en un área determinada. Construye todas estas cosas en una escalera ".

>> Este artículo se publicó originalmente el nuestro sitio hermano, EE Times.

Incrustado

- El papel que desempeña el "corte" en la impresión 3D

- Función y responsabilidades del ingeniero de seguridad en la nube

- Memoria de solo lectura (ROM)

- Gestión de la seguridad de IIoT

- Cervoz actualiza la memoria DDR4-2666 de próxima generación

- La seguridad de IoT industrial se basa en hardware

- Trust Platform ofrece seguridad basada en hardware lista para usar

- Bluetooth MCU mejora la seguridad de IoT

- La inspección no destructiva juega un papel clave en la base aérea

- La coherencia juega un papel fundamental en el programa de confiabilidad de Ash Grove

- La inteligencia artificial juega un papel importante en el IoT