Aprovisionamiento de sensores inteligentes para IoT

El Internet de las cosas (IoT) no es ajeno a la mayoría de nosotros en este momento. Se puede considerar que los dispositivos IoT pertenecen a los mercados de consumo, médico o industrial. Ya sea que el dispositivo sea un videoportero, una bomba de insulina o un sensor industrial, el usuario enfrentará dos desafíos importantes:1) conectar el dispositivo física/lógicamente a la red y 2) asegurarse de que el dispositivo tenga las credenciales adecuadas para habilite la interoperabilidad con otros dispositivos en la misma red o con los servidores que se espera que recopilen los datos del dispositivo. Estos desafíos se pueden agrupar en gran medida en un proceso conocido como aprovisionamiento.

Aprovisionamiento básico

El mayor desafío en el proceso de aprovisionamiento es la capacidad de garantizar que un dispositivo y la conexión a la red/servidor sean seguros. Esto depende en gran medida de las técnicas de encriptación asimétrica y simétrica y de la existencia de certificados digitales.

En el caso del cifrado asimétrico, existe un par de claves pública/privada relacionado matemáticamente. Si algo está cifrado con la clave pública, solo la clave privada puede descifrarlo. Esto es lo opuesto al cifrado simétrico, donde se usa la misma clave para cifrar y descifrar el mensaje. El cifrado simétrico requiere menos recursos (por ejemplo, menos bits en la clave, lo que da como resultado un cifrado más rápido) para lograr una mayor seguridad que con el cifrado asimétrico. Sin embargo, el cifrado simétrico requiere que las claves se intercambien de alguna manera que un intruso no pueda ver. Lo que normalmente se hace es usar la clave pública del destino para cifrar una clave maestra previa, enviarla al destino y luego el destino usa su clave privada para descifrar la clave maestra previa y generar la clave de sesión compartida. Esta es la forma en que el intercambio de claves Diffie-Hellman permite el uso de un cifrado simétrico más rápido y sólido mediante un protocolo de enlace que aprovecha el cifrado asimétrico.

El primer requisito para el aprovisionamiento es que el dispositivo IoT tenga un mecanismo de identidad único. Esto puede ser parte del proceso de fabricación del dispositivo en el que un chip de identidad es parte de la lista de materiales, o lo que muchos fabricantes de microprocesadores están haciendo en estos días:grabar una identidad única con claves públicas y privadas en el procesador en el momento de la fabricación. Esto se conoce como aprovisionamiento durante la cadena de suministro.

Podemos ver que los pasos básicos que se usan para aprovisionar dispositivos IoT dentro de la empresa o con proveedores de servicios como Amazon Web Services, Google Cloud o Microsoft Azure, siguen un proceso similar:

- Inscripción de dispositivos

-

Cree un registro en el servidor que incluya metadatos para el dispositivo IoT. Eso podría incluir un número de serie u otro identificador de dispositivo único, la ubicación del dispositivo y otros datos que ayuden a la empresa que utiliza el dispositivo IoT a comprender su función.

-

- Generación de claves

-

Si el dispositivo IoT tiene un chip de identidad único, como un Módulo de plataforma segura (TPM) o si tiene un conjunto de claves públicas y privadas instaladas en el momento de la fabricación, entonces esta generación de claves ya está hecha. Sin embargo, si aún no existe un conjunto de claves, el instalador puede generar un conjunto utilizando herramientas como OpenSSL. O si se utiliza uno de los proveedores de la nube, el proveedor de servicios normalmente tendrá un mecanismo de generación de claves. Las claves públicas y privadas deberán almacenarse en el dispositivo, con la clave privada colocada en algún tipo de almacenamiento protegido para evitar que se lea del dispositivo en el campo. Por razones de seguridad, se sugiere que las claves tengan una longitud de al menos 2048 bits o más si se utilizan algoritmos basados en RSA o de 256 bits o más para algoritmos basados en curvas elípticas.

-

- Generar un certificado

-

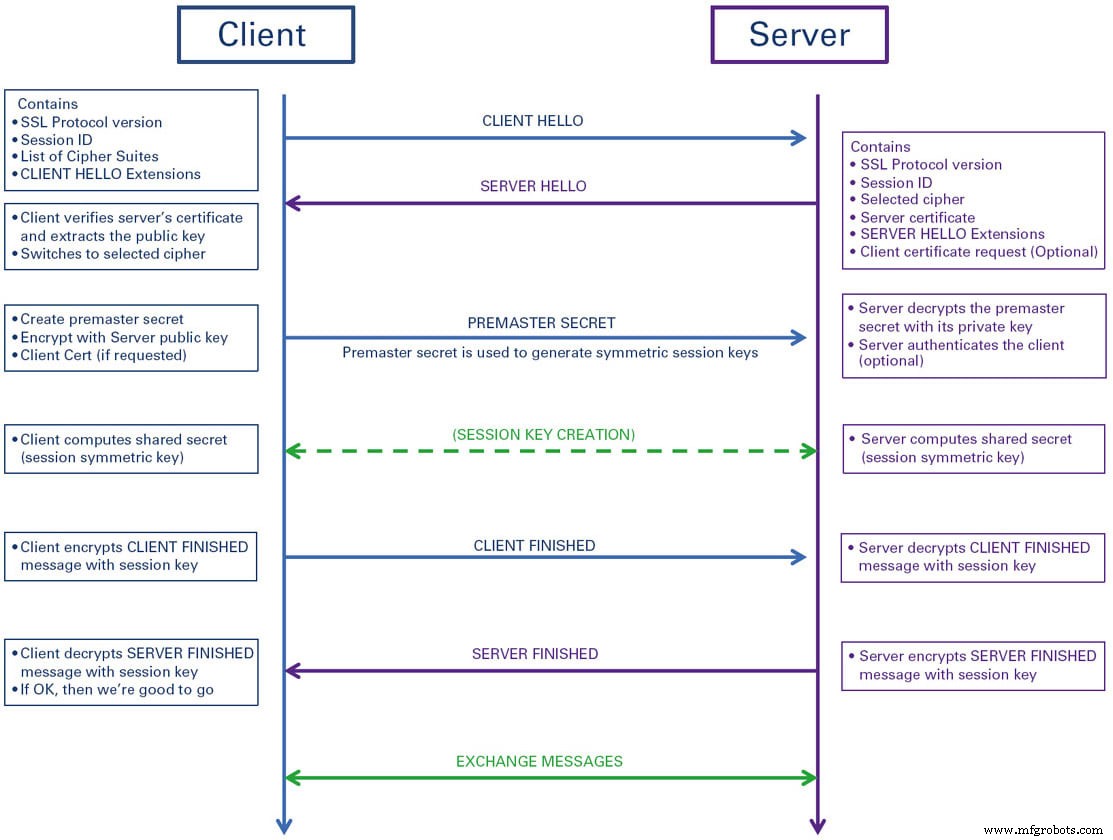

En el momento de la activación, el dispositivo genera una solicitud de firma de certificado (CSR) y envía esa CSR a una autoridad de certificación (CA) para su firma. La CA suele ser un tercero de confianza, como Digicert, GlobalSign o incluso el proveedor de servicios en la nube. El dispositivo envía su clave pública y algunos metadatos en la CSR y la CA genera un certificado de capa de conexión segura (SSL) (normalmente un certificado X.509). Firma ese certificado con la clave privada de la CA antes de devolverlo al dispositivo. Una vez que el dispositivo tiene un certificado, puede participar en un protocolo de enlace de seguridad de la capa de transporte (TLS) que puede establecer un enlace cifrado con el servidor. Debido a que el certificado está firmado por la clave privada de un tercero confiable, podemos afirmar que el dispositivo que controla la clave privada asociada con la clave pública en el certificado es conocido y confiable.

-

También es posible generar un certificado “autofirmado”. Si, por ejemplo, el dispositivo fuera fabricado internamente y utilizado solo por el fabricante, no habría necesidad de que una CA externa lo certificara. Con herramientas como OpenSSL, el fabricante podría generar el par de claves pública/privada y el certificado, y copiarlos en el almacenamiento seguro del dispositivo a medida que el dispositivo sale de la línea de fabricación.

-

- Aprovisionar el dispositivo

-

Con las claves y el certificado, el dispositivo ahora puede afirmar su identidad ante el proveedor de servicios iniciando un enlace seguro a través de TLS o la versión de datagrama de TLS conocida como DTLS. El protocolo de enlace TLS/DTLS establece una clave de cifrado simétrica que se puede utilizar para la transferencia de datos segura posterior entre el dispositivo y el proveedor de servicios para que el dispositivo se pueda inscribir y los datos se almacenen en el registro generado con el proveedor de servicios en el paso 1.

-

El protocolo de enlace se utiliza para implementar un intercambio de claves seguro para establecer un enlace de cifrado simétrico. Una vez que se establece el enlace, los datos se pueden transferir desde el dispositivo al servidor sin temor a ser comprometidos por ataques cibernéticos. Por ejemplo, se evitarán los ataques man-in-the-middle (MITM), en los que un intermediario intercepta la comunicación en tránsito, ya que el intruso carece de la clave simétrica utilizada en el cifrado masivo. Las versiones más recientes del protocolo de enlace TLS (TLS 1.3) acortan drásticamente este intercambio de mensajes para admitir transferencias de menor latencia desde los dispositivos a los sistemas de recopilación de datos.

Aprovisionamiento a granel

Hasta este punto, la discusión sobre el aprovisionamiento se centró en tener un ser humano en el circuito para un solo número o una pequeña cantidad de dispositivos. La seguridad también se centró en gran medida en el uso de la encriptación y que el ser humano pudiera dar fe de la autenticidad del dispositivo al haberlo sacado de su embalaje original. Sin embargo, cuando se trabaja a escala industrial, este requisito de un ser humano involucrado físicamente no es práctico.

Por ejemplo, muchos de los edificios inteligentes más nuevos contienen miles de sensores, incluidos sensores de luz ambiental, sensores de calidad del aire, micrófonos para determinar la ocupación de la habitación y sensores de temperatura y humedad, solo por nombrar algunos. Si un ser humano tuviera que aprovisionar cada uno de estos dispositivos manualmente, se convertiría rápidamente en un trabajo de tiempo completo. Sin embargo, será necesario asegurar las identidades de estos dispositivos y sus credenciales de seguridad. Entonces, ¿cómo se pueden aprovisionar los dispositivos de forma masiva sin intervención humana?

Primero, debemos entender que los dispositivos IoT industriales aún tienen los dos requisitos básicos que se discutieron al principio. El operador deberá asociar los dispositivos con una red y verificar la identidad de los dispositivos y su seguridad antes de otorgarles acceso al servidor o proveedor de servicios que recopila y analiza los resultados de los sensores. La conexión física a la red variará en función del medio de comunicación y poder afirmar una identidad requerirá el uso de certificados digitales. Para admitir el aprovisionamiento masivo, es mejor incorporar el par de claves pública/privada y el certificado del dispositivo en la cadena de suministro, de modo que el dispositivo salga de la caja listo para generar la solicitud de firma del certificado y manejar el protocolo de enlace de aprovisionamiento.

Naturalmente, muchos dispositivos IoT utilizarán algún tipo de protocolo inalámbrico, especialmente si se trata de aplicaciones totalmente nuevas. Hay una multitud de opciones que incluyen celular, Wi-Fi, Zigbee, LoRaWAN, SigFox y más. Sin embargo, si estamos actualizando una aplicación heredada, aún es posible que se estén utilizando Ethernet, RS-485, ProfiBus o muchas otras tecnologías cableadas más antiguas. En el caso de las interfaces cableadas, obtener acceso a la red puede ser tan simple como conectar el cable al dispositivo. Sin embargo, los protocolos inalámbricos son algo más complicados.

Si la conectividad es a través de una conexión celular, es probable que el proveedor de telefonía celular maneje el aprovisionamiento en forma de una tarjeta de módulo de identificación de suscriptor (SIM) o uno de los módulos eSIM integrados más nuevos. Cuando el operador toma el identificador de Identidad de equipo móvil internacional (IMEI) del dispositivo y lo asocia con una SIM/eSIM específica en sus bases de datos internas, el operador tiene un medio único para identificar el dispositivo. Esta identidad única se utiliza para validar el dispositivo como miembro legítimo de la red del operador y para proporcionar aprovisionamiento al dispositivo de forma inalámbrica. Por lo tanto, al tener una lista de los números IMEI y su SIM/eSIM asociado, todos los dispositivos pueden activarse/aprovisionarse sin más intervención humana. Este mismo tipo de enfoque se puede aplicar a otras tecnologías inalámbricas de tipo celular, como LoRaWAN.

Tecnologías como la malla Bluetooth, que se encuentra cada vez más en los edificios inteligentes, también tienen una estrategia de aprovisionamiento integrada basada en los mismos conceptos de un par de claves pública/privada y un certificado digital integrado en el dispositivo. A través de un protocolo de aprovisionamiento bien definido y protocolos de enlace de seguridad asociados, se puede agregar un nuevo dispositivo de forma segura a la red en cuestión de milisegundos sin interacción humana. Este mismo tipo de escenario de aprovisionamiento se puede encontrar en varias opciones de conexión de IoT.

Reflexiones finales sobre el aprovisionamiento de IoT

Conectar y aprovisionar sus dispositivos en su red requiere una reflexión considerable sobre la seguridad y el proceso de aprovisionamiento. Afortunadamente, con las credenciales de seguridad de la cadena de suministro y los nuevos protocolos y técnicas de aprovisionamiento, el proceso se puede lograr con un mínimo de interacción humana y mucho menos tiempo que el que se requería en el pasado. La generación automática de certificados y los protocolos de seguridad bien definidos pueden garantizar que nuestros dispositivos tengan una identidad válida y siempre utilizarán la generación de claves seguras y las comunicaciones cifradas entre ellos y los servidores/proveedores de servicios.

Los principales proveedores de servicios en la nube han pensado bastante en sus mecanismos de aprovisionamiento, con pasos y protocolos de aprovisionamiento bien definidos. Lamentablemente, cada proveedor de servicios utiliza un conjunto diferente de API y enfoques. Sin embargo, el flujo de aprovisionamiento general es el mismo entre los proveedores y se puede automatizar fácilmente para casos de implementaciones masivas. También hay una multitud de empresas que se enfocan en dispositivos de aprovisionamiento de IoT y enfoques de automatización, si se necesitan infraestructuras heredadas o internas para la empresa. Por lo tanto, si bien todos deberán considerar los problemas de aprovisionamiento en un momento u otro, ya sean consumidores o empresas, al menos podrá capitalizar los enfoques existentes y no tendrá que abrir nuevos caminos.

Este artículo fue escrito por Mike Anderson, arquitecto de sistemas integrados y consultor de la industria. Para obtener más información, comuníquese con el Sr. Anderson en Esta dirección de correo electrónico está protegida contra spambots. Necesita habilitar JavaScript para verlo. o visite http://info.hotims.com/82319-160 .

Sensor

- Facilitar el aprovisionamiento de IoT a escala

- Datos inteligentes:la próxima frontera en IoT

- IoT:¿La cura para el aumento de los costes sanitarios?

- ¿Qué significa IoT para la fábrica inteligente?

- El IoT cambia las reglas del juego para el mantenimiento de flotas

- Encontrar el retorno de la inversión para la fabricación inteligente

- El camino hacia una fábrica inteligente interconectada para OEM de dispositivos médicos

- Material para la próxima generación de sensores inteligentes

- ¿Qué hará la 5G por el IoT/IIoT?

- Aplicaciones innovadoras de sensores IoT allanan el camino hacia el futuro

- Documento técnico:Conectividad de fábrica inteligente para el IoT industrial