Objetivos móviles:definición del borde y su arquitectura

Las organizaciones enfrentan desafíos significativos al implementar infraestructuras de IoT y descubrir información de la gran cantidad de datos generados por dispositivos.

Si bien la imagen popular de la computación perimetral sugiere que significa cualquier procesamiento fuera de los sistemas corporativos centrales, también es algo ambigua. Trabajar en una computadora portátil, por ejemplo, teóricamente podría considerarse "computación de borde".

Para fines empresariales, es necesario que haya una definición más exacta de lo que implica la computación perimetral y a qué parte de la arquitectura afecta. Para la última palabra sobre la mayoría de las definiciones de tecnología, muchas personas consultan al NIST, el Instituto Nacional de Estándares y Tecnología. El NIST también tiene algo que decir sobre la computación perimetral, y señala un artículo sobre el tema publicado por IEEE, que caracteriza el perímetro como Internet. ofThings y el ámbito móvil, que se extiende hacia el interior de la virtualización y el hipervisor de centros de datos.

Ver también: Centro de Edge Computing y 5G

La otra autoridad en todo lo relacionado con TI, Gartner, define el borde como "parte de una topología informática distribuida en la que el procesamiento de la información se ubica cerca del borde, donde las cosas y las personas producen o consumen esa información".

Una definición separada de Gartner lo lleva un paso más allá, lo define como un “modelo informático que permite y optimiza la descentralización extrema, colocando los nodos lo más cerca posible de las fuentes y sumideros de datos y contenido. Como enfoque descentralizado, es un complemento perfecto para la tendencia de los proveedores de nube de hiperescala hacia la centralización, donde aprovechan las enormes economías de escala”.

La otra parte de la comprensión de la computación perimetral es cómo encaja en una arquitectura. Esto es fundamental, ya que las empresas tienen una hoja de ruta de las tecnologías que se están incorporando para respaldar sus planes comerciales, cómo estas soluciones encajan entre sí y los estándares y formatos que se van a aplicar. Gestión de dispositivos IoT e integración con BIservices.

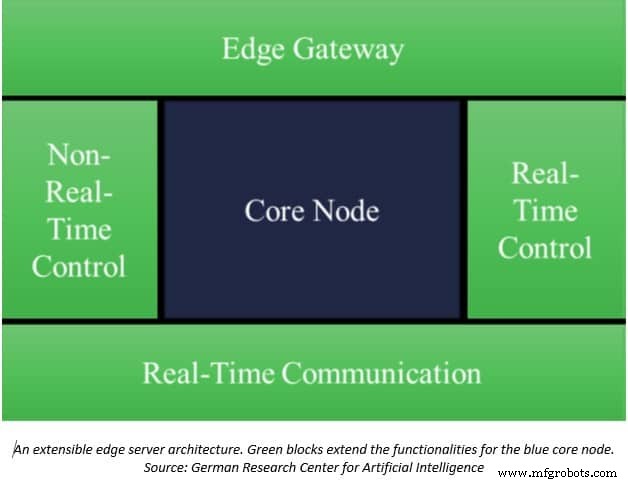

Sin embargo, las arquitecturas de borde son un área en la que aún se está trabajando, señalan los autores de un artículo del Centro Alemán de Investigación de Inteligencia Artificial. La arquitectura ideal, señalan, consiste en un nivel de computación perimetral adicional entre la nube y los dispositivos IoT para computación y comunicación. “Los datos producidos por los propios dispositivos no se envían directamente a la nube o a la infraestructura de back-end, pero la computación inicial se realiza en este nivel. . Este nivel se utiliza para agregar, analizar y procesar los datos antes de enviarlos a la capa superior, la infraestructura.

Una arquitectura de borde debe adaptarse a la naturaleza de la empresa en torno a la cual se construye. Por ejemplo, en una publicación reciente, Intel y SAP se unieron para brindar un vistazo de la arquitectura de computación perimetral de IoT que amplía el alcance de las aplicaciones empresariales centrales existentes. de datos generados por dispositivos”, señalan los autores del documento. La arquitectura de referencia incluye los siguientes componentes:

Tecnología de Internet de las cosas

- Edge computing:la arquitectura del futuro

- ¿Qué es la computación perimetral y por qué es importante?

- Hiperconvergencia y cálculo en el borde:Parte 3

- Hiperconvergencia e Internet de las cosas:Parte 1

- Aprovechar los datos de IoT desde el borde hasta la nube y viceversa

- ¿El IoT y la computación en la nube son el futuro de los datos?

- El futuro de la integración de datos en 2022 y más allá

- The Edge and IoT:Insights from IoT World 2019

- Las tendencias continúan impulsando el procesamiento al límite para la IA

- ¿La computación perimetral y el IIoT están cambiando la forma en que pensamos sobre los datos?

- Blockchain y Edge Computing:sobrealimentación de la cadena de suministro