La nueva MCU de Microchip agrega protección de arranque seguro desde flash externo

Para el arranque de sistemas operativos desde una memoria flash SPI externa, Microchip Technology ha introducido su último microcontrolador habilitado para criptografía (MCU) para proteger contra el malware de rootkit y bootkit maliciosos, lo que permite un arranque seguro con protección de raíz de confianza de hardware que cumple con las pautas NIST 800-193.

Con el crecimiento en 5G, incluida la nueva infraestructura celular, redes y centros de datos que respaldan la expansión de la computación en la nube, los desarrolladores deberán asegurarse de que los sistemas operativos permanezcan seguros y sin concesiones. El malware rootkit se carga antes de que se inicie un sistema operativo y puede ocultarse del software anti-malware ordinario, lo que dificulta su detección; Una forma de defenderse de los rootkits es con un arranque seguro. El inicio seguro con raíz de confianza de hardware es fundamental para proteger el sistema contra amenazas antes de que puedan cargarse en el sistema y solo permite que el sistema se inicie con software de confianza del fabricante.

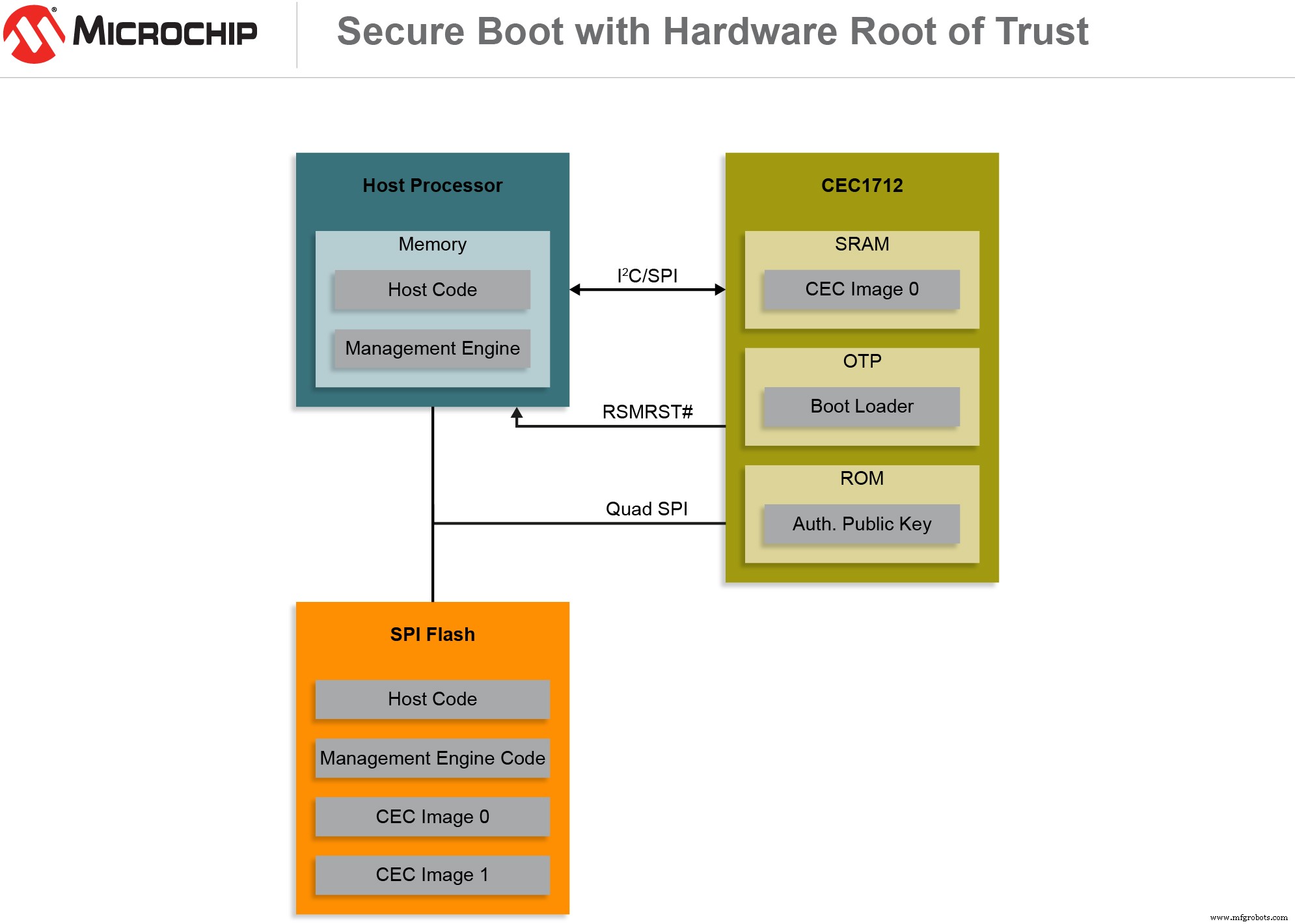

Por lo tanto, el nuevo MCU CEC1712 de Microchip, su dispositivo de tercera generación basado en un Arm Cortex-M4, junto con su firmware personalizado Soteria-G2 está diseñado para detectar y detener firmware malicioso antes del tiempo de ejecución, lo que permite a los diseñadores adoptar e implementar rápidamente un arranque seguro. Soteria-G2 utiliza el cargador de arranque seguro inmutable CEC1712, implementado en memoria de solo lectura (ROM), como la raíz de confianza del sistema.

En una sesión informativa, Jeannette Wilson dijo a embedded.com:"Nuestro objetivo es cualquier cosa que pueda arrancar desde un flash SPI. El CEC1712 tiene una importante criptografía de hardware integrada en el dispositivo que puede ahorrar mucho espacio de código, hasta 15k de código. Esto permite una operación mucho más rápida, por lo que, por ejemplo, toda la verificación se puede realizar en menos de 70 ms ”.

Si bien previene el malware malicioso durante el prearranque en 5G y los sistemas operativos del centro de datos, la combinación CEC1712 y Soteria-G2 de Microchip también es un habilitador de seguridad para los sistemas operativos de vehículos autónomos conectados, los sistemas avanzados asistidos por el conductor (ADAS) y otros sistemas que se inician. de flash SPI externo.

Además de proporcionar un arranque seguro con protección de raíz de confianza de hardware en un modo de prearranque para los sistemas operativos que arrancan desde una memoria flash SPI externa, el CEC1712 proporciona protección de revocación de claves y reversión de códigos durante la vida operativa, lo que permite actualizaciones de seguridad en el campo. Esto es importante para cumplir con las pautas de resistencia del firmware de la plataforma NIST 800-193, que estipula que existen mecanismos de protección, detección y recuperación para:

- garantizar que el código de firmware de la plataforma y los datos críticos permanezcan en un estado de integridad y estén protegidos contra la corrupción, como el proceso para garantizar la autenticidad e integridad de las actualizaciones de firmware.

- detectar cuándo el código de firmware de la plataforma y los datos críticos se han corrompido o cambiado de un estado autorizado.

- restaurar el código de firmware de la plataforma y los datos críticos a un estado de integridad en caso de que se detecte que dicho código de firmware o datos críticos están dañados, o cuando se vea obligado a recuperarlos a través de un mecanismo autorizado. La recuperación se limita a la capacidad de recuperar el código del firmware y los datos críticos.

Wilson dijo que la revocación de claves es importante cuando un OEM es pirateado:si se toman claves privadas y se emiten claves nuevas, las claves anteriores deben rechazarse. "Esto suena obvio, pero más difícil de lo que parece, ya que el problema es cómo introducir nuevas claves y rechazar las claves que se han firmado".

El cargador de arranque seguro CEC1712 carga, descifra y autentica el firmware para que se ejecute en el CEC1712 desde la memoria flash SPI externa. El código CEC1712 validado posteriormente autentica el firmware almacenado en la memoria flash SPI para el primer procesador de aplicaciones. Se admiten hasta dos procesadores de aplicaciones con dos componentes flash compatibles para cada uno.

La ejecución del código comienza en la ROM CEC1712, el código de la aplicación se firma en flash SPI con la clave privada del OEM, mantiene el procesador en reinicio hasta que el código se autentica en la MCU, después de lo cual el procesador host carga y ejecuta código autenticado de SPI flash. (Imagen:Microchip)

El aprovisionamiento previo de datos específicos del cliente es una opción proporcionada por Microchip o Arrow Electronics. El aprovisionamiento previo es una solución de fabricación segura para ayudar a prevenir la sobreconstrucción y la falsificación. Además de ahorrar hasta varios meses de tiempo de desarrollo, la solución simplifica significativamente la logística de aprovisionamiento, lo que facilita a los clientes asegurar y administrar dispositivos sin los costos generales de los servicios de aprovisionamiento de terceros o las autoridades de certificación.

Wilson agregó que, si bien los clientes se han vuelto más sofisticados, no todos tienen la experiencia en seguridad. "Soteria les permite hacer el código de arranque seguro". El desarrollo del código se lleva a cabo en el conjunto de herramientas del entorno de desarrollo integrado (IDE) MPLAB.

El CEC1712 es el MCU de tercera generación de Microchip, por lo que preguntamos:¿cuáles son las diferencias clave con respecto al MCU CEC1702? Wilson dijo que la generación anterior no podía hacer un arranque redundante completo, mientras que el CEC1712 cumple completamente con el requisito NIST 800-193 en este sentido. Además, además de la revocación de claves y la protección de reversión de código, la nueva MCU presenta una ROM de arranque que admite el modo de dirección SPI de 4 bytes, utiliza hash SHA-384 (a diferencia de SHA-256). Otra diferenciación es la OTP programable por el usuario en circuito, que permite la personalización a través del firmware Soteria-G2, para aplicaciones como teclados programables en juegos.

El paquete CEC1712 y Soteria-G2 ofrece varias opciones para soporte de software y hardware; el soporte de software incluye los compiladores MPLAB X IDE, MPLAB Xpress y MPLABXC32 de Microchip; El soporte de hardware está incluido en programadores y depuradores, incluido el programador / depurador MPLAB ICD 4 y PICkit 4. El CEC1712H-S2-I / SX está disponible en producción en volumen en 10,000 cantidades a partir de $ 4.02 (incluido el firmware Soteria-G2).

Wilson dijo que varios clientes ya están probando y algunos en camino a la producción a gran escala. Ella dijo que los clientes incluyen importantes empresas de servidores, empresas de impresoras multifunción y en el sector aeroespacial y de defensa. Microchip también se dirige a clientes de juegos, automoción y ordenadores / portátiles.

Incrustado

- Mouser agrega más de 50 nuevos proveedores a su tarjeta de línea

- Microchip:la solución de seguridad LoRa de extremo a extremo proporciona aprovisionamiento de claves seguro

- Renesas desarrolla MCU de 28 nm con funciones asistidas por virtualización

- Tecnologías modulares SMART:la familia flash N200 SATA ofrece capacidades que van desde 32 GB a 1 TB

- Renesas:la plataforma Synergy agrega un grupo de MCU S5D3 de bajo consumo con seguridad avanzada

- Microchip:conecte las aplicaciones PIC MCU a Google Cloud en minutos

- Cypress:la nueva línea de MCU seguras PSoC 64 proporciona seguridad certificada por PSA

- Mouser:Coprocesador seguro DeepCover de Maxim

- Microchip:dispositivos NOR Flash con direcciones MAC preprogramadas

- Rutronik:MCU inalámbricos de consumo ultrabajo de Redpine Signals

- Microchip:las soluciones aprovisionadas previamente proporcionan una clave segura para implementaciones de cualquier tamaño