¿La realidad de la piratería ... o una nueva realidad de la piratería?

Vivimos en un mundo ciber vulnerable, un mundo gobernado por datos. Los datos encapsulan casi todos los aspectos de nuestra vida personal y pública. Se comparte, distribuye, almacena y accede en gran medida, y está constantemente en riesgo. Los megahacks recientes, como los de Target, Yahoo y Ashley Madison, entre otros, demuestran que la filtración de información personal y el uso indebido de nuestros datos son inevitables en un mundo que se está volviendo cada vez más conectado y centrado en los datos.

Por muy preocupantes que sean estos trucos, debemos ser conscientes de que, al final del día, el riesgo es simplemente el uso indebido de los datos. Sin lugar a dudas, ataques como estos pueden tener efectos devastadores en la vida de las personas, pero su resultado se limita al mundo virtual y no puede tocar el mundo físico, al menos no directamente.

Consulte también: El VA de EE. UU. Protege su tos de piratería contra la piratería

Todo esto está cambiando ahora a medida que nuestro mundo se está convirtiendo gradualmente en uno ciberfísico. Wikipedia define un sistema ciberfísico como aquel en el que los componentes físicos y de software están profundamente entrelazados. Es decir, los sistemas físicos controlan y son controlados por componentes electrónicos.

Un buen ejemplo de un sistema ciberfísico es un automóvil moderno, con aproximadamente el 60% de sus costos asociados con la ingeniería electrónica. A menudo, hay más de 100 unidades electrónicas en un vehículo moderno que afectan los componentes mecánicos y físicos críticos, como los frenos, el sistema de dirección y el mecanismo de bloqueo de las puertas.

Otro ejemplo es una planta de fabricación que no solo está supervisada por software, sino que, en gran medida, también está controlada por él, a menudo a través de interfaces inalámbricas remotas.

Estos son solo dos ejemplos, pero existen muchos otros en innumerables verticales de la industria, como los sistemas de transporte inteligentes, los dispositivos médicos y la automatización del hogar, también conocido como el hogar inteligente.

No es lo mismo que IoT

Un sistema ciberfísico está estrechamente relacionado con el Internet de las cosas (IoT), pero no es sinónimo de él. Los dispositivos de IoT suelen ser los controladores del dominio ciberfísico. Utilizan una o varias tecnologías de conexión (por ejemplo, celular o Bluetooth) y se rigen por proveedores de servicios o aplicaciones de usuario en un dispositivo móvil. Por ejemplo, la aplicación para iPhone proporcionada por el fabricante de su vehículo le permite desbloquear su automóvil o arrancar el motor de forma remota. La aplicación de altavoz inteligente Amazon Echo que controla la iluminación de su hogar es otro buen ejemplo.

Lo que tienen en común estos ejemplos es que nos permiten, como usuarios finales, manipular funciones físicas de forma inalámbrica.

Nuestro control sobre estos sistemas termina en el controlador de IoT (el sistema telemático del vehículo o el altavoz inteligente, respectivamente). Los controladores de IoT se comunican con objetos físicos mediante dos elementos clave:sensores y actuadores. Los sensores miden las propiedades del mundo físico (por ejemplo, la temperatura de una centrífuga) y las informan al controlador. Los actuadores manipulan el mundo físico (por ejemplo, mantienen el automóvil en su carril) a las órdenes del controlador.

El pegamento que conecta todo esto es el software en forma de código y datos, y es el software, no el amor, lo que hace girar nuestro mundo del siglo XXI. Ahí radica el problema:el código de software inevitablemente tiene errores y olores de diseño, que pueden conducir a problemas de seguridad graves, lo que llamaríamos explotable.

El número de errores explotables reales por cada 1000 líneas de código depende de numerosos factores, incluida la investigación que le interese leer. Pero incluso según la investigación más optimista, es probable que el vehículo promedio, con unas 100.000.000 de líneas de código, tenga algunos miles de errores explotables; eso es lo que llamamos el paraíso de los piratas informáticos.

Antes de que entremos en pánico, deshaznos de nuestros autos y volvamos a los carruajes tirados por caballos, vale la pena señalar que los autos son seguros y que este número no necesariamente representa algunos miles de formas en las que tu auto podría ser manipulado para matarte como eres. conduciendo. Para evaluar verdaderamente qué tan vulnerable es un sistema a los ataques, es necesario analizarlo a fondo. Hay muchos factores a tener en cuenta, como la motivación del atacante y el acceso al objetivo. Aún así, la preocupación general es válida, y una pregunta no menos válida es "¿cómo llegamos aquí?"

Mi respuesta podría pillarte por sorpresa. Creo que era casi inevitable que llegáramos a este punto. La historia ha demostrado, una y otra vez, que los mercados están impulsados por las características, con la seguridad rezagada. Cuando las primeras computadoras se conectaron a Internet, solo un puñado de expertos pensó en los problemas de su arquitectura insegura inherente. Por supuesto, fueron ignorados en gran medida porque no contribuyeron al resultado final.

El resultado fue que nos fuimos familiarizando gradualmente con un mundo de ciber-criaturas místicas, como virus, gusanos y malware. La industria tardó en reaccionar, porque siempre es más difícil agregar seguridad a un entorno de producción. Poco a poco, se inventaron programas antivirus y cortafuegos y logramos seguir adelante. Las PC no están exentas de problemas de seguridad, pero la economía no colapsó y el cielo no cayó.

La próxima ola de conectividad

Se podría trazar un camino similar a medida que avanzáramos hacia la próxima ola de conectividad:dispositivos móviles inteligentes y la evolución de los sistemas de TI. Los tipos de seguridad siempre están haciendo sonar sus silbatos en la puerta, gritando que debemos construir seguridad en las etapas iniciales de diseño, pero los impulsores del mercado están presionando por características, más de ellas y más rápidas.

¿Está sucediendo lo mismo en el mundo de IoT? Los datos recientes sugieren que este es realmente el caso. Por lo tanto, es posible que se sienta reconfortado con la premisa de que dejamos que la dinámica de la tecnología siga su curso, agregando seguridad como una ocurrencia tardía, de la misma manera que lo hicimos en el pasado. Sin embargo, hay una observación muy importante, una que me gustaría que fuera la conclusión de este artículo:la tolerancia al error cae drásticamente cada vez que nos volvemos más dependientes del software.

Hemos logrado superar la pérdida de datos en nuestras computadoras personales y teléfonos pirateados. Luchamos con colosales filtraciones de datos en las bases de datos de tarjetas de crédito y nuestra información más personal. ¿Seremos capaces de hacer frente a un megahack real que compromete, o peor aún, daña irrevocablemente nuestro mundo físico?

Una mejor idea podría ser invertir en seguridad por diseño. Esos expertos pueden tener razón esta vez.

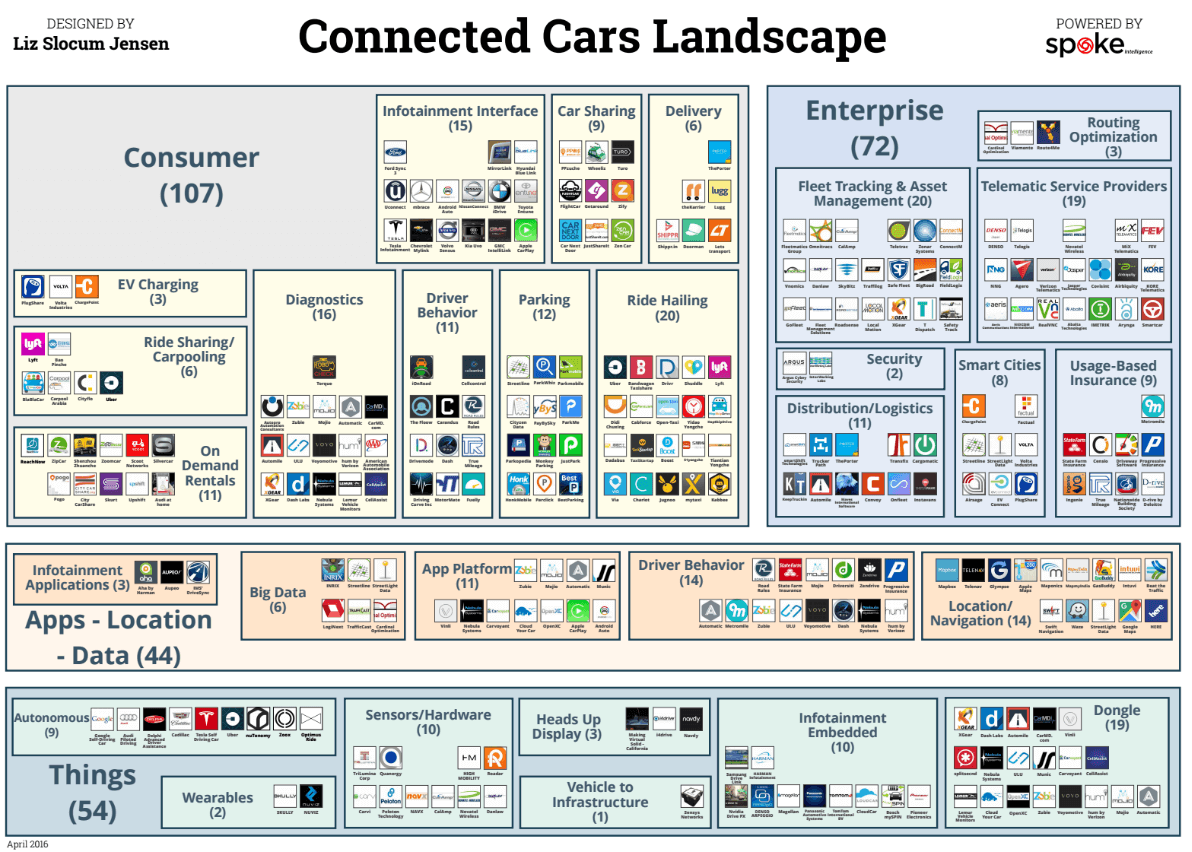

Este artículo es parte de nuestra serie de autos conectados. Puede descargar una versión de alta resolución del panorama con 250 empresas aquí.

Tecnología de Internet de las cosas

- Abordar el nuevo mundo de la gestión de Internet de las cosas

- El mundo de los tintes textiles

- Comprobaciones de la realidad realizadas por la industria de tintes en todo el mundo

- Nacido conectado:una nueva era en la innovación móvil

- Mantenimiento en el mundo digital

- Descubriendo el punto ciego de IoT en un mundo pospandémico

- G.hn abre la puerta a nuevas oportunidades industriales

- Restableciendo las expectativas en el mundo de IoT industrial

- Software AG pronostica el futuro de IoT

- El 'Internet de las cosas':¿de la palabra de moda a la realidad?

- El mundo de la simulación en rápida evolución