Las MCU utilizan tecnología PUF para llenar la brecha de seguridad de la clave privada

Más proveedores de circuitos integrados están comenzando a explorar un enfoque de tecnología a nivel de dispositivo para salvaguardar datos llamado función físicamente no clonable, o PUF. Aunque los procesos de producción de silicio son precisos, esta tecnología aprovecha el hecho de que todavía existen pequeñas variaciones en cada circuito producido. La PUF utiliza estas pequeñas diferencias para generar un valor digital único que se puede utilizar como claves secretas. Las claves secretas son esenciales para la seguridad digital.

La seguridad se está convirtiendo cada vez más en una de las mayores preocupaciones para los desarrolladores de dispositivos conectados o de Internet de las cosas (IoT), especialmente con el enorme riesgo que enfrentan de los ataques de los piratas informáticos o de las violaciones de la información y la seguridad.

Uno de los desafíos para agregar seguridad en un dispositivo de IoT es cómo hacerlo sin agregar propiedades o costos de silicio, dadas las limitaciones de recursos en términos de mantener el consumo mínimo de energía y optimizar los recursos de procesamiento en los dispositivos.

Con una implementación efectiva de PUF, es posible superar los límites del almacenamiento de claves convencional:el circuito PUF no tiene una batería u otra fuente de energía permanente. Los intentos de probar físicamente la clave cambiarán drásticamente las características de ese circuito PUF y, por lo tanto, producirán un número diferente. La clave PUF solo se puede generar cuando se necesita para una operación criptográfica y se puede borrar instantáneamente más tarde.

La tecnología PUF ofrece ventajas en términos de lista de materiales (BOM) con la fuerte seguridad de una SRAM a prueba de manipulaciones. Aunque la tecnología PUF por sí sola no es suficiente para garantizar la seguridad de las claves, ciertamente minimiza la vulnerabilidad de los dispositivos integrados.

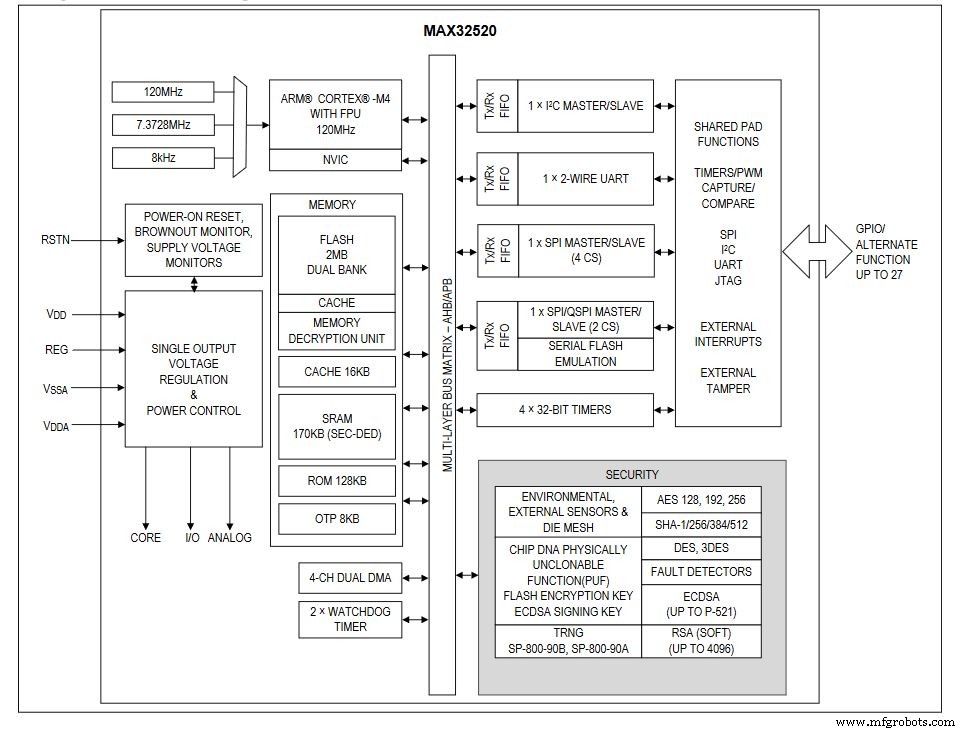

Recientemente, vimos anuncios de productos de Maxim Integrated y Silicon Labs para dispositivos seguros que utilizan tecnología PUF. Silicon Labs agregó nueva seguridad basada en hardware para sus sistemas inalámbricos en chip (SoC) para dispositivos IoT en su plataforma Wireless Gecko Series 2 que combina características de software de seguridad con tecnología de hardware PUF. Maxim Integrated presentó su microcontrolador MAX32520 ChipDNA Secure ARM Cortex-M4, que también incorpora PUF para múltiples niveles de protección; su clave generada por ChipDNA se puede utilizar directamente para varias funciones, como secreto simétrico para cifrar / descifrar datos almacenados en la memoria no volátil del IC seguro.

Un portavoz de Maxim dijo a EE Times:"El MAX32520 se puede utilizar para cualquier aplicación, aunque señalamos las aplicaciones de IoT específicamente en el anuncio en el mundo integrado, el IC no se limita a las aplicaciones de IoT". El dispositivo se dirige a varias aplicaciones, incluidas las industriales, sanitarias, informáticas e IoT.

Diagrama de bloques simplificado del microcontrolador ChipDNA de Maxim (Imagen:Maxim Integrated)

Diagrama de bloques simplificado del microcontrolador ChipDNA de Maxim (Imagen:Maxim Integrated)

El MAX32520 puede implementar un arranque seguro para cualquier procesador basado en su función de emulación de flash en serie y proporciona dos capas físicas adicionales:protección y detección de manipulación física. El chip ofrece la opción de cifrado flash interno. Se utiliza para protección de IP y protección de datos flash. Las sólidas funciones de criptografía aumentan la confianza del dispositivo:admite SHA512, ECDSA P521 y RSA 4096 fuertes. El MAX32520 utiliza la salida ChipDNA como contenido clave para proteger criptográficamente todos los datos almacenados en el dispositivo, incluido el firmware del usuario. El cifrado del firmware del usuario proporciona la máxima protección IP de software.

El ChipDNA también puede generar una clave privada para la operación de firma ECDSA. El MAX32520 proporciona un circuito TRNG, ambiental y de detección de manipulaciones que cumple con FIPS / NIST para facilitar la seguridad a nivel del sistema. Cualquier intento de sondear u observar ChipDNA modifica las características del circuito subyacente, evitando el descubrimiento del valor único utilizado por las funciones criptográficas del chip. De la misma manera, los intentos de ingeniería inversa más exhaustivos se cancelan debido al acondicionamiento de fábrica necesario para que el circuito ChipDNA esté operativo.

Mike Dow, Silicon Labs

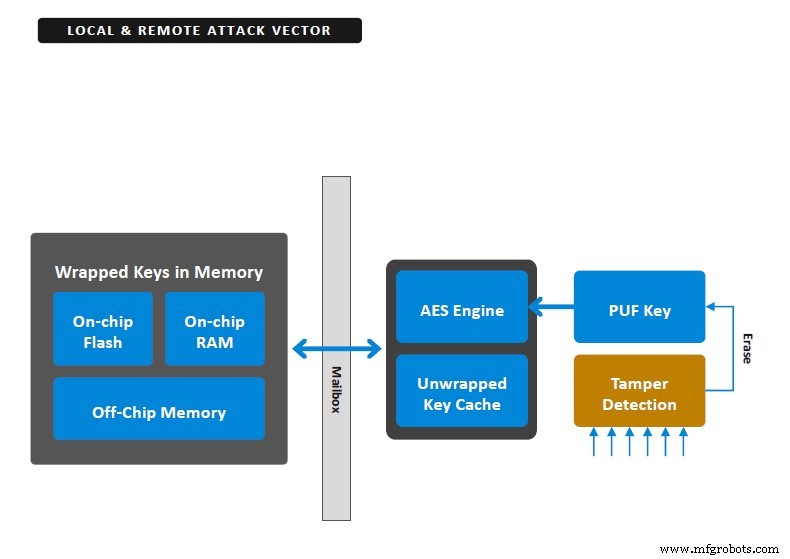

Mientras tanto, Mike Dow, gerente de productos senior de seguridad de IoT en Silicon Labs, explicó a EE Times cómo están utilizando la tecnología PUF en sus SoC inalámbricos para dispositivos IoT. “Para la función físicamente no clonable (PUF) incorporada en las tecnologías de elementos seguros y bóveda de seguridad de Silicon Labs, utilizamos un PUF de SRAM, lo que significa que aprovecha la aleatoriedad inherente de un bloque de bits de SRAM cuando se encienden para obtener un único simétrico clave que es única para el dispositivo. Implementamos la tecnología SRAM PUF que tiene el historial de confiabilidad probado más largo del mercado. Dado que los dispositivos que nuestros clientes implementan en el campo a menudo están operativos durante más de 10 años, necesitábamos tecnología PUF con un largo historial de confiabilidad ”.

Dijo que en la implementación de Silicon Labs, limita el uso de la PUF para crear una clave de cifrado de clave (KEK), que se utiliza para envolver (cifrar) otras claves en el sistema y almacenarlas en la memoria interna o externa. “Debido a que esta KEK solo se usa para acceder a claves envueltas, la cantidad de tiempo que está en uso es limitada, lo que a su vez limita su exposición a muchos tipos de ataques. Además, el proceso de reconstrucción de la KEK solo ocurre en eventos de Power on Reset (POR), lo que limita aún más el acceso al proceso de generación de la clave ".

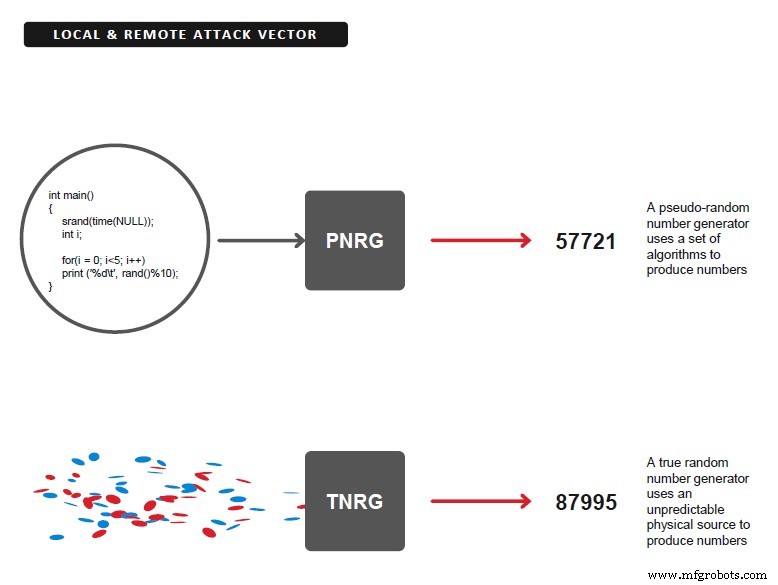

En el diseño de Silicon Labs, cualquier otra generación de claves, además de la clave de cifrado de claves, se realiza mediante un generador aleatorio verdadero (TRNG) compatible con NIST. (Imagen:Silicon Labs)

En el diseño de Silicon Labs, cualquier otra generación de claves, además de la clave de cifrado de claves, se realiza mediante un generador aleatorio verdadero (TRNG) compatible con NIST. (Imagen:Silicon Labs)

“En este diseño, cada otra generación de claves, además de la KEK, se realiza mediante un generador aleatorio verdadero (TRNG) compatible con NIST, y luego la clave se envuelve con cifrado AES. Tanto la tecnología TRNG como la AES son comunes, bien comprendidas, probadas y verificables en la industria de la seguridad. También utilizamos claves de 256 bits para una mayor solidez del cifrado AES. Luego aplicamos protección de canal lateral de análisis de potencia diferencial (DPA) en el algoritmo AES para fortalecerlo aún más contra esos ataques. Todo el material de claves para el dispositivo se envuelve de esta manera, incluidos los pares de claves de identidad pública / privada ECC generados y almacenados en una memoria programable única (OTP).

La capacidad de almacenar material de claves de forma segura en una memoria interna o externa casi ilimitada es una gran ventaja al implementar esquemas de seguridad en la nube complejos que requieren muchos pares múltiples de claves asimétricas. La alternativa es almacenar las claves en texto sin formato, pero este enfoque requiere memorias muy seguras físicamente, que son complejas y costosas de proteger. Dow comentó:“Al diseñar el chip, debe elegir un tamaño óptimo de memoria segura. Sin embargo, sea cual sea el tamaño que elija, es casi seguro que será insuficiente durante la vida útil del producto ".

Una PUF crea una clave secreta, aleatoria y única; la clave PUF cifra todas las claves en el almacenamiento seguro de claves, generadas al inicio y no almacenadas en la memoria flash. (Imagen:Silicon Labs)

Una PUF crea una clave secreta, aleatoria y única; la clave PUF cifra todas las claves en el almacenamiento seguro de claves, generadas al inicio y no almacenadas en la memoria flash. (Imagen:Silicon Labs)

Dijo que la otra ventaja de su esquema de administración de claves de bóveda segura es que al usar el cifrado AES, también puede requerir un vector inicial para alimentar el algoritmo. “Este vector inicial es como tener una contraseña adicional de 128 bits requerida para realizar cualquier operación de seguridad usando esa clave. Esta contraseña podría ser utilizada por un humano u otra aplicación que se ejecute en nuestro chip para proporcionar una autenticación de dos factores para usar la clave ".

“Como una capa adicional de protección, hemos incluido un sofisticado esquema de protección contra manipulaciones en nuestra tecnología de bóveda segura que puede destruir los datos de reconstrucción de PUF si se detecta una manipulación. Una vez que se destruyen los datos de reconstrucción, no se puede volver a acceder al material clave almacenado. Esto efectivamente "bloquea" el dispositivo, ya que ahora no se puede ejecutar ningún algoritmo de cifrado, lo que impide incluso un arranque seguro ".

Silicon Labs eligió lo que dijo es la tecnología PUF más confiable del mercado y limitó su función a proporcionar una única KEK para envolver o desenvolver el material de las llaves. Esa clave se puede proteger aún más si se requiere otra contraseña de autenticación de dos factores. Dow agregó, “Además, ofrecemos múltiples fuentes de protección contra manipulaciones y podemos destruir la clave PUF, haciéndola inútil para descifrar todas las demás claves protegidas por ella. Incluso si los piratas informáticos invierten tiempo y recursos considerables para rediseñar el dispositivo y recuperar la KEK, solo han comprometido un dispositivo ”.

Incrustado

- Cibernético y la nube:superando los desafíos de seguridad clave en medio del aumento de múltiples nubes

- Conceptos básicos de SRAM PUF y cómo implementarlo para la seguridad de IoT

- Las MCU basadas en Cortex-M33 mejoran la seguridad de IoT

- La seguridad sigue siendo una preocupación clave de IoT

- Microchip:la solución de seguridad LoRa de extremo a extremo proporciona aprovisionamiento de claves seguro

- Renesas:la plataforma Synergy agrega un grupo de MCU S5D3 de bajo consumo con seguridad avanzada

- Cypress:la nueva línea de MCU seguras PSoC 64 proporciona seguridad certificada por PSA

- Casos de uso geniales de IoT:nuevos mecanismos de seguridad para automóviles en red

- ¿Qué es una llave de seguridad de red? ¿Cómo encontrarlo?

- Las 8 técnicas de cifrado más comunes para guardar datos privados

- 5 avances clave en ciberseguridad para soluciones digitales seguras en 2021