Mantener los activos de fabricación seguros en la nube

Con las herramientas de seguridad adecuadas basadas en la nube, los fabricantes pueden bloquear y sellar los equipos de la planta de posibles piratas informáticos

Abundan las historias de horror sobre ciberseguridad, lo suficiente como para causar pesadillas frecuentes a los jefes de seguridad de datos de fabricación. Como si las historias de Stuxnet y los casos de ransomware "Wanna Cry" no fueran suficientes, recientemente aparecieron informes en varias publicaciones, incluido el Wall Street Journal. de piratas informáticos en Australia que roban datos confidenciales sobre activos de equipos de defensa de alto perfil, incluido el F-35 Joint Strike Fighter (JSF). En la gran mayoría de los casos, los errores humanos, como no seguir los protocolos de ciberseguridad adecuados y usar contraseñas fáciles de adivinar, parecen ser los principales culpables. Esto hace que los datos en la banca, la infraestructura energética, la industria aeroespacial/de defensa y la fabricación sean vulnerables a las amenazas cibernéticas en constante crecimiento.

Una de las mejores formas de mejorar la ciberseguridad es la aplicación diligente de parches de software. En la infame violación de Equifax, la empresa no aplicó parches críticos al software Apache Struts, un programa de código abierto utilizado en su sistema de ciberseguridad. Esto permitió a los piratas informáticos infiltrarse en las bases de datos de Equifax para robar información sobre hasta 143 millones de personas en los EE. UU. y más en el Reino Unido y Canadá.

La mala prensa como esta puede dar una mala reputación al software en la nube y a las operaciones comerciales basadas en la nube. La realidad es que las prácticas de seguridad cibernética en la nube no son muy diferentes a las que se utilizan para las instalaciones solo en las instalaciones, pero estar en la nube conectado a Internet brinda a los piratas informáticos más oportunidades para colarse a través de puertas abiertas.

Protegiendo la Fábrica

Las redes eléctricas, las instituciones financieras y los minoristas han sido objeto de ciberataques. Las operaciones de fabricación no han informado de muchas intrusiones importantes, pero según un estudio publicado en septiembre, hasta la mitad de las pequeñas y medianas empresas (PYMES) pagarán un rescate por los dispositivos de Internet de las cosas (IoT) para recuperar sus datos. .

El estudio realizado por Arctic Wolf Networks Inc. (Sunnyvale, CA), un centro de operaciones de seguridad (SOC) como proveedor de servicios, señaló que el 13 % de las PYMES han experimentado un ataque basado en IoT, pero muchas aún no están tomando las medidas adecuadas. medidas de seguridad. Realizado en colaboración con Survey Sampling International, el estudio encontró que la mayoría de las PYMES no tienen capacidades avanzadas de detección y respuesta para ransomware, amenazas persistentes avanzadas (APT) y ataques de día cero, como Stuxnet.

Los profesionales de la seguridad y los expertos en fabricación están de acuerdo en que los pasos para proteger los datos en la nube son similares a los de los usuarios de datos locales que no están en la nube.

“La gente asume erróneamente que los datos en la nube son seguros, cuando son tan seguros como usted los hace”, dijo Brian NeSmith, cofundador y director ejecutivo de Arctic Wolf Networks. “Esto significa implementar un firewall, monitorear actividades sospechosas y controlar el acceso a datos confidenciales.

“La responsabilidad no recae en el proveedor de servicios en la nube, sino en el equipo de TI de una empresa para proteger los datos basados en la nube”, continuó NeSmith. “Las empresas en industrias reguladas tienden a pensar que el cumplimiento es seguridad. El cumplimiento es una forma de evaluar los controles, pero definitivamente no es seguridad”.

El beneficio de los sistemas locales es que el usuario tiene un mayor control sobre la red desde la cual se puede acceder a los datos, dijo. “Para los datos basados en la nube, cualquier persona con una conexión a Internet puede intentar acceder a los datos. Los procesos y controles de seguridad diligentes son la clave, ya sea que los datos estén en la nube o en las instalaciones. Por ejemplo, si proporciona acceso a su red interna sin darse cuenta, cualquier persona que encuentre ese agujero podría acceder a sus datos, ya sea que los datos estén en la nube o en las instalaciones”.

Idealmente, los fabricantes deberían tener un centro de operaciones de seguridad (SOC) que recopile, analice e investigue posibles amenazas de ciberseguridad las 24 horas del día, los 7 días de la semana, afirmó NeSmith. “El SOC debe contar con expertos en seguridad a tiempo completo. Hacer que TI lo haga como un trabajo de medio tiempo no es suficiente.

“La retrospectiva ha demostrado que casi todos los ataques importantes se pudieron prevenir”, continuó NeSmith. “Equifax tenía un parche de seguridad que no pudieron instalar. Target tenía alarmas pero estaban enterradas en el ruido de sus sistemas. La ciberseguridad no es fácil, y muchas empresas cometen el error de pensar que una ciberseguridad efectiva significa comprar los productos correctos. La seguridad no se trata de los productos, sino de cuán efectivas son sus operaciones de seguridad”.

Nube + Seguridad Robusta

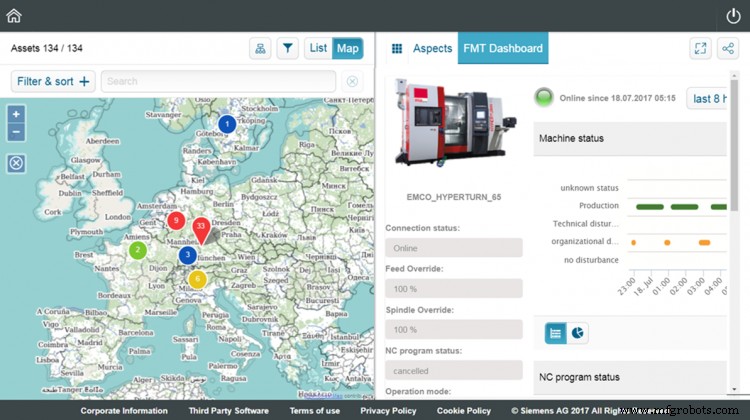

Los fabricantes que utilizan las soluciones de Siemens pueden aprovechar una combinación de protocolos y hardware de seguridad de red reforzado como las líneas Siemens Scalance y Ruggedcom, así como nuevas ofertas en la nube. Siemens también opera sus Centros de Operaciones de Seguridad Cibernética, que ofrecen monitoreo de seguridad de datos las 24 horas del día, los 7 días de la semana y asistencia para la reparación en caso de ataques cibernéticos (consulte "Cómo evitar el inevitable ataque de piratería", Ingeniería de fabricación , octubre de 2017).

Con los Servicios de seguridad de planta de Siemens, las amenazas y el malware pueden detectarse temprano, analizar las vulnerabilidades e iniciar las medidas de seguridad adecuadas, según Henning Rudoff, jefe de Servicios de seguridad de planta, Siemens PLM Software (Plano, TX). Agregó que el monitoreo continuo brinda a los operadores de la planta transparencia en la seguridad.

El software de ciberseguridad basado en la nube puede ofrecer una implementación más fácil y mejores opciones de operación en comparación con las implementaciones tradicionales en el sitio para clientes que no están sujetos a soluciones locales por leyes o restricciones internas, según Rudoff. “Siemens ofrece software de ciberseguridad basado en su sistema operativo IoT, MindSphere, para ayudar a los clientes a implementar la digitalización y la seguridad en paralelo”, dijo.

Los operadores de operaciones industriales generalmente deben comenzar con una evaluación para establecer una línea de base de sus necesidades de seguridad y el estado actual, por ejemplo, según IEC 62443, aconsejó Rudoff. “Las medidas de seguridad necesarias podrían ser organizativas, como capacitar a la fuerza laboral para generar conciencia, o técnicas, como la implementación de una segmentación de red o el fortalecimiento de dispositivos de automatización.

“Además de los conceptos de protección, los clientes con necesidades avanzadas también deben implementar conceptos de detección y remediación”, continuó. “La detección se puede lograr, por ejemplo, con los sistemas de gestión de eventos e información de seguridad [SIEM] que ayudan a los clientes a monitorear el comportamiento de sus sistemas [por ejemplo, nuevos dispositivos en la red o eventos de inicio de sesión fallidos]. En caso de un incidente de seguridad, se recomienda un análisis forense; responde a dos preguntas:¿cómo se puede hacer que el sistema vuelva a su comportamiento normal y cómo se pueden prevenir futuros incidentes?”

Para evitar intrusiones, Siemens recomienda encarecidamente que los fabricantes apliquen actualizaciones de productos tan pronto como estén disponibles y que utilicen siempre las últimas versiones del producto. Para obtener información sobre actualizaciones de productos, los clientes pueden suscribirse a la fuente RSS de Siemens Industrial Security en http://www.siemens.com/industrialsecurity.

Ventajas de la seguridad en la nube

Los sistemas sólidos y la aplicación de la diligencia debida son imprescindibles para los proveedores de la nube, señaló Srivats Ramaswami, CTO y vicepresidente de TI para el desarrollador de software de sistemas de ejecución de fabricación (MES) 42Q (San José, CA).

“Los fabricantes tratan con datos confidenciales todos los días:los datos de trazabilidad, la información de garantía, los registros del historial del dispositivo y, especialmente, las especificaciones de ingeniería de un producto son todos altamente confidenciales. Confiar esos datos en un sistema basado en la nube requiere la debida diligencia para garantizar que el proveedor haya tomado las medidas adecuadas para proteger los datos”, dijo Ramaswami. Aconseja a los usuarios que busquen funciones clave de ciberseguridad como:

- Un enfoque de seguridad de varios niveles que abarca el código de la aplicación, la defensa física dentro del centro de datos y las barreras lógicas en el firewall, así como la supervisión continua de la actividad y el análisis de malware.

- Contratos con terceros que realizan pruebas de seguridad, con informes puestos a disposición de los clientes.

- Certificación como SOC 2 del AICPA (Instituto Americano de Contadores Públicos Certificados), que requiere que las empresas establezcan y sigan estrictas políticas y procedimientos de seguridad de la información.

¿Qué tan seguros son los datos basados en la nube de una operación de fabricación? “Cuando los datos de fabricación se almacenan en la nube, la seguridad suele mejorar en lugar de disminuir”, afirmó Ramaswami. “Eso se debe a que los proveedores de la nube dedican enormes recursos para garantizar que sus sistemas sean lo más seguros posible y se actualicen constantemente para reaccionar ante posibles amenazas. Si bien los intentos de piratería ocurren docenas de veces todos los días en los sistemas basados en la nube, hasta la fecha no ha habido brechas de seguridad importantes en los sistemas utilizados por los fabricantes”.

Existe una percepción errónea común de que los datos basados en la nube no son tan seguros como los servidores locales, según Ramaswami. “La verdad es que la mayoría de los sistemas locales no alcanzan la seguridad que han implementado los mejores proveedores de nube. De hecho, personalmente he visto contraseñas para sistemas supuestamente "seguros" publicadas en notas Post-it junto a un estante de servidores donde se ejecuta la aplicación. La arquitectura de seguridad de los proveedores de nube avanzados es prácticamente imposible de duplicar en una solución local”, agregó Ramaswami. “Por ejemplo, el sistema de almacenamiento en la nube utilizado por 42Q fue diseñado para una durabilidad del 99,999999999 % y una disponibilidad de objetos de hasta el 99,99 % durante un año determinado; Debido al alto costo de este sistema, está fuera del alcance de prácticamente todas las organizaciones de TI. Implementar herramientas como estas en un entorno local requeriría no solo grandes inversiones en infraestructura, sino también grandes equipos para administrarlas”.

Ramaswami señaló que Equifax no utiliza un proveedor de nube externo, sino que construye y administra su propia infraestructura y aplicaciones. “Según la información que se ha hecho pública hasta el momento, parece que Equifax podría haber hecho más para proteger la seguridad de los datos:el ataque ocurrió en mayo”, observó, “¡mientras que un parche para la vulnerabilidad explotada estaba disponible más de dos meses antes! Este es un ejemplo de por qué las empresas deberían buscar proveedores de servicios en la nube de alta calidad que controlen la seguridad de los datos y la red en tiempo real.

“No existe una varita mágica para la seguridad en la nube; se necesita una empresa con seguridad en su ADN y una atención obstinada a los detalles a diario”, continuó Ramaswami. Señaló que la seguridad de 42Q incluye defensa física dentro del centro de datos y barreras lógicas en el firewall, estándares para codificación y seguridad de contraseñas, monitoreo continuo de actividad y escaneo de malware, y pruebas de terceros.

Datos de mecanizado desde la nube

En su mayor parte, los datos están en buenas manos en la nube, si se toman y se siguen los pasos o medidas comunes de ciberseguridad, según los defensores de la nube.

“Las buenas prácticas de seguridad son buenas prácticas, independientemente de la ubicación física de la informática y el almacenamiento, en las instalaciones o en la nube”, dijo Chuck Mathews, evangelista de la nube, MachiningCloud Inc. (Camarillo, CA y Stans, Suiza). “Nuestros 10 principales incluyen:

- Mantenga el software, BIOS y firmware actualizados,

- Mantenga actualizada la detección de malware y antivirus,

- Copia de seguridad de la información importante,

- Utilice contraseñas seguras, no contraseñas o nombres de cuenta predeterminados,

- Activa la autenticación de dos factores cuando esté disponible,

- No comparta cuentas ni contraseñas,

- Piense antes de compartir información,

- Usar encriptación en redes inalámbricas,

- Mantener la conciencia de los principios de seguridad informática y,

- Limite el acceso y los roles a los que necesite saber.

“En términos generales, los datos basados en la nube son más seguros que los datos locales”, coincidió Mathews. “Las empresas de la nube emplean expertos en seguridad y tienen la responsabilidad fiduciaria de proporcionar altos niveles de seguridad; es lo que hacen. La tienda promedio no suele tener tanta experiencia en el personal".

MachiningCloud es un proveedor independiente de herramientas de corte CNC y datos de productos de sujeción que ofrece recuperación de datos de mecanizado basada en la nube para maquinistas y fabricantes.

“La mayoría de nosotros en los Estados Unidos usamos servicios basados en la nube todos los días de la semana”, agregó Mathews. “Navegar por la web, enviar un correo electrónico, reservar un avión u hotel, realizar operaciones bancarias, pagar nuestras facturas, todos son servicios basados en la nube. Sin embargo, el uso de sistemas basados en la nube en CAD/CAM es muy limitado; la mayoría del software CAD/CAM está basado en escritorio y solo puede acceder a servicios en la nube para obtener licencias, actualizaciones de software o datos/bibliotecas de referencia”.

Muchos eventos de piratería muy publicitados son atípicos, cosas que podrían haberse evitado fácilmente con las medidas de ciberseguridad adecuadas, según Mathews. "Sin embargo, algunos servicios basados en la nube, como el inicio de sesión único [frente a los inicios de sesión de autenticación doble], presentan riesgos de seguridad inherentes y deben evitarse en situaciones de alta seguridad", dijo.

La tecnología en la nube no es para todos

En algunos casos, es posible que los datos basados en la nube no se ajusten perfectamente a algunas aplicaciones, incluidas CAD/CAM o aplicaciones de alta respuesta, y en algunas tecnologías operativas (OT) que se encuentran en la automatización casi en tiempo real en la planta de producción.

“El consenso general es que las medidas de seguridad cibernética solo en la nube nunca serán lo suficientemente sólidas como para eliminar por completo la amenaza cibernética a la infraestructura crítica”, dijo JC Ramirez, director de ingeniería, gerente de producto, ADL Embedded Solutions (San Diego), un desarrollador de sistemas integrados. PC y hardware de automatización. “Por lo tanto, la tendencia es acercar las soluciones de hardware/software de seguridad cibernética a estos activos críticos. Esto es paralelo a tendencias similares en IoT/IIoT industrial con nuevos paradigmas como la computación en niebla y neblina que acercan la computación en la nube al borde de la estructura por una variedad de razones que tienen que ver con el control sólido del sistema industrial, pero también con una seguridad mejorada contra amenazas cibernéticas de alto valor. activos industriales.”

La ciberseguridad para activos industriales y de infraestructura utiliza muchas de las mismas medidas de seguridad de red comunes durante años en los sistemas de TI, señaló Ramírez. “La diferencia crítica es que las amenazas a la infraestructura y el equipo críticos pueden tener repercusiones significativas en la vida real para el personal, la seguridad pública o los activos de alto valor. Por esa razón, las mejores medidas de seguridad cibernética deben basarse en un enfoque basado en equipos que incluya no solo al personal de TI, sino también a los ingenieros de control, los operadores, los representantes de administración en el sitio y el personal de seguridad física en el sitio como mínimo”. Agregó que la publicación 800-82 del Instituto Nacional de Estándares y Tecnología (NIST), "Guía para la seguridad de los sistemas de control industrial (ICS)", es una buena referencia.

Algunos proveedores de automatización parecen estar cubriendo sus apuestas por los sistemas en la nube, quizás por una buena razón. En septiembre, Rockwell Automation Inc. (Milwaukee) lanzó un nuevo servicio de detección de amenazas local destinado a ayudar a las empresas a detectar y recuperarse de intrusiones. Cuenta con tecnología del desarrollador de aplicaciones OT Claroty (Nueva York) que tiene como objetivo ofrecer "claridad" al espacio OT.

El servicio de detección de amenazas es una solución de seguridad pasiva y no intrusiva, y adopta un enfoque independiente del producto para crear un inventario de activos en los sistemas de TI y OT en una operación industrial, según Umair Masud, gerente de cartera de servicios de consultoría de Rockwell. El sistema profundiza en los protocolos de redes industriales y utiliza software de detección de amenazas para mapear los activos de red del usuario final y cómo se comunican entre sí.

“Todavía hay, tal vez con razón, aprensión por conectar los entornos OT directamente a la nube”, dijo Masud. "Este es un enfoque local disciplinado y responsable".

El sistema Claroty, en fase piloto durante unos tres años, se está implementando ahora, dijo Masud. Además de Rockwell, el sistema también está siendo utilizado por Schneider Electric y otros proveedores de automatización.

“Queremos ayudar a los clientes a defenderse”, dijo Masud. “En un ataque continuo, está lo que estás haciendo antes, durante y después de un ataque. Debe ser consciente de lo que tiene y encontrar contramedidas para protegerlo, utilizando cosas como cortafuegos de zona y autenticación de dos factores o dos pasos. Y después de un ataque, debe asegurarse de que sus recursos y las personas involucradas puedan recuperarse al contar con las herramientas de respaldo y recuperación adecuadas”.

Sistema de control de automatización

- Tres áreas críticas a considerar antes de migrar datos a la nube

- Evite los desastres en la nube, adopte el SLA

- ¿Qué es la seguridad en la nube y por qué es necesaria?

- Riesgo de seguridad en la nube que enfrenta toda empresa

- Cloud Security es el futuro de la ciberseguridad

- Por qué el futuro de la seguridad de los datos en la nube es programable

- ¿La nube está acabando con los trabajos del centro de datos?

- Cómo administrar los riesgos de seguridad en la nube

- El impacto de los sensores en la fabricación

- Superando los cuellos de botella:el poder del análisis en la fabricación

- Los macrodatos son la cuarta revolución industrial