Mejora de la privacidad y la seguridad en el ciclo de vida del medidor inteligente

Internet de las cosas (IoT) está creciendo a un ritmo espectacular. La capacidad de controlar dispositivos de forma remota y obtener información valiosa sobre los datos nos está impulsando hacia lo que se espera sea un billón de dispositivos conectados para 2035, entregando órdenes de magnitud más de datos de los que vemos hoy. Un área en la que estamos viendo un gran crecimiento en la cantidad de dispositivos conectados es alrededor de los medidores inteligentes. Según iHS Markit, se espera que el gasto en Infraestructura de medición avanzada (AMI) aumente a $ 13 mil millones en 2023, en comparación con $ 9 mil millones en 2018. Las empresas que brindan nuestra calefacción, luz y agua se están beneficiando de lecturas de medidores automatizadas, facturación precisa, además de capacidades de conexión y desconexión remotas, todo con menos recursos de lo que era posible anteriormente.

Pero este crecimiento sin precedentes crea una superficie de ataque en constante expansión para que los ciberdelincuentes se aprovechen de la infraestructura esencial o se infiltre y robe información de individuos y empresas. Por ejemplo, los piratas informáticos utilizaron el malware "Crash Override" para obtener el control de la red eléctrica de Ucrania en diciembre de 2016 y apagaron 30 subestaciones, bloqueando la ciudad de Kiev y reduciendo la ciudad a una quinta parte de su capacidad de energía.

Las amenazas a la seguridad pueden tomar muchas formas diferentes a lo largo de la vida operativa de un medidor inteligente. Las empresas de servicios públicos deben considerar varios factores y estar preparadas para diferentes vectores de ataque para garantizar que sus clientes estén protegidos. Por ejemplo, un ataque de canal lateral implica espiar y analizar el consumo de datos a través de Correlation Power Analysis (CPA) para obtener credenciales y acceso a la infraestructura. Los proveedores de energía y los fabricantes de equipos originales (OEM) deben reforzar la seguridad desde el dispositivo hasta la nube. También necesitan poder actualizar su firmware por aire (OTA) para garantizar la resistencia durante el ciclo de vida de un dispositivo. Entonces, ¿cómo pueden las empresas de servicios públicos garantizar que sus implementaciones de medición inteligente mantengan la seguridad y la privacidad para todas las partes interesadas?

Los datos importantes de uso del cliente, algunos de los cuales pueden ser información de identificación personal (PII), residen dentro de los medidores, lo que significa que la seguridad de los medidores inteligentes tiene implicaciones directas sobre la privacidad. Las empresas de servicios públicos pueden utilizar los datos para pronosticar la demanda de energía, configurar la respuesta de la demanda y ofrecer recomendaciones sobre el consumo de energía. Es necesario acceder a esos datos de manera responsable y administrarlos de acuerdo con una variedad de regulaciones como el Reglamento General de Protección de Datos (GDPR) de la Unión Europea. Dicha aplicación de políticas requiere una base para datos confiables con seguridad infundida en la recopilación de datos, el análisis de datos y el dispositivo en sí. Esto requiere una raíz de confianza en los dispositivos, acceso basado en autenticación, además de cifrado de datos en reposo y en tránsito.

Seis formas en que una plataforma de IoT permite medidores inteligentes seguros y privados

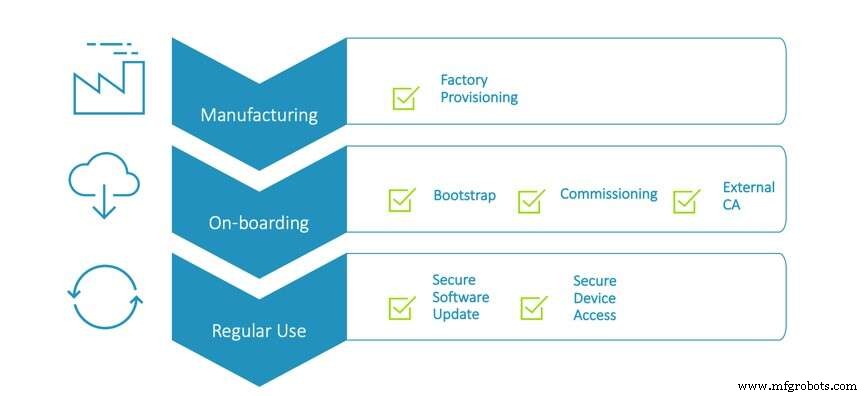

Garantizar la seguridad de los medidores inteligentes y la privacidad de los datos requiere un enfoque de ciclo de vida que se extienda desde la fabricación hasta la incorporación y el uso regular (Figura 1). Con una plataforma de IoT como la plataforma Arm Pelion IoT, el soporte del ciclo de vida necesario está integrado en las capacidades de control de acceso y administración de dispositivos de la plataforma. Las siguientes secciones describen seis formas en que una plataforma de IoT aborda los requisitos de seguridad del ciclo de vida, tan críticos para garantizar la privacidad.

Figura 1:Un ejemplo de ciclo de vida de un dispositivo seguro. (Fuente:plataforma Arm Pelion IoT)

1. Garantizar una base de confianza para el gran volumen de implementación de medidores inteligentes a escala durante el aprovisionamiento de fábrica

Las instalaciones de producción encargadas de fabricar medidores inteligentes deben equilibrar la escalabilidad con la capacidad de recuperación que garantice la confianza de un dispositivo, ofreciendo una base segura para la vida útil del medidor en el campo. Una raíz de confianza (ROT) constituye una serie de funciones dentro de un enclave seguro en el que confía el sistema operativo del medidor inteligente. Inyectar credenciales en un solo dispositivo puede mitigar este riesgo, pero la capacidad de escalar este proceso a millones de dispositivos es clave para mantener el equilibrio entre eficiencia y seguridad. La cuestión de confiar en una fábrica se vuelve más preocupante si se tiene en cuenta que las empresas de servicios públicos no son fabricantes en sí mismas y, a menudo, subcontratan la producción y la confianza a los OEM. Entonces, ¿cómo podemos hacer que una fábrica de terceros sea "confiable"?

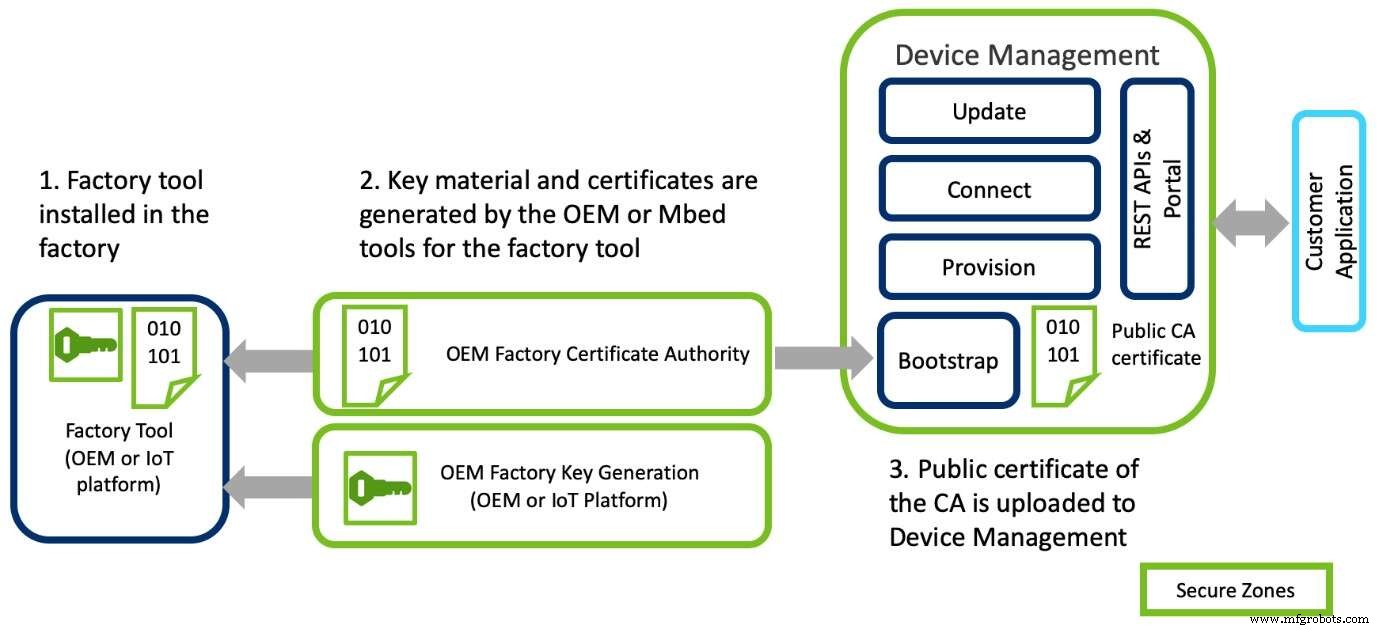

La confianza se infunde mediante la administración de las autoridades de certificación que hacen referencia cruzada a la plataforma IoT, el bootstrap y los servidores M2M ligeros (LwM2M). Una gama de herramientas proporcionadas por el proveedor de la plataforma IoT ofrece un proceso lineal para la configuración de la autoridad de certificación (CA) que garantiza que solo los medidores que poseen un certificado firmado por una CA y una clave pública pueden establecer una conexión entre el dispositivo y su dispositivo gerente.

haz clic para ampliar la imagen

Figura 2:Un ejemplo de aprovisionamiento seguro de fábrica (Fuente:plataforma Arm Pelion IoT)

Una vez que la CA está configurada y vinculada a la cuenta individual del fabricante, la línea de fábrica está lista para el aprovisionamiento masivo de dispositivos. Este proceso de cinco etapas implica:

-

Inyectando la imagen del software

-

Generando claves de dispositivo (diagrama anterior), certificados y parámetros de configuración para el dispositivo

-

Uso de una herramienta de fábrica para inyectar las claves generadas, los certificados y los parámetros de configuración al dispositivo en la línea de fabricación

-

Uso de un administrador de configuración de claves y API de cliente de configuración de fábrica (FCC) en el dispositivo para validar la información

-

Finalizar el proceso de aprovisionamiento y bloquear el código FCC en la imagen de producción para garantizar que no se pueda acceder a él después del aprovisionamiento

2. Conexiones confiables con la red durante la incorporación

Como se mencionó anteriormente, los OEM que producen medidores inteligentes a menudo pueden estar a un paso del usuario final, lo que significa que a menudo se requiere flexibilidad en el proceso de aprovisionamiento para cumplir con sus procesos existentes. Por ejemplo, algunos optan por crear sus claves y certificados internamente antes de agruparlos en una utilidad de configuración de fábrica (FCU). La FCU se encuentra dentro de la línea de fábrica y trabaja junto con la herramienta de fábrica del fabricante para configurar e inyectar un dispositivo con las credenciales, que a su vez valida los parámetros operativos del medidor inteligente. Alternativamente, algunos optan por inyectarse directamente en el dispositivo. Si bien el primero es un método más eficiente, ambos son igualmente seguros.

Debido a que el OEM no tiene idea en el punto de fabricación dónde se implementará el medidor inteligente o la cuenta con la que se asociará, es esencial que la conexión final con la red sea una acción confiable. Por lo tanto, los fabricantes y las empresas de servicios públicos utilizan claves precompartidas (PSK) que incluyen una lista de inscripción. Este proceso verifica la identificación única para hacer coincidir las credenciales con la información de inscripción en una cuenta de administración de dispositivos específica, luego el dispositivo se asigna a esa cuenta. Esto solo sucede si el ID del dispositivo coincide con el ID cargado en el portal de IoT del proveedor de servicios públicos.

Las PSK proporcionan tanto a los dispositivos como a la plataforma de IoT una clave común que se ha aprovisionado de forma segura en un dispositivo y constituye el nivel más básico de seguridad. Se considera básico porque existe el riesgo de que la credencial pasada al medidor inteligente durante la fabricación y la lista confidencial de credenciales almacenada en los servidores se vea comprometida, dejando millones de medidores y datos de usuarios expuestos. Sin embargo, una infraestructura de clave pública (PKI) es un enfoque más seguro.

PKI realiza la introducción entre un dispositivo y la plataforma IoT y agrega una capa de criptografía asimétrica que une la firma criptográfica al tercero que autentica el medidor. El uso de este tercero es una forma mucho más segura de autenticarse, ya que las credenciales solo se generan en el dispositivo y no existen en ningún otro lugar.

Si bien proporciona este nivel de flexibilidad para un OEM, cualquier socio de IoT que se precie mantendrá la seguridad y garantizará una identidad única durante la etapa de arranque. La interacción se lleva a cabo como parte de la transferencia de datos con Bootstrap Server a través de comunicaciones de seguridad de la capa de transporte cifradas (TLS), que está diseñado para evitar escuchas, manipulaciones o falsificaciones de mensajes.

Tecnología de Internet de las cosas

- Datos inteligentes:la próxima frontera en IoT

- IA subcontratada y aprendizaje profundo en la industria de la salud:¿está en riesgo la privacidad de los datos?

- Seguridad cibernética e Internet de las cosas:seguridad de IoT preparada para el futuro

- Los secretos de una infraestructura de IoT con una ciudad inteligente

- Garantizar la seguridad cibernética y la privacidad en la adopción de IoT

- Los desafíos de seguridad de las redes de comunicaciones de próxima generación

- El futuro está conectado y nosotros debemos asegurarlo

- El sueño de la fábrica inteligente

- ¿El IoT y la computación en la nube son el futuro de los datos?

- El auge de las empresas y los consumidores rurales inteligentes

- El futuro de la integración de datos en 2022 y más allá