Diseño de seguridad en el IoT industrial

Todos hemos oído hablar del Internet de las cosas (IoT) y del Internet de las cosas industrial (IIoT). Sabemos que los dos son diferentes:IoT se usa comúnmente para uso del consumidor y IIoT se usa para fines industriales.

Pero, ¿cómo define realmente el IIoT un grupo profesional como el Industrial Internet Consortium (IIC)?

El grupo ve a IIoT como un sistema que conecta e integra entornos de tecnología operativa (OT), incluidos los sistemas de control industrial (ICS), con sistemas empresariales, procesos comerciales y análisis.

Estos sistemas IIoT se diferencian de ICS y OT porque están ampliamente conectados a otros sistemas y personas. Y se diferencian de los sistemas de TI en que utilizan sensores y actuadores que interactúan con el mundo físico, donde los cambios incontrolados pueden generar condiciones peligrosas.

Los beneficios de IIoT son la capacidad de los sensores o dispositivos conectados, como parte de un sistema de circuito cerrado, para recopilar y analizar datos y luego hacer algo basado en lo que revelan los datos. Sin embargo, la conectividad misma también aumenta el riesgo de ataque - y, cada vez más, ciberataques - por parte de aquellos que quieran derribar el sistema.

Uno de los muchos proyectos Intel está impulsando un programa del Departamento de Energía (DoE) para reducir los incidentes cibernéticos, que busca una seguridad mejorada para el borde del sistema de energía.

Debido a que los dispositivos de borde de la red se comunican entre sí directamente y a través de la nube, la investigación está desarrollando mejoras de seguridad para enfatizar la interoperabilidad y proporcionar conocimiento de la situación en tiempo real.

Primero, esto debe hacerse en forma de una puerta de enlace segura para dispositivos de sistemas de energía heredados o de campo industrializado, luego como una actualización de matriz de compuertas programables de campo interno (FPGA) diseñada como parte de dispositivos nuevos o actuales.

El objetivo es reducir la superficie del ciberataque de una manera que no impida el funcionamiento normal de las funciones críticas de suministro de energía.

Sven Schrecker, arquitecto en jefe de soluciones de seguridad de IoT en Intel y copresidente del grupo de trabajo de seguridad en la IIC, dijo que la seguridad no debería ser la única consideración al diseñar e implementar dispositivos para sistemas IIoT, pero los desarrolladores deberían pensar más ampliamente en cinco factores clave generales:

-

seguridad

-

confiabilidad

-

seguridad

-

privacidad

-

resiliencia

Si bien los ingenieros de diseño pueden tener que implementar elementos de seguridad en un chip, software o plataforma, es posible que no necesariamente sean conscientes de cómo encaja su trabajo en las políticas de seguridad más amplias de su empresa. “La política de seguridad debe ser redactada por el equipo de TI y el equipo de OT juntos para que todos sepan qué dispositivo tiene permitido hablar con qué”, dijo Schrecker.

Construyendo una cadena de confianza

Un tema común es establecer una política de seguridad y una cadena de confianza desde el principio y luego garantizar que se mantenga durante el diseño, el desarrollo, la producción y todo el ciclo de vida de un dispositivo. La confianza debe estar integrada en el dispositivo, la red y toda la cadena de suministro.

Haydn Povey, miembro de la junta de IoT Security Foundation y director ejecutivo y fundador de Secure Thingz, dijo que la seguridad debe abordarse en cuatro niveles:

-

Nivel CxO

-

arquitecto de seguridad

-

ingeniero de desarrollo

-

administrador de operaciones

Los ingenieros de desarrollo o diseño son los que deben adoptar la política de seguridad de la empresa. También pueden definir factores como cómo identificar y verificar que un producto es suyo y cómo proporcionar de forma segura actualizaciones de software y hardware e implementarlas en chips o software.

La cuarta parte de la cadena es donde los OEM participan en la fabricación de productos para redes IIoT o en el despliegue de esos productos. Aquí, el gerente de producción u operaciones debe asegurarse de que cada componente electrónico tenga su propia identidad única y pueda autenticarse de forma segura en cada punto de la cadena de suministro.

Al discutir la falta de una cadena de confianza en el hardware y el software, Robert Martin, ingeniero principal senior de MITRE Corporation y miembro del comité directivo de la CII, dijo:"Los sistemas industriales conectados tienen tantas pilas de tecnología diferentes".

De hecho, advirtió:“Un pequeño cambio en un microprocesador puede tener un impacto no deseado en el software que se ejecuta en él. Si recompilamos el software y lo ejecutamos en un sistema operativo diferente, funcionará de manera diferente, pero nadie será responsable de las fallas de software que resulten de los cambios ".

Añadió:“Compare esto con el sector de la construcción, donde se le penalizaría por realizar cambios que afectaran la seguridad:hay regulación, certificación. Pero simplemente no tenemos el mismo régimen en tecnologías basadas en software ".

Consideraciones de diseño para la seguridad de IIoT

Entonces, ¿por dónde empezar a diseñar la seguridad para el IIoT y qué consideraciones de diseño deben tenerse en cuenta?

Existen varias pautas de la industria, como el marco de seguridad de IoT de la IIC junto con su perfil de fabricación proporcionar detalles para implementar el Marco en la planta o el Marco de Ciberseguridad del Instituto Nacional de Estándares y Tecnología .

La tarea principal del ingeniero de diseño es determinar cómo traducir una política de seguridad o un marco de seguridad en el diseño y la gestión del ciclo de vida de un dispositivo que forma todo o parte de un punto final de IIoT.

Las consideraciones van desde habilitar dispositivos con identidades únicas hasta poder proteger el dispositivo, identificar un ataque, recuperarse, remediarlo y parchear el dispositivo.

“El proceso no es diferente de proteger otros sistemas”, dijo Chet Bablalk, vicepresidente de soluciones para dispositivos IoT en Arm. "Tenemos que pensar en la seguridad desde cero".

Explicó:"La primera parte es el análisis:¿cuáles son los vectores de amenaza y qué está tratando de proteger?"

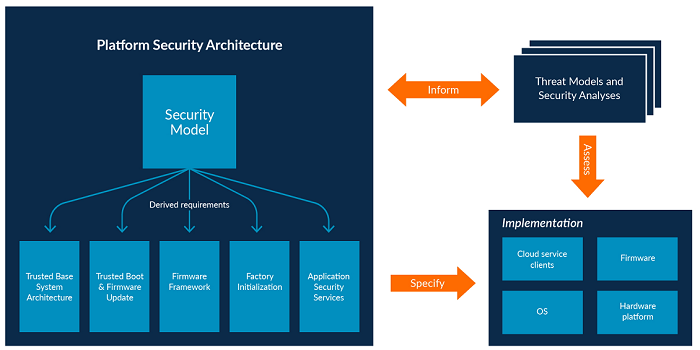

Arm presentó su propia arquitectura de seguridad de plataforma (PSA) el año pasado para ayudar a los desarrolladores de dispositivos IoT. Babla dice que el PSA es independiente del dispositivo porque la compañía está tratando de alentar a la industria a pensar en la seguridad.

Analizar, diseñar, implementar

El marco de PSA comprende tres etapas:analizar, diseñar e implementar. “El análisis es la parte central de lo que estamos tratando de enfatizar”, dijo Babla.

Esto significa, por ejemplo, realizar un análisis de modelo de amenazas, y Arm ha presentado tres documentos de análisis para casos de uso comunes en rastreadores de activos, medidores de agua y cámaras de red. Este análisis es esencial y otros se hacen eco de él.

Martin, de MITRE Corp., comentó:"Tenemos que empezar a hablar sobre las posibles debilidades del hardware y poder emular patrones de ataque y crear casos de prueba".

Los ingenieros de diseño deben pensar en todo el ecosistema, desde el chip hasta la nube, en términos de implementar un sistema que comprenda un dispositivo inmutable o uno con una identidad invariable; habilitación de arranque confiable; y garantizar que las actualizaciones y la autenticación inalámbricas (OTA) se puedan realizar de forma segura. "Entonces puede pensar en la mitigación en el silicio, los puntos de acceso y la nube", dijo Babla.

El marco de PSA de Arm alienta a los diseñadores a considerar primero las amenazas y luego mirar el diseño y la implementación. (Fuente:Arm)

Tecnología de Internet de las cosas

- Asegurar el IoT industrial:la pieza que falta en el rompecabezas

- El camino hacia la seguridad industrial de IoT

- Diseño industrial en la era de IoT

- Abordar las vulnerabilidades de seguridad del IoT industrial

- Protección de IoT contra ciberataques

- Protección del vector de amenazas de IoT

- Construyendo seguridad en la infraestructura heredada

- Mano a mano - Por qué IoT necesita SD-WAN

- Salvaguardando el IoT industrial:Adopción de un enfoque de próxima generación - Parte 2

- La seguridad potencia el verdadero potencial de IoT

- 4 estrategias para desenredar la red de IoT industrial