Construyendo un camino a través del laberinto de seguridad de IoT

Nos reunimos con el CEO y fundador de Intrinsic ID, Pim Tuyls, para comprender más sobre el mundo de la seguridad PUF, los desafíos para la seguridad de IoT a medida que la tecnología escala y cómo lidiar con el impacto potencial de otras amenazas, incluida la computación cuántica.

La mayoría de los ejecutivos con los que hablamos sobre la seguridad de Internet de las cosas (IoT) enfatizan puntos similares:la necesidad de una sólida raíz de confianza, mecanismos de autenticación adecuados y resiliencia. Sin embargo, hay muchas formas diferentes de habilitar los diversos aspectos de esta seguridad. Una empresa centrada en la propiedad intelectual de seguridad basada en funciones físicas no clonables (PUF) es la identificación intrínseca.

Nos reunimos con el CEO y fundador de Intrinsic ID, Pim Tuyls, para comprender más sobre el mundo de la seguridad PUF, los desafíos para la seguridad de IoT a medida que la tecnología escala y cómo lidiar con el impacto potencial de otras amenazas, incluida la computación cuántica.

Pim Tuyls cofundó la empresa en 2008 como una empresa derivada de Philips Research. Mientras trabajaba como científico principal en la gestión del grupo de criptografía en Philips, inició el trabajo original sobre PUF físicas que forman la base de la tecnología de núcleo de ID intrínseco. Como resultado de más de 20 años trabajando en semiconductores y seguridad, Pim es ampliamente reconocido por su trabajo en el campo de SRAM PUF y seguridad para aplicaciones integradas.

Pim Tuyls

Habla regularmente en conferencias técnicas y ha escrito extensamente sobre el tema de la seguridad. Coescribió el libro Security with Noisy Data, que examina nuevas tecnologías en el campo de la seguridad basadas en datos ruidosos y describe aplicaciones en los campos de la biometría, el almacenamiento seguro de claves y la lucha contra la falsificación. Pim tiene un doctorado. en física matemática de la Universidad de Lovaina y tiene más de 50 patentes.

Tuyls dijo que su equipo de alrededor de 30 personas tiene mucha experiencia en la implementación de PUF en muchas situaciones diferentes. Enfatizó en nuestra entrevista que un diferenciador importante para la solución de Intrinsic ID es que "no hay secretos clave en reposo".

¿Qué les faltan a las empresas de chips?

Tiempos de EE: ¿Qué cree que les falta a las empresas de semiconductores cuando se trata de implementar la seguridad, y en qué deberían estar pensando para garantizar que los dispositivos conectados sean seguros?

Pim Tuyls :La seguridad ha llegado a significar muchas cosas para mucha gente. Por ejemplo, la seguridad para los proveedores de semiconductores consiste en proteger los datos confidenciales, tanto en chips como en tránsito entre dispositivos. Se trata de proteger la propiedad intelectual valiosa que, cuando es robada, alterada o copiada, puede resultar en sistemas comprometidos, grandes responsabilidades y pérdidas importantes. Pero también se trata de proteger la privacidad y la confidencialidad de los usuarios finales.

No hace mucho tiempo, las empresas de semiconductores veían la seguridad como algo "agradable de tener". Agregar seguridad se sintió como una carga en muchos casos, porque no querían reservar un área en el chip para ello o agregar los ciclos requeridos a sus secuencias de arranque. Vimos esto con más frecuencia en los primeros días de Intrinsic ID, cuando empezábamos en 2008.

Pero los tiempos han cambiado significativamente. Con los miles de millones cada vez mayores de dispositivos IoT conectados de forma autónoma, los proveedores de semiconductores han llegado a las conclusiones correctas de que la seguridad es ahora imprescindible para ellos. Hoy en día, vemos que muchos clientes regresan a nosotros, que no querían invertir en una sólida seguridad de hardware en el pasado y que sienten que ahora ya no pueden prescindir de ella. Sin embargo, sigue siendo de suma importancia que cualquier solución de seguridad para semiconductores consuma la menor cantidad posible de recursos y costos, porque los enormes volúmenes de semiconductores para IoT simplemente tienen que operar con márgenes muy delgados.

La autenticación y la confianza son la clave

Tiempos de EE: ¿Hay aspectos específicos de IoT que afectan la necesidad de seguridad? ¿Qué se necesita exactamente para conectar de forma segura dispositivos IoT?

Pim Tuyls :Una cosa que todos los problemas de seguridad de IoT tienen en común es que se refieren a la autenticación. ¿A qué dispositivo se le permite el acceso a ciertos datos? ¿Qué dispositivos están permitidos en su red? ¿Qué hardware está autorizado para ejecutar cierto software o acceder a datos protegidos? Para poder responder a esas preguntas, todos los dispositivos de un sistema deben estar autenticados. Entonces, sin la autenticación adecuada, no hay forma de comenzar a hablar de seguridad.

Por lo tanto, uno de los mayores desafíos en la seguridad de IoT es superar el problema del engaño. Para ser más precisos, en la mayoría de los casos relacionados con la seguridad, el engaño se debe a la suplantación de identidad. Dentro de IoT, se trata de dispositivos maliciosos que intentan obtener privilegios que se supone que no deben tener. Pero si puede autenticar la identidad de un dispositivo, puede saber qué es legítimo y qué no, lo que reduce en gran medida las posibilidades de engaño.

Por lo tanto, es imperativo establecer una identidad confiable para los dispositivos de IoT. Es particularmente importante que los semiconductores de alto volumen que se encuentran en esos dispositivos tengan una implementación sólida y de bajo costo de una raíz de confianza. Claramente, cualquier implementación de seguridad debe ser lo suficientemente sólida; de lo contrario, no tiene sentido. Sin embargo, los enormes volúmenes en IoT también exigen que la solución tenga un bajo costo de implementación.

SRAM PUF garantiza la escalabilidad

Tiempos de EE: ¿Puede explicar un poco más sobre la seguridad basada en PUF y, especialmente, en qué se diferencia su solución de la de otros proveedores que ofrecen seguridad PUF? ¿Puede identificar características particulares que los clientes encuentren útiles?

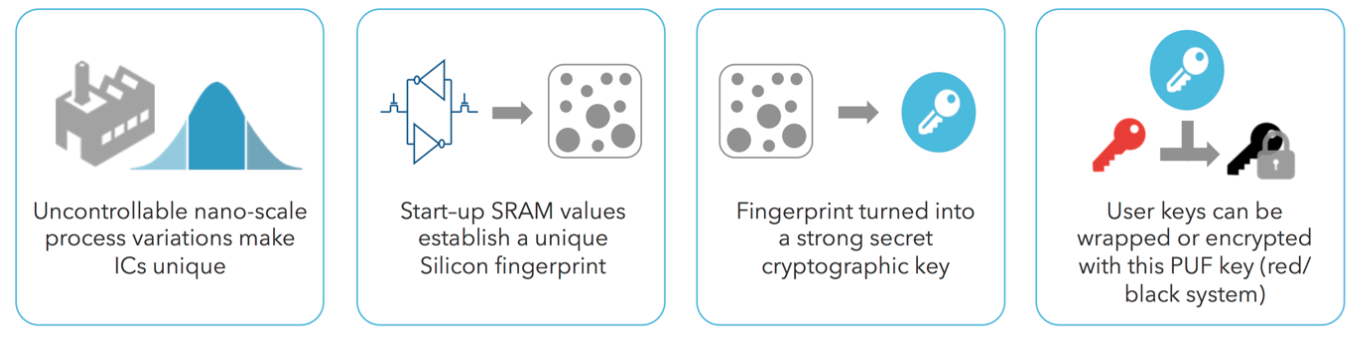

Pim Tuyls :Brindamos soluciones de seguridad basadas en tecnología de función física no clonable, o PUF, que es importante para autenticar dispositivos semiconductores. Los PUF convierten pequeñas variaciones en el silicio de un chip en un patrón digital de 0 y 1 que es exclusivo de ese chip específico y se puede repetir a lo largo del tiempo. Este patrón es una "huella digital de silicio". La huella digital se convierte en una clave criptográfica que es única para ese chip específico y se utiliza como clave raíz para establecer su identidad.

La clave raíz se reconstruye de manera confiable a partir de la PUF siempre que el sistema la necesita, sin necesidad de almacenar la clave en ninguna forma de memoria. Dado que las claves nunca son almacenadas por PUF reales, son inmutables e inalcanzables para los adversarios, lo que les brinda a las PUF un nivel de seguridad que les ha permitido ser utilizadas en mercados de seguridad de alto nivel, como el aeroespacial, la defensa y la banca. Dado que las PUF logran este alto nivel de seguridad sin utilizar ningún hardware de seguridad dedicado, el costo de implementación de la solución total sigue siendo bajo, lo que la hace también ideal para mercados de alto volumen en IoT.

PUFs convierten pequeñas variaciones en el silicio de un chip en un patrón digital que es exclusivo de ese chip específico y es repetible en el tiempo. Este patrón es una "huella digital de silicio". La huella digital se convierte en una clave criptográfica que es única para ese chip específico y se utiliza como clave raíz para establecer su identidad. (Fuente:ID intrínseco)

Además de la alta seguridad que ofrecen la mayoría de las implementaciones de PUF, la tecnología SRAM PUF implementada por Intrinsic ID, donde la huella de silicio se deriva del comportamiento de inicio aleatorio de la memoria SRAM, ofrece una confiabilidad muy alta en el tiempo, una alta fuente de entropía y una historial probado con más de 250 millones de chips desplegados en el campo.

En algunos casos, hemos visto que la confiabilidad de nuestras PUF SRAM excedió la del almacenamiento no volátil para claves, por ejemplo, en la memoria flash. Además de eso, SRAM es un componente semiconductor estándar que está disponible en cualquier nodo tecnológico y en todos los procesos. Esto garantiza la escalabilidad de las PUF de SRAM en diferentes nodos y procesos y permite realizar pruebas y evaluaciones sencillas, ya que se trata de un componente semiconductor muy conocido. Los PUF de SRAM también son completamente digitales. Agregar un SRAM PUF no requiere juegos de máscaras adicionales, componentes analógicos (como bombas de carga) o programación especial.

¿En qué nos diferenciamos de otros proveedores? Creemos que somos la única empresa de seguridad en el mundo que ofrece implementaciones de tecnología PUF como hardware IP, software e incluso firmware para FPGA. Esto significa que además de que los fabricantes de semiconductores agregan nuestro PUF IP al hardware de sus chips, sus clientes también pueden decidir agregar nuestra tecnología a chips que no la tengan en hardware. La implementación de software de nuestra tecnología PUF, llamada BK, se ejecuta en prácticamente cualquier tipo de microcontrolador (MCU) o sistema en chip (SoC). Y los usuarios de FPGA pueden implementar un llamado PUF de mariposa en el tejido programable de su FPGA a través de nuestro producto Apollo.

Nuestra tecnología ha demostrado ser confiable durante muchos años en el campo con un gran número de clientes y es fácil de integrar en muchos nodos tecnológicos diferentes. Además, nuestra tecnología PUF ofrece una entropía muy alta derivada del silicio de un chip.

¿Cómo afecta la reducción de los nodos a la seguridad?

Tiempos de EE: ¿La reducción del tamaño de los transistores por debajo de 5 nm afecta la seguridad, y cómo?

Pim Tuyls :El impacto y la importancia de que las soluciones de seguridad sean escalables a pequeños nodos de tecnología a menudo pueden pasarse por alto. Especialmente para la seguridad basada en hardware, no es trivial que una implementación se amplíe junto con la disminución de los nodos de tecnología. Por ejemplo, por debajo de 28 nm, ha habido serios desafíos para escalar la memoria no volátil (NVM) de la misma manera y a la misma velocidad que los componentes estándar. El desarrollo de memoria flash se ha vuelto difícil y costoso en los nodos avanzados, debido a que la memoria flash requiere muchos pasos de máscara adicionales que aumentan el costo de la memoria y, por lo tanto, del chip. Esto causa problemas para muchas soluciones de seguridad, ya que normalmente utilizan algún tipo de NVM para almacenar sus claves secretas.

Sin embargo, se requiere escalado para permitir que los fabricantes de chips utilicen la misma tecnología en diferentes nodos, lo que garantiza la continuidad y alivia la carga sobre el desarrollo y mantenimiento del software. Por lo tanto, el hecho de que las soluciones SRAM PUF se hayan implementado en nodos avanzados (incluso en 5 nm) muestra que esta tecnología permite a los fabricantes de chips escalar sus diseños, incluida su arquitectura de seguridad, a nodos avanzados en el futuro.

¿Cómo maneja SRAM PUF la tecnología cuántica?

Tiempos de EE: Claramente, avances como la computación cuántica afectarán la forma en que implementamos la seguridad en el futuro. ¿Cómo maneja SRAM PUF este avance? ¿Sigue siendo efectivo?

Pim Tuyls :Vemos que hay mucha confusión en nuestra industria sobre todo lo relacionado con la cuántica. La verdad es que la disponibilidad real de las computadoras cuánticas aún faltan varios años. Sin embargo, esto no significa que debamos esperar a prepararnos para ello. Al observar el panorama de la tecnología PUF, vemos que algunos de los algoritmos criptográficos que usamos nosotros y otros se romperán cuando llegue la computación cuántica. Estos son los mismos algoritmos que se romperán en cualquier solución de criptografía moderna:los cifrados criptográficos asimétricos.

Además, será necesario aumentar la longitud de nuestras claves para cifrados simétricos. Estos problemas no son específicos de los proveedores de tecnología PUF, esto es cierto para cualquier proveedor de seguridad. Es por eso que el Instituto Nacional de Estándares y Tecnología (NIST) del Departamento de Comercio de EE. UU. Ya está trabajando en la estandarización de la criptografía post-cuántica, los algoritmos que todos necesitaremos implementar en el futuro para reemplazar la criptografía asimétrica actual.

Sin embargo, si miramos específicamente a la tecnología PUF en sí, no hay nada de qué preocuparse. En la actualidad, no hay indicios de que los extractores difusos y otros algoritmos utilizados para derivar claves de PUF sean descompuestos por una computadora cuántica. Además de simplemente extender la longitud de las claves derivadas, todos los algoritmos relacionados con PUF permanecerán intactos cuando la computación cuántica esté disponible. Se podría decir que las PUF son "pruebas cuánticas", pero en realidad, simplemente no existe un vínculo entre lo que hacen las computadoras cuánticas y los algoritmos que se requieren para derivar claves criptográficas de las implementaciones de PUF. No para nuestros PUF, no para ningún PUF.

¿Ayudan los estándares de seguridad de IoT?

Tiempos de EE: Se están introduciendo estándares, certificaciones y regulaciones en todo el mundo para abordar la IoT y la ciberseguridad. ¿Qué papel juegan estos estándares / certificaciones en la industria? ¿Son útiles o un obstáculo?

Pim Tuyls :Los estándares de seguridad son increíblemente importantes, pero no se utilizan lo suficiente. Con la enorme fragmentación de hardware y software, especialmente en IoT, existen graves riesgos que los estándares tendrán que ayudar a mitigar. ¿Cómo podemos proteger una red si todos los dispositivos se rigen por reglas diferentes? Mientras las redes contengan dispositivos que ni siquiera cuentan con los mecanismos de seguridad más rudimentarios, toda la red seguirá en riesgo. Los sistemas de seguridad son tan fuertes como su eslabón más débil.

Vemos algunas iniciativas de la industria decididas a establecer estándares para la seguridad de IoT, como la iniciativa de PSA de Arm y la alianza ioXt de la que somos miembros. Iniciativas como estas muestran que los grandes actores de la industria están de acuerdo en que algo debe suceder con la seguridad de IoT, pero la conciencia industrial por sí sola no es suficiente. La estandarización de la seguridad debe comenzar a nivel gubernamental para que realmente tenga efecto. La única forma real de hacer que todos los fabricantes de dispositivos se preocupen por la seguridad es obligarlos a adherirse a ciertos estándares, con riesgo de responsabilidad o multas.

La Orden Ejecutiva que recientemente fue firmada por el presidente Biden es un primer paso en la dirección correcta. Sin embargo, no es suficiente. Muchos más países necesitan seguir este ejemplo, pero también los propios EE. UU. Deberían ir más allá de lo que se describe en esta EO, que se centra principalmente en la seguridad del software. Cualquier solución de seguridad sólida comienza con un hardware confiable, como decimos:"Nada es más seguro que la ciberseguridad arraigada en el hardware". Por eso creemos que la EO debería ampliarse para incluir la seguridad del hardware y su cadena de suministro.

Nutriendo una comunidad PUF

Tiempos de EE: La seguridad es algo dinámico y nunca se detiene. ¿Qué es lo que más le entusiasma para el futuro cercano y cómo pueden los fabricantes de dispositivos mantenerse a la vanguardia para garantizar que mantienen una buena seguridad? ¿Hay algo que Intrinsic ID esté haciendo para ayudar en este aspecto y qué se espera de usted en un futuro próximo?

Pim Tuyls :Nuestra máxima prioridad en este momento es ampliar nuestra cartera de productos y la mejora continua de la calidad de los productos existentes que ofrecemos. Esperamos tener algunos productos de software nuevos a finales de este año.

También tenemos una iniciativa en la que intentamos acercar a los diferentes actores del ecosistema PUF. Hacemos esto a través de una comunidad en línea llamada PUF Cafe, que es accesible de forma gratuita para cualquier persona interesada en la tecnología PUF. Este sitio comparte noticias y documentación global sobre la tecnología PUF, y alberga “episodios PUF Cafe” mensuales, donde oradores de diferentes organizaciones abordan diferentes aspectos de la tecnología PUF y la seguridad. Un episodio reciente trataba sobre la relación entre cuántica y cripto. Esta comunidad está atrayendo a personas de la industria y el mundo académico, todos ellos trabajando en temas de seguridad o en la tecnología PUF.

>> Este artículo se publicó originalmente en nuestro sitio hermano, EE. Tiempos.

Tecnología de Internet de las cosas

- Asegurar el IoT industrial:la pieza que falta en el rompecabezas

- El camino hacia la seguridad industrial de IoT

- Creación de su proyecto de seguridad de IoT / OT:¿por dónde empezar?

- El código abierto y el IoT:innovación mediante la colaboración

- Abordar las vulnerabilidades de seguridad del IoT industrial

- ¿Qué impulsará el mercado de IoT hasta 2020?

- Protección de IoT contra ciberataques

- Protección del vector de amenazas de IoT

- El desafío de seguridad que plantea el Internet de las cosas:Parte 2

- Seguridad cibernética e Internet de las cosas:seguridad de IoT preparada para el futuro

- Construyendo seguridad en la infraestructura heredada