Cómo reforzar sus dispositivos para prevenir ciberataques

El ataque de denegación de servicio distribuido de 2016 contra Dyn provino de más de 100.000 dispositivos infectados. Los ataques DDoS aprovechan cantidades masivas de dispositivos conectados a Internet no seguros para interrumpir los servicios de Internet en todo el mundo [DYN]. El ataque malicioso y sofisticado inició conversaciones serias sobre la seguridad de la red y destacó la vulnerabilidad en los dispositivos de Internet de las cosas. Estos dispositivos infectados con IoT se conectan globalmente a redes de los sectores público y privado, por lo que la pregunta es:¿cómo podemos fortalecer nuestras redes contra ataques maliciosos?

El ataque de denegación de servicio distribuido de 2016 contra Dyn provino de más de 100.000 dispositivos infectados. Los ataques DDoS aprovechan cantidades masivas de dispositivos conectados a Internet no seguros para interrumpir los servicios de Internet en todo el mundo [DYN]. El ataque malicioso y sofisticado inició conversaciones serias sobre la seguridad de la red y destacó la vulnerabilidad en los dispositivos de Internet de las cosas. Estos dispositivos infectados con IoT se conectan globalmente a redes de los sectores público y privado, por lo que la pregunta es:¿cómo podemos fortalecer nuestras redes contra ataques maliciosos?

En este blog, nos centraremos en las múltiples capas de la arquitectura e implementación de seguridad del producto. Analizaremos los dispositivos de red de IoT industrial, como enrutadores y conmutadores, y los requisitos de refuerzo para mitigar los riesgos de seguridad (especialmente cuando los actores están dispuestos a eludir las violaciones de datos y la intrusión de software).

Los ataques maliciosos, como se señaló anteriormente, no se limitan a los dispositivos de consumo de IoT. También causan importantes consecuencias financieras y disruptivas para las empresas y los servicios. Hace apenas unos meses, una planta en Carolina del Norte perdió un valioso tiempo de producción cuando los piratas informáticos desplegaron software corrupto [Carolina del Norte] diseñado para interrumpir su producción y forzar una recompensa. Este es uno de los principales impulsores de las filtraciones de datos según lo estimado en el Estudio de costo de filtración de datos de 2017 [Ponemon].

Los diseñadores de redes de IoT industriales deben integrar políticas de control de acceso de integridad de plataforma y dispositivo, detección de amenazas y capacidades de mitigación en enrutadores, conmutadores y puntos de acceso inalámbricos implementados en plantas o ubicaciones al aire libre para proteger los dispositivos finales contra ataques. No abordar estas consideraciones clave puede permitir que un atacante obtenga acceso a equipos de red de IoT industrial, allanando el camino para violaciones de datos o ataques contra el resto de la infraestructura. Vimos que esto sucedió en [Irlanda].

Los diseñadores de redes de IoT industriales deben integrar políticas de control de acceso de integridad de plataforma y dispositivo, detección de amenazas y capacidades de mitigación en enrutadores, conmutadores y puntos de acceso inalámbricos implementados en plantas o ubicaciones al aire libre para proteger los dispositivos finales contra ataques. No abordar estas consideraciones clave puede permitir que un atacante obtenga acceso a equipos de red de IoT industrial, allanando el camino para violaciones de datos o ataques contra el resto de la infraestructura. Vimos que esto sucedió en [Irlanda].

Como se analiza en Cisco Trustworthy Systems At-a-Glance [CTS-AAG], el panorama de amenazas ha evolucionado y es fundamental que las redes estén protegidas de ataques malévolos y productos falsificados y manipulados. Si bien la seguridad de los productos y las tecnologías de administración de la seguridad se extienden por todas las capas del modelo de interconexión de sistemas abiertos, el refuerzo de los dispositivos es un componente inicial y obligatorio de los sistemas confiables que ayudará a prevenir varios tipos de amenazas, como:

- Cambios en el hardware del dispositivo y dispositivos no autorizados: Detiene la puerta abierta al control extranjero de los dispositivos que se unen a la red; previene la inserción de equipos falsificados en la red para provocar comportamientos anormales.

- Cambios en el software del dispositivo - Impide la exfiltración de datos de software malintencionado.

- Acceso de usuarios no autorizados - Evita que los privilegios de usuarios no autorizados obtengan acceso a los dispositivos y la seguridad de la red.

- Acceso a la red no autorizado - Bloquea un dispositivo de red para que no se vea comprometido, lo que incluye el rastreo de datos hasta la exfiltración de datos, escaneo y reconocimiento de dispositivos en red; Los ataques man-in-the-middle (MITM) transmiten información en secreto o alteran la comunicación entre dos partes que creen que se están comunicando directamente entre sí.

- DDoS a través de protocolos de red: Inhibe la inundación de datos entrantes para retrasar el procesamiento del tráfico válido; modificación de los comportamientos de los protocolos del plano de control, es decir, ataques IPv4 ARP y DHCP para subvertir el proceso de inicialización del host, ataques de enrutamiento para interrumpir o redirigir los flujos de tráfico, suplantación de capa 3-capa 4 para enmascarar la intención u origen del tráfico, manipulación de encabezado y fragmentación para evadir o abrumar la red (es decir, ataque pitufo o amplificación de transmisión).

- El software malintencionado se infiltra en la aplicación: Desde virus hasta la explotación del protocolo de la aplicación, los datos maliciosos pueden conducir a la exfiltración de datos, DDoS o corrupción de datos (es decir, ransomware y Spectre). Con la aparición de la computación Fog y Edge, los dispositivos de red que alojan aplicaciones pueden enfrentar ambos.

Así es como se ve la red IIoT y la seguridad del dispositivo

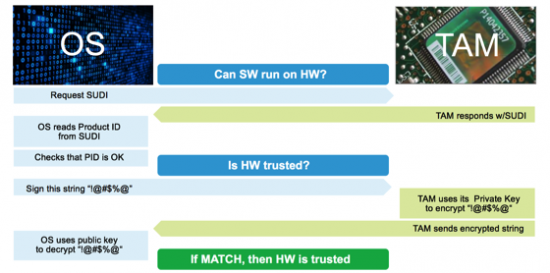

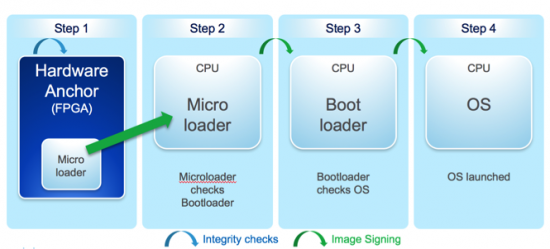

El portafolio de Cisco Industrial IoT comienza desde el diseño inicial de un producto como se documenta en Cisco Secure Development Lifecycle [CSDL]. Cada plataforma de hardware incorpora un chipset ACT2, una identidad de dispositivo única segura que cumple con IEEE 802.1ar que contiene información de identidad del producto y una cadena de certificados (x.509) aprovisionada en la fabricación. El certificado instalado garantiza un ancla de confianza para la cadena de inicio, lo que permite la detección y recuperación de la integridad del código de inicio como se muestra en la Figura 1.

La integridad del software frente a cualquier modificación de imagen de puerta trasera se logra a través de la firma de imagen y el soporte de arranque seguro, con características como:

- Las imágenes del cargador de arranque dorado siempre se almacenan en un flash de arranque permanente de solo lectura que está encapsulado en epoxi y tiene una etiqueta de seguridad firmada.

- Las imágenes del cargador de arranque FPGA están firmadas para que puedan ser validadas por Cisco Secure Boot usando certificados quemados en ACT2.

Este sistema protege la secuencia de inicio contra cambios en la secuencia de inicio, inicio desde un dispositivo alternativo, omitiendo la verificación de integridad o agregando código persistente. Cada paso del inicio del software, como se muestra en la Figura 2, es autenticado por la pila anterior para garantizar la integridad en todo el sistema.

Finalmente, una vez que se inicia el dispositivo, la integridad del dispositivo puede validarse como se documenta en la Garantía de integridad del software Cisco IOS [CSIA], mientras que algunos comandos pueden variar según la plataforma.

El siguiente paso es reforzar la funcionalidad de la configuración del software siguiendo las recomendaciones del endurecimiento de Cisco IOS para proteger el acceso del usuario y el plano de control de la red.

Lo importante es que no siempre podemos ser perfectos. "Te proteges contra lo que sabes y mitigas el riesgo contra lo que no sabes".

Háganos saber los problemas que enfrenta su organización. No dude en compartir sus pensamientos en los comentarios a continuación.

Tecnología de Internet de las cosas

- ¿Qué tan ecológico es su consumo de energía?

- Evaluación de su riesgo de TI:cómo y por qué

- Conexión de IoT:la oportunidad de banda estrecha

- 7 consejos esenciales para mantener su red de IoT en casa activa y segura

- Seguridad inteligente:cómo proteger sus dispositivos domésticos inteligentes de los piratas informáticos

- ¿Qué es una red inteligente y cómo podría ayudar a su empresa?

- Cómo alimentar y cuidar sus redes de sensores inalámbricos

- ¿Qué tan peligrosa es la amenaza de ataques en cadena de muerte en IoT?

- Cuatro tipos de ciberataques y cómo prevenirlos

- El malware ataca dispositivos IoT que ejecutan Windows 7

- ¿Qué tan segura es su red de piso de producción?