Cómo proteger su producto de IoT de los piratas informáticos

La seguridad de IoT es difícil y arriesgada. Una brecha de seguridad puede poner en riesgo vidas humanas, porque los piratas informáticos pueden obtener el control de objetos del mundo real. Para empeorar las cosas, los productos de IoT brindan a los piratas informáticos un nuevo punto de ataque:el dispositivo físico. ¿Cómo puede asegurarse de que su producto de IoT esté protegido en todas las capas de la pila?

Imagina esto. Está tomando su café del domingo por la mañana cuando ve en las noticias que los piratas informáticos tomaron el control de un dispositivo conectado. Mientras el reportero cuenta la historia y relata los daños, se da cuenta de que están hablando de su ¡producto! Los piratas informáticos explotaron un agujero de seguridad que no sabías que tenías. ¡Las cosas no se ven bien para usted o su producto!

La razón por la que te coloco en el centro de este escenario es para ayudarte a darte cuenta de que pensar "Nunca me sucederá a mí" puede meterte en problemas.

Piénselo:antes de IoT, un ciberataque se centraría en la denegación de servicio, la pérdida de millones de dólares en ventas, el robo de identidad, el robo de tarjetas de crédito o números de seguridad social, etc.

Pero dado que IoT proporciona acceso al mundo real objetos, un ataque puede causar daños en el mundo real a personas e incluso provocar la muerte.

Considere estos escenarios. ¿Qué pasa si los piratas informáticos toman el control de:

- Un ascensor en un rascacielos, atrapando a todos los pasajeros

- Automóviles autónomos:aquí hay un experimento muy aterrador de piratear un automóvil en movimiento

- El controlador de la turbina de un avión, lo que lo obliga a fallar

- Un brazo robótico en una fábrica, indicándole que golpee todo lo que lo rodea

- Las cerraduras de todas las puertas de una casa inteligente, lo que la hace vulnerable a los intrusos

- Equipo médico en un hospital, que daña a las personas relacionadas con él

[tweetherder] Una violación de seguridad de IoT puede poner en riesgo vidas humanas. [/ tweetherder]

Es por eso que la seguridad debe ser una prioridad. Los ataques son muy reales y debemos ir un paso por delante. En lugar de ser una ocurrencia tardía, la seguridad debe integrarse en la forma en que construye productos de IoT.

Pero como gerente de producto, probablemente no sea un experto en seguridad. Entonces, ¿por dónde empezar a abordar un tema tan importante?

Evalúe la seguridad en cada capa de la pila de IoT

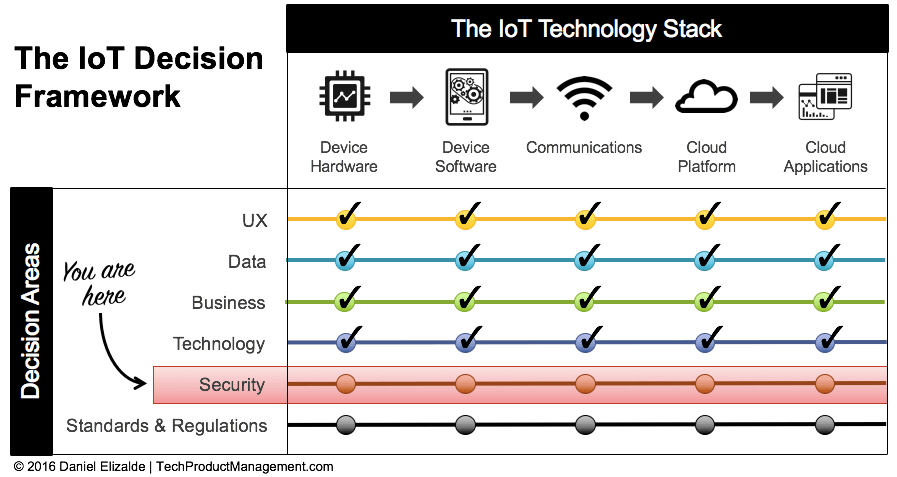

El término "seguridad" es algo muy nebuloso, por lo que es difícil saber por dónde empezar. Es por eso que incluí la seguridad como un área de decisión en mi marco de decisión de IoT. Al evaluar la seguridad en cada capa de la pila de IoT, tendrá una vista más enfocada y podrá planificar una hoja de ruta de seguridad procesable.

Publicación relacionada: Tome el control de su estrategia de IoT con el marco de decisión de IoT.

Según la pila de tecnología de IoT, los dos vectores de seguridad clave que debe proteger son:

- Manipulación física en la capa de dispositivos

- Ciberseguridad en las otras cuatro capas (software integrado, comunicaciones, plataforma en la nube y aplicaciones)

1. Protéjase contra la manipulación física

Con IoT, estamos instalando millones de dispositivos al alcance de la mano, lo que abre una nueva oportunidad para que los piratas informáticos manipulen el dispositivo y lo controlen.

Este es un ejemplo del mundo real:un hospital invirtió millones de dólares en ciberseguridad para evitar el acceso no autorizado a su red. Para su sorpresa, poco después de que se completara la renovación de seguridad, encontraron un caballo de Troya en su red. El jefe de ciberseguridad estaba consternado y no podía averiguar de dónde venía el ataque, ya que todos los posibles puntos de ciberataques estaban protegidos. Se parchearon los servidores, se hicieron cumplir las contraseñas, se instalaron firewalls, lo que sea.

Entonces, ¿cómo llegaron los atacantes a la red del hospital?

Aquí está el truco. Un día, una enfermera desprevenida decidió cargar su teléfono Android usando uno de esos puertos USB. El teléfono tenía un caballo de Troya que llegó a la red del hospital. Vaya.

Cada vez que salgo, me sorprende la cantidad de puertos de fácil acceso (USB, tarjetas SD, Ethernet, etc.) que se encuentran por todas partes, en hospitales, aeropuertos, comercios minoristas y más. Da miedo cuando empiezas a prestar atención.

La manipulación física se puede realizar de muchas formas diferentes. Incluye cualquier cosa, desde la conexión a puertos expuestos hasta la interrupción de la alimentación del dispositivo, el robo del dispositivo, la extracción de piezas, etc.

Como gerente de producto, deberá realizar su propio análisis de cómo alguien podría manipular su dispositivo. Empiece por pensar:

- ¿Qué pasaría si alguien tuviera acceso físico a mi dispositivo?

- ¿Qué tipo de daño podrían causar?

- ¿Podrían usar eso como una puerta trasera en mi sistema o en la red de mi cliente?

Luego, piense en cómo puede prevenir esos ataques. A continuación, se muestran algunos ejemplos concretos:

- Asegúrese de que su producto no tenga puertos o conectores expuestos.

- Implemente bloqueos u otras formas de asegurarse de que solo las personas autorizadas puedan acceder a su producto.

- En la medida de lo posible, planifique que su producto se instale fuera del alcance normal (por ejemplo, en una habitación segura o en un techo alto).

2. Protéjase contra ataques de ciberseguridad

Las prácticas estándar de ciberseguridad se aplican a todas las capas restantes de la pila de IoT:desde el software integrado hasta las aplicaciones. Como Gerente de Producto, su rol es asegurarse de que la seguridad sea consistente en toda la pila, ya que diferentes capas de la pila a menudo son desarrolladas por diferentes equipos de ingeniería.

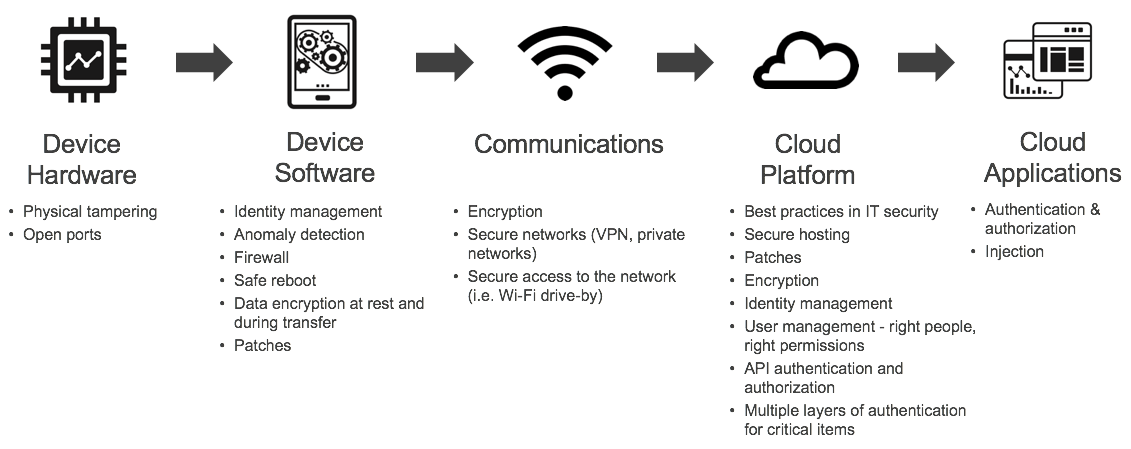

La ciberseguridad tiene muchas consideraciones, que van desde el cifrado hasta la gestión de identidades, autenticación, autorización, etc. Mi consejo es que recorra la pila de tecnología de IoT con su equipo y evalúe cuáles son los riesgos y vulnerabilidades en cada capa de la pila.

Luego, describa los pasos que debe seguir para proteger cada capa de la pila. El resultado podría verse así:

Conclusión

Como gerente de productos de IoT, su objetivo no es convertirse en un experto en temas de seguridad. En cambio, su objetivo es garantizar que se tenga en cuenta la seguridad en cada capa de la pila de IoT al abordar la manipulación física y las vulnerabilidades de seguridad cibernética.

Al utilizar el marco de decisión de IoT para identificar áreas de riesgo, podrá identificar brechas y crear una estrategia para proteger su producto.

Además, recuerde que la seguridad no es cosa de una sola vez. Los piratas informáticos siempre están buscando nuevas formas de explotar las vulnerabilidades y causar daños, por lo que la seguridad debe convertirse en una parte estándar de la creación y administración de su producto.

En publicaciones futuras, daré consejos para asegurarse de que su producto no sea pirateado desde su propia empresa. Suscríbase para recibir notificaciones tan pronto como se publiquen nuevas publicaciones. (Su correo electrónico nunca se comparte y puede cancelar la suscripción en cualquier momento).

Si disfrutaste esta publicación, te agradecería mucho que la compartieras con tu red.

Tecnología de Internet de las cosas

- Cómo proteger el aluminio de la corrosión

- Cómo IoT está abordando las amenazas a la seguridad en el petróleo y el gas

- Creación de su proyecto de seguridad de IoT / OT:¿por dónde empezar?

- Protección de IoT industrial:una guía para seleccionar su arquitectura

- Evaluación de su riesgo de TI:cómo y por qué

- Seguridad inteligente:cómo proteger sus dispositivos domésticos inteligentes de los piratas informáticos

- Cómo la ubicación de IoT móvil está cambiando el panorama de IoT

- Protección de IoT desde la capa de red hasta la capa de aplicación

- Internet de advertencias:cómo la tecnología inteligente puede amenazar la seguridad de su empresa

- Cómo proteger su motor contra daños; Pasos para prolongar la vida útil de su motor

- Cómo convertir su idea de IoT en realidad