Protección de diseños integrados de IoT con circuitos integrados de seguridad

En este artículo, analizamos algunas amenazas de seguridad clave a tener en cuenta al diseñar para IoT, funciones de seguridad importantes y cómo se está volviendo la protección de estos diseños. más fácil con los avances en los circuitos integrados de seguridad.

Trabaja duro para desarrollar la próxima generación de su dispositivo inteligente conectado. Mejora las capacidades de su predecesor al tiempo que agrega algunas características nuevas. Luego, capta el último titular sobre un dispositivo de IoT que ha sido pirateado. ¿Es demasiado tarde para proteger su diseño?

Nunca es demasiado tarde para diseñar con seguridad, y también es más importante que nunca. IoT aporta una gran comodidad a la forma en que vivimos, trabajamos y jugamos. Pero si se dejan desprotegidos, los dispositivos inteligentes pueden proporcionar un punto de entrada a redes más grandes y datos confidenciales.

De imitadores al daño del cliente

Algunas brechas en el diseño de IoT llaman más la atención que otras. La falsificación y la clonación son amenazas comunes, lo que genera una pérdida de ingresos para el OEM y, a menudo, un impacto en la calidad que afecta a los clientes. Tener piezas auténticas o genuinas proporciona la garantía de que las piezas funcionarán según lo previsto y también ayuda a garantizar que no se introduzcan virus en el medio ambiente. En una fábrica automatizada o una planta de servicios públicos, por ejemplo, el equipo que ha sido manipulado puede desencadenar un mal funcionamiento que conduce a costosos tiempos de inactividad, daños o incluso daños al cliente.

Luego están los ataques que potencialmente podrían dañar la vida. Por ejemplo, considere un marcapasos habilitado para WiFi. El año pasado, el Departamento de Seguridad Nacional de EE. UU. Emitió una advertencia de que los piratas informáticos podrían acceder fácilmente a una marca de desfibriladores cardíacos implantados. Según el departamento, un atacante con acceso de corto alcance al producto en cuestión podría, cuando la radio del producto está encendida, inyectar, reproducir, modificar y / o interceptar datos dentro de la comunicación de telemetría.

Otra preocupación para los dispositivos médicos es la restauración de productos. Si bien lo permite la Administración de Drogas y Alimentos de los EE. UU., La restauración de un dispositivo médico puede crear problemas. La mayor amenaza son los periféricos de uso limitado. Si bien el proceso de restauración podría restaurar el periférico para que quede como nuevo, también puede anular sus propiedades de uso limitado.

Los circuitos integrados de seguridad con funciones criptográficas avanzadas pueden proteger los nodos de sensores de IoT en plantas de energía y aplicaciones similares de las amenazas a la seguridad.

Figura 1. Los circuitos integrados de seguridad con funciones criptográficas avanzadas pueden proteger los nodos de sensores de IoT en plantas de energía y aplicaciones similares de amenazas a la seguridad.

Criptografía sin ser un experto

Mantener los diseños de IoT a salvo de amenazas requiere:

- Comunicación segura y autenticidad de los puntos finales

- Gestión de claves sólida para proteger y cifrar datos confidenciales

- Arranque seguro para validar el firmware y defenderse de los ataques de malware

- Control de funciones para que pueda habilitar y deshabilitar de forma segura varias opciones de fábrica

Los circuitos integrados de seguridad continúan brindando niveles avanzados de protección para diseños integrados nuevos y existentes. Y una de las ventajas de diseñar con estos dispositivos es que puede aprovechar las sólidas funciones de criptografía sin tener que ser un experto en criptografía. Un enfoque basado en software requeriría mucho más esfuerzo de desarrollo y, al mismo tiempo, introduciría vulnerabilidades que los piratas informáticos pueden aprovechar. Echemos un vistazo más de cerca a las características clave en un IC de seguridad que querrá tener para mantener seguros sus diseños de IoT.

Tecnología de función físicamente no clonable (PUF)

Si desea una protección sólida contra ataques invasivos y de ingeniería inversa, la tecnología PUF está aquí para ayudarlo. Un circuito PUF se basa en las características analógicas aleatorias que ocurren naturalmente de los dispositivos MOSFET fundamentales para producir claves criptográficas. Debido a que la clave se genera solo cuando se necesita y no se almacena en ningún lugar del chip, un atacante no tiene nada que robar. Si un atacante intenta sondear u observar la operación PUF, esta actividad modifica las características del circuito subyacente, evitando que el atacante descubra la clave secreta.2

PUF es como una huella digital única, lo que la hace invaluable para la implementación de claves secretas y privadas tal como las utiliza el IC de seguridad. Por ejemplo, una clave secreta derivada de PUF se utiliza para cifrar toda la información almacenada en la memoria EEPROM del IC de seguridad. Un ataque de seguridad que recupera el contenido de la EEPROM se frustra definitivamente ya que el contenido está cifrado y no se puede extraer la clave PUF necesaria para el descifrado.

Algoritmos asimétricos y simétricos

Los algoritmos criptográficos bloquean o desbloquean funciones criptográficas como autenticación, autorización y cifrado. Hay dos tipos de algoritmos:simétricos y asimétricos. Los algoritmos simétricos involucran claves que son privadas entre el remitente y el receptor. Sus claves compartidas se almacenan de forma segura y nunca se comparten con nadie más.

El remitente y el receptor autentican los datos utilizando esta clave compartida, lo que proporciona a ambos la seguridad de que se puede confiar en la fuente de información. Un algoritmo asimétrico usa una clave que se almacena de forma privada y una segunda que es pública. Los datos firmados con una clave privada solo se pueden verificar mediante su clave pública asociada.

Estándar de cifrado avanzado (AES)

El algoritmo AES es un algoritmo simétrico de ancho fijo ideal para el cifrado masivo. Codifica y sustituye los datos de entrada en función del valor de una clave de entrada de forma reversible, lo que da como resultado un texto cifrado (información cifrada o codificada). El mensaje de entrada se rellena primero para asegurarse de que quepa en un número “n” de bloques de 128 bits. Cada bloque de 128 bits se introduce en el algoritmo de cifrado junto con una clave de cifrado.

A continuación, el algoritmo realiza un cierto número de rondas de oscurecimiento de los bits del bloque de entrada en función del número de bits de la clave de cifrado. El oscurecimiento consiste en mezclar bits de datos, donde partes de los datos se sustituyen con valores de una tabla de búsqueda y se realizan operaciones XOR para cambiar bits de 0 a 1 según los valores de bits en un conjunto de claves redondas generadas a partir del cifrado de entrada. llave. Para descifrar los datos del bloque de entrada original, la función de descifrado AES realiza las operaciones inversas de la función de cifrado utilizando la misma clave de cifrado.

Firmas digitales

Un elemento estándar en criptografía, las firmas digitales brindan a los destinatarios una razón para confiar en que el mensaje fue creado por un remitente conocido y que no se modificó mientras estaba en tránsito. En otras palabras, la capacidad de firmar datos verifica que el dispositivo y los datos sean genuinos. Se utilizan algoritmos simétricos y asimétricos para generar firmas digitales.

Uso de SHA y ECDSA para arranque seguro

El algoritmo de hash seguro (por ejemplo, SHA-2 o SHA-3) utiliza hash, que toma datos de tamaños variables y los condensa en salidas de cadena de bits de tamaño fijo. Por ejemplo, con SHA-256, la salida hash tiene una longitud de 256 bits. El algoritmo de firma digital de curva elíptica (ECDSA) permite una comunicación confiable al generar una firma digital para un mensaje de entrada basado en una clave privada. Una clave pública está relacionada matemáticamente con la clave privada y es proporcionada y utilizada por otros para verificar la autenticidad del comunicador.

Juntos, SHA-256 y ECDSA proporcionan características que permiten el arranque seguro de un procesador host de la siguiente manera. Dentro del entorno de desarrollo OEM, se calcula un hash SHA-256 sobre el archivo de firmware que, en última instancia, ejecuta un microcontrolador. Este valor hash se firma luego por ECDSA con una clave privada que reside y se protege dentro de los límites del entorno de desarrollo.

El firmware y la firma ECDSA se almacenan en la aplicación final, por ejemplo, en la memoria flash. Además, en la aplicación final, el microcontrolador almacena la clave pública ECDSA para verificar que el firmware sea auténtico y sin modificaciones antes de la ejecución, es decir, un proceso de arranque seguro. Para realizar esta verificación, el microcontrolador calcularía el hash SHA-256 sobre el firmware almacenado y luego usaría este valor hash y la clave pública almacenada para realizar una operación de verificación en la firma ECDSA. Si la verificación pasa, el micro puede confiar y ejecutar el firmware.

Los circuitos integrados de seguridad avanzada ahora están diseñados con estas características de seguridad integradas. Un coprocesador criptográfico de bajo consumo proporciona una buena opción para diseños integrados nuevos y existentes. Uno de los beneficios es que el coprocesador puede descargar el microprocesador host (no seguro) de la gestión de criptografía compleja y almacenamiento seguro de claves. Al consumir poca energía, estos dispositivos funcionan bien para diseños de IoT que funcionan con baterías.

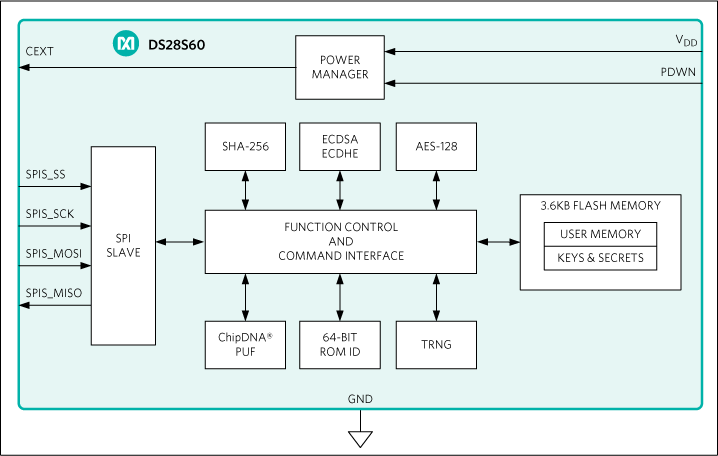

Un ejemplo de un coprocesador criptográfico de este tipo es el DS28S60 de bajo consumo, que cuenta con tecnología PUF, una interfaz SPI de 20 MHz de alta velocidad para un rendimiento rápido de las operaciones de seguridad, firma digital basada en SHA-256 y firma y verificación ECDSA-P256 para un arranque seguro. e intercambio de claves integrado para el cifrado de un extremo a otro.

Figura 2. Diagrama de bloques simplificado DS28S60

Resumen

A medida que los diseños integrados, incluidos los nodos de sensores de IoT alimentados por batería, se vuelven más omnipresentes en nuestra vida cotidiana, es esencial garantizar que estén protegidos contra las amenazas a la seguridad. Los circuitos integrados de seguridad actuales están integrados con una variedad de funciones criptográficas que facilitan la protección de estos diseños sin tener que ser un experto en criptografía.

Este artículo fue escrito en coautoría por Zia Sardar y Nathan Sharp, también de Maxim Integrated.

Los artículos de la industria son una forma de contenido que permite a los socios de la industria compartir noticias, mensajes y tecnología útiles con los lectores de All About Circuits de una manera que el contenido editorial no es adecuado. Todos los artículos de la industria están sujetos a estrictas pautas editoriales con la intención de ofrecer a los lectores noticias útiles, experiencia técnica o historias. Los puntos de vista y las opiniones expresados en los artículos de la industria son los del socio y no necesariamente los de All About Circuits o sus redactores.

Tecnología de Internet de las cosas

- El camino hacia la seguridad industrial de IoT

- IBASE:pasarelas de IoT con seguridad TPM

- Lucha contra incendios con IoT

- Seguridad de IoT:¿de quién es la responsabilidad?

- Los operadores deben combinar sus estrategias de seguridad de IoT con sus ambiciones en el mercado de IoT

- Se lanzaron circuitos integrados de seguridad "no clonables" con tecnología ChipDNA para proteger a los clientes de IoT

- Todo va a IoT

- Seguridad de IoT:¿una barrera para la implementación?

- Ser versátil con IoT

- Protección de IoT mediante engaños

- Seis pasos para proteger los sistemas integrados en IoT