Vulnerabilidades de seguridad de hardware que los ingenieros deben conocer

¿Por qué los ingenieros deberían preocuparse por la seguridad del hardware? ¡Porque pueden ayudar a prevenir vulnerabilidades a través del diseño!

¿Por qué los ingenieros deberían preocuparse por la seguridad del hardware? ¡Porque pueden ayudar a prevenir vulnerabilidades a través del diseño!

A los ingenieros tradicionalmente no les gusta hablar de cuestiones de seguridad. Sin embargo, esto no niega la importancia que tiene para los ingenieros conocer la criptografía para poder abordarla en sus diseños en el futuro.

Hasta ahora, hemos hablado sobre la (breve) introducción de un ingeniero a la ciptografía, el intercambio Diffie-Hellman y cómo funciona ECC (criptografía de curva elíptica).

Ahora es el momento de aprender cómo los piratas informáticos rompen la criptografía, para que pueda comenzar el largo viaje para proteger su diseño de los ataques comunes.

Por qué los ingenieros eléctricos deben preocuparse por la seguridad

Si usted es responsable de proporcionar dispositivos seguros a un diseño de nivel empresarial o crítico para la seguridad, debe discutir su diseño con sus proveedores de chips y / o investigadores de seguridad en cada etapa del proceso de diseño. Empresas como Microchip, SiLabs, WolfSSL, etc. tienen ingenieros en su personal que pueden ayudarlo con sus diseños y educarlo sobre seguridad.

Después de todo, podría decirse que no existe un sistema 100% seguro.

“Nunca hubo un caballo que no se pudiera montar. Nunca hubo un jinete que no pudiera ser lanzado ".

Los investigadores de seguridad juegan un juego de por vida al gato y al ratón con los piratas informáticos. Una y otra vez, el cifrado "irrompible" se ha roto. Que su mensaje permanezca encriptado o no depende de la selección de piezas, qué tan bien diseñe su circuito, qué tan bien implemente su código y si su atacante está lo suficientemente motivado y equipado para derrotar sus diseños. Su trabajo como ingeniero es hacer todo lo posible para proteger su clave privada.

Probablemente sepa que no hay prácticamente nada que pueda hacer para proteger sus claves privadas de un estado-nación. Los recursos que varias agencias gubernamentales pueden aportar para combatir los objetivos electrónicos y humanos son significativos y abrumadores. Incluso si los espías no pueden recuperar las claves privadas de un dispositivo, siempre pueden piratear la computadora que programó el dispositivo, infiltrarse en la planta donde se fabrican los circuitos integrados, comprometer a un empleado ...

Afortunadamente, no es necesario que se preocupe de que los estados nacionales pirateen sus dispositivos. Un afortunadamente, suele ser un asunto mucho más sencillo de lo que nos gustaría creer. Un adolescente con un valor de alrededor de $ 250 en hardware y acceso a videos de capacitación de YouTube puede sacar las claves privadas de un microcontrolador en una tarde. Y un programador malintencionado puede robar datos en solo unos minutos.

Para estar preparado para un diseño seguro, es importante comprender las amenazas que se avecinan. Aquí hay una vista de alto nivel de algunas vulnerabilidades de seguridad conocidas basadas en hardware y lo que puede hacer para mitigarlas.

Ejemplos de problemas de seguridad de sistemas integrados

Veamos algunos ejemplos importantes de vulnerabilidades de hardware y analicemos algunos consejos para un diseño más seguro.

Ataques electromagnéticos de canal lateral

Los investigadores conocen desde hace décadas los ataques electromagnéticos de canal lateral. Cada vez que un interruptor mecánico o un transistor cambia de estado, una onda electromagnética se propaga a lo largo y hacia afuera del conductor. Si esa onda electromagnética es interceptada por un pirata informático, a menudo pueden reconstruir los datos utilizados para crear la onda. Vea Van Eck Phreaking, Tempest o el video a continuación para obtener más información.

Mitigación de ataques electromagnéticos de canal lateral

Utilice las mejores prácticas de la industria al diseñar y distribuir su PCB.

- Coloque los condensadores de desacoplamiento lo más cerca posible de los pines de alimentación.

- Use un plano de tierra sólido debajo de su IC.

- Use blindaje EMI encima de su IC.

No detendrá a alguien con acceso físico a su dispositivo, pero hará que su trabajo sea mucho más difícil.

Ataques de análisis de poder diferencial

Para descifrar el cifrado en la mayoría de los microcontroladores, todo lo que necesita es una resistencia de $ 0.005, un convertidor de analógico a digital y una comprensión rudimentaria del lenguaje de programación Python.

Cuando las puertas digitales en un microcontrolador cambian, alteran los rieles de energía que conducen a un microcontrolador. Los piratas informáticos han aprendido a colocar una resistencia de 50 Ω y un convertidor de analógico a digital a través de los rieles de alimentación para registrar los minúsculos cambios en la corriente que ocurren durante la operación del microcontrolador.

El microcontrolador se interroga a través del programa SPI / interfaz de depuración mientras se registran los datos de medición de potencia diferencial. Posteriormente, los datos se analizan y los picos y pulsos se utilizan para correlacionar y tomar huellas dactilares de las acciones de los microcontroladores individuales.

Mediante un análisis cuidadoso, los piratas informáticos pueden extraer casi cualquier información que deseen de un microcontrolador.

Mitigación de ataques de análisis de poder diferencial

Este truco se realiza fácilmente con código criptográfico basado en software, así que utilice aceleradores de hardware criptográfico que implementen contramedidas DPA siempre que sea posible. Como antes, utilice las mejores prácticas de la industria en diseño y distribución. Elija una huella BGA y ejecute sus rieles de alimentación en capas intermedias de su PCB y, si realmente tiene un motivo de preocupación, incruste su IC en una capa intermedia de su PCB con planos de cobre arriba y abajo y utilícelo mediante uniones por todas partes. Después de todo, si los malos no pueden llegar a los rieles de potencia, no pueden realizar fácilmente un análisis de potencia diferencial.

Alternativamente, use un núcleo de seguridad basado en hardware, ya que no son tan susceptibles a este hack (todavía son hackeables). Los ingenieros conocen esta vulnerabilidad y diseñan contra ella de diversas formas. Por ejemplo, Silicon Labs Wireless Gecko Series 2 tiene un núcleo de seguridad integrado y Microchip fabrica una línea de circuitos integrados de seguridad, que incluyen módulos criptográficos que puede utilizar en sus diseños.

Ataques del hombre en el medio

Hay varios ataques de Man-in-the-Middle. Este documento demuestra un "ataque de curva no válido". El ejemplo hipotético más simple que sigue es solo un posible vector de ataque.

Cuando reproduce música desde su computadora a través de un altavoz Bluetooth llamado "MyTunes", los datos se mueven directamente desde su computadora al altavoz. Pero cuando conecta su computadora a un sitio web externo llamado "AllAboutCircuits.com", es posible que sepa o no que su computadora no está conectada directamente de inmediato a otra computadora llamada "AllAboutCircuits".

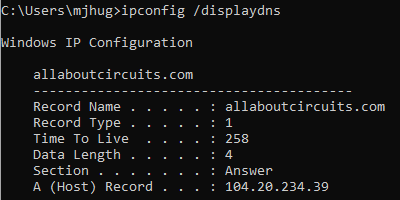

Lo primero que sucede es que su computadora contacta con su enrutador, y su enrutador contacta con un servidor de nombres de dominio (DNS) que traduce el nombre AllAboutCircuits.com en una dirección IPV4 o IPV6 (104.20.234.39). Esto suele suceder rápidamente y los datos se almacenan localmente para acelerar la navegación futura.

Entrada de DNS para AllAboutCircuits.com en una PC con Windows 10.

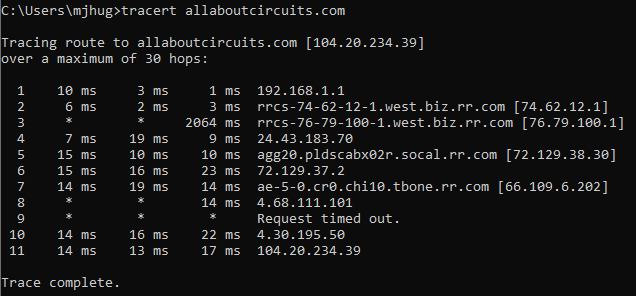

Luego, los datos rebotan de computadora a enrutador a puerta de enlace para cambiar a, etc., a una computadora cuya dirección IP coincide con 104.20.234.39. El número de saltos varía de un sitio web a otro y de una ubicación a otra. En cada ubicación, si la computadora no está protegida, los datos pueden ser interceptados, redireccionado el tráfico o algo completamente diferente.

Este trazado de ruta muestra todos los "saltos" de mi computadora portátil al sitio web AllAboutCircuits.com

La preparación para el ataque Man-in-the-Middle

Hay una variedad de formas en que puede ocurrir un ataque de intermediario. Considere solo este tipo de ataque.

Imagen de "Bob" de ThisPersonDoesNotExist.com

Bob compró un nuevo y elegante enrutador inalámbrico. Lleva su juguete a casa y lo conecta a su red doméstica. Y solo para asegurarse de que no ha gastado demasiado dinero en su nuevo juguete, verifica el saldo de su cuenta bancaria en su computadora.

Imagen de "Mallory" de ThisPersonDoesNotExist.com

Mallory es un hacker. Utiliza el sitio web shodan.io (o similar) para identificar enrutadores, cámaras web, Raspberry Pi o dispositivos IoT que están en Internet, ve el nuevo enrutador de Bob, sonríe y se frota las manos amenazadoramente porque ahora también tiene un juguete nuevo.

Mallory usa el nombre de usuario / contraseña predeterminados (admin / default, admin / admin, admin / contraseña, etc.) que vienen con todos los dispositivos. La mayoría de los fabricantes usan el mismo nombre de usuario / contraseña para todos los dispositivos y la mayoría de las personas no se molestan en cambiarlos, por lo que no le toma mucho tiempo encontrar uno o más puntos de entrada. Mallory simplemente inicia sesión en el dispositivo, lo actualiza con su propio firmware y cambia el servidor DNS a un servidor DNS de su elección.

Ella puede hacer esto porque:

- Los fabricantes usan perezosamente el mismo nombre de usuario / contraseñas en todos sus dispositivos.

- La gran mayoría de los usuarios finales no cambian sus contraseñas predeterminadas.

- Los fabricantes de dispositivos no requieren firmware firmado o su clave privada está comprometida y en estado salvaje.

Ahora Mallory tiene acceso a una red privada. Ya no es un pirata informático en la web, ahora está dentro de la red doméstica personal de Bob y puede ver cómo se mueven los datos de un lado a otro. Los datos están encriptados, por lo que no necesariamente puede ver lo que son todavía, pero puede ver que Bob visita e inicia sesión en ThisBankDoesNotExist.com (123.123.123.123) con bastante frecuencia, por lo que se puso a trabajar configurando un servidor y una página web para Bob, que es una copia perfecta en píxeles de la página de inicio de sesión de ThisBankDoesNotExist.com.

Luego, Mallory cambia la entrada DNS de Bob para ThisBankDoesNotExist.com a (123.45.67.89)

El ataque

Bob navega a ThisBankDoesNotExist.com. No se molesta en escribir https:// antes del nombre de dominio y, a través de los trucos de Mallory, no se está conectando a la computadora correcta, está en http://ThisBankDoesNotExist.com, por lo que no aparecen advertencias de certificados.

Sin embargo, Bob no sabe nada de esto; ve la copia con píxeles perfectos y escribe su nombre de usuario / contraseña en la computadora de Mallory y, tal como esperaba, aparece la información de la cuenta.

Excepto que ahora, Mallory puede ver todo:cada transacción, cada titular autorizado de la cuenta e incluso el complicado nombre de usuario / contraseña de Bob (bob / letmein) que usa para proteger la información de su cuenta.

Las secuelas del hack

Casi todos los sitios web utilizan cifrado de extremo a extremo. Eso significa que los datos solo se pueden descifrar en la computadora de Bob y la computadora del Banco. Mallory ha introducido un nuevo punto final. El tráfico de Bob se codifica en su computadora y se decodifica en la computadora de Mallory. Luego, los datos se vuelven a codificar en la computadora de Mallory y se decodifican en la computadora del Banco. Esto todavía aparece como un cifrado de un extremo a otro tanto para Bob como para el banco.

Pero hay un punto final intermedio:la computadora de Mallory. Mallory puede hacer el mismo truco para encontrar los registros hospitalarios, el correo electrónico, etc. de Bob.

Cómo proteger los sistemas integrados

La forma más fácil de mantener sus dispositivos seguros es hacer que sus productos sean difíciles de piratear.

Si encuentran resistencia, existe la posibilidad de que el pirata informático pase al siguiente objetivo. Por otro lado, es difícil para un individuo o una pequeña empresa prevenir los ataques a los estados nacionales. Afortunadamente, muchos "piratas informáticos" son simplemente "niños del guión" que carecen de la experiencia para desarrollar nuevos ataques y resolver problemas cuando ocurren. Si no hay un video de YouTube y un GitHub para su dispositivo, no sabrán qué hacer y seguirán adelante.

Además, hable con su proveedor de microchip para obtener más información sobre cómo proteger sus dispositivos. Tanto Microchip como Silicon Labs se destacaron en esta serie de artículos porque ambas empresas pusieron a disposición ingenieros para una entrevista para estos artículos.

Si diseña un dispositivo de IoT, hay varias cosas que puede hacer para reducir la probabilidad de que sus clientes pierdan los ahorros de su vida debido a sus prácticas negligentes de ingeniería y programación.

Además de los pensamientos mencionados anteriormente, considere estos pasos adicionales:

- Diseñe con un microcontrolador y una cadena de herramientas que admita la autenticación de firmware (también conocido como arranque seguro). Solo el firmware digital firmado correctamente se ejecutará en el microcontrolador, y solo usted conoce la clave privada. Tanto Silicon Labs como Microchip (y otros proveedores) tienen microcontroladores que admiten el arranque seguro.

- Utilice un microcontrolador que tenga una función de depuración segura siempre que sea posible. Algunos de estos hackeos son posibles porque los piratas informáticos pueden inyectar y recuperar datos del microcontrolador anfitrión y usarlos para determinar qué está sucediendo dentro del paquete del microcontrolador. Si los datos salen desordenados o no salen, se sentirán frustrados y seguirán adelante. Nuevamente, Silicon Labs y Microchip (y otros proveedores) tienen esta capacidad.

- Leer sobre seguridad , haga preguntas a expertos y envíe su diseño a los ingenieros de aplicaciones del fabricante de su dispositivo para recibir comentarios sobre el esquema de seguridad propuesto, el diseño de la placa, etc.

- Utilice técnicas anti-manipulación para borrar su clave privada de la memoria si se manipula el dispositivo.

- TE Connectivity fabrica láminas de película piezoeléctrica que pueden envolver completamente su PCB. Si la hoja se corta, se altera, se derrite, etc., generará un voltaje para indicar una condición de manipulación.

- Utilice sensores capacitivos o inductivos (como los de TI) para detectar cuándo se ha abierto el gabinete de su proyecto, o sensores de efecto Hall para detectar cuándo se giran los tornillos de la caja.

- Suponga que para cuando su dispositivo esté en manos del primer cliente, ya ha sido comprometido. Cree un plan de seguridad del proyecto que permita que uno o varios dispositivos individuales se vean comprometidos sin afectar todo su proyecto.

Esta serie de artículos ha sido una mera introducción a la seguridad. Es su responsabilidad como ingeniero hacer que IoT sea seguro para todos.

Tecnología de Internet de las cosas

- IoT en el cuidado de la salud:lo que debe saber

- Abordar las vulnerabilidades de seguridad del IoT industrial

- La seguridad de IoT industrial se basa en hardware

- En busca de un ecosistema de IoT administrado que funcione

- Tres preguntas que los operadores de red deberían hacer sobre la seguridad de IoT

- Es la seguridad, no COVID-19, lo que desafía la implementación comercial de 5G

- Por qué la seguridad de la automatización industrial debería ser un enfoque renovado

- 7 bibliotecas de React que debes conocer

- Tres cosas que todo fabricante de IoT debería hacer para mejorar la seguridad

- Conceptos básicos de diseño del panel de control

- El informe sobre el estado de los activos cibernéticos sigue encontrando vulnerabilidades