Ajustar y olvidar:la amenaza que representa el IoT no configurado

La marcha de la tecnología "inteligente" ha visto todos los dispositivos imaginables en nuestros hogares y oficinas "mejorados" con alguna forma de conectividad. Si bien esto ofrece una funcionalidad adicional para algunos, dice Ken Munro, socio de Pen Test Partners , Para otros, estas mejoras inteligentes exceden los requisitos.

Después de todo, ¿por qué conectar de forma inalámbrica su lavadora si está contento de usar los controles manualmente? Inevitablemente, esto significa que los dispositivos de Internet de las cosas (IoT) se compran y usan sin conectarlos y esto crea un problema real.

Los dispositivos de IoT que no están configurados aún actúan de manera efectiva como puntos de acceso inalámbricos abiertos sin cifrar, lo que los hace vulnerables a compromisos. Este es un tema que parece haber escapado a la atención tanto de los fabricantes como de los reguladores. A pesar de la publicación de numerosas pautas de asesoramiento, ninguna de ellas aborda este problema, incluido nuestro propio Código de prácticas para la seguridad de IoT del consumidor.

Vectores de ataque

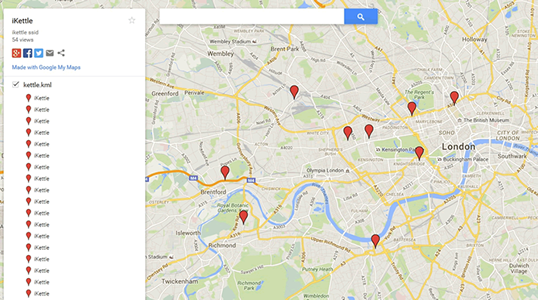

Conectarse a un dispositivo IoT no configurado es trivial. Un atacante puede identificar el SSID del dispositivo mediante un sitio de geolocalización como wigle.net. Los dispositivos son fácilmente identificables, por ejemplo, los hervidores usan el SSID:iketttle, jacuzzis:BWGSPa, Google Chromecast:Chromecast, aires acondicionados LG:LGE_AC y EcoWater ablandadores de agua inteligentes:H2O-6c. Todo lo que necesitan hacer es descargar la aplicación, pasar por la ubicación, conectarse al punto de acceso inalámbrico y listo, tienen el control.

Los dispositivos que usan conectividad Bluetooth tienen un riesgo aún mayor que los que usan Wi-Fi. Esto se debe a que estos dispositivos a menudo no tienen un proceso para autenticar o autorizar el dispositivo móvil al que se están conectando, lo que permite que cualquier persona dentro del alcance pueda conectarse.

Una vez comprometidos, estos dispositivos se pueden abusar de varias formas. Se pueden utilizar para crear una puerta trasera en la red, por ejemplo. Incluso hemos visto esto en un entorno empresarial en el que un presentador de pantalla no configurado instalado por un ingeniero audiovisual (y, por lo tanto, no en el radar del departamento de seguridad) conectaba la red corporativa cableada e inalámbrica.

Tenga en cuenta también que muchos de estos dispositivos habrán estado languideciendo en la cadena de suministro, atascados en un almacén en algún lugar hasta que se envíen, lo que significa que por lo general buscan actualizar su software una vez configurados. Software desconfigurado y desactualizado, son explotables y un objetivo principal para el firmware fraudulento.

Una vez que se ha cargado el firmware malicioso, esto se puede usar para modificar el dispositivo, por ejemplo, para verlo usado para espiar a escondidas. No actualizar los dispositivos también es un problema para otros dispositivos de IoT a largo plazo, desde bombillas inteligentes hasta termostatos, que probablemente permanezcan in situ durante mucho tiempo y que el usuario no se moleste en actualizar.

Solución del problema

Existen algunas soluciones de diseño que podrían resolver el problema del IoT no configurado. Una opción es instalar físicamente un botón en el dispositivo que el usuario debe usar para autenticarse, ya sea para conectividad inalámbrica o emparejamiento Bluetooth.

Esto garantiza que el dispositivo solo se pueda hacer manualmente para conectarse a la aplicación en el dispositivo de los usuarios cuando esté cerca. A menos que la clave sea interceptada en tránsito, esto reduce enormemente el potencial de compromiso, sin embargo, ya que la seguridad a menudo es una ocurrencia tardía en el mejor de los casos, muy pocos dispositivos tienen un mecanismo de control físico como este.

Una solución más rentable sería obligar a todos los dispositivos de IoT a que sus radios de radiofrecuencia se apaguen de forma predeterminada. Esto puede parecer que va en contra del punto de IoT, pero creo que debemos tener el control de nuestra tecnología y no al revés.

El hecho de que el producto se envíe como inteligente no significa que el usuario lo usará según lo previsto. Los consumidores deben poder elegir cómo desean utilizar el dispositivo. De lo contrario, corremos el riesgo de que nuestras casas inteligentes se vuelvan susceptibles a ataques locales a través de Wi-Fi.

El autor es Ken Munro, socio de Pen Test Partners.

Tecnología de Internet de las cosas

- La sinergia de IoT celular y Bluetooth LE

- La creciente amenaza de IoT habilitado para Wi-Fi

- Protección del vector de amenazas de IoT

- Una introducción a la piratería de hardware integrado en dispositivos IoT

- El tráfico de IoT en la empresa está aumentando, al igual que las amenazas

- La importancia de $ 6 billones de los estándares y regulaciones de seguridad en la era de IoT

- Mitigar los riesgos cibernéticos de IoT y encontrar soluciones

- AIoT:La poderosa convergencia de AI e IoT

- El papel de IoT en la atención médica durante Covid-19

- Descubriendo el punto ciego de IoT en un mundo pospandémico

- ¿Qué tan peligrosa es la amenaza de ataques en cadena de muerte en IoT?