Ransomware cataliza la revolución de la seguridad industrial

El hack de Colonial Pipeline ransomware costó $ 4.4 millones en rescate y millones más en lucro cesante , daño a la reputación y escrutinio gubernamental.

El pirateo del ransomware Colonial Pipeline costó $ 4.4 millones en rescate y millones más en lucro cesante, daño a la reputación y escrutinio gubernamental. Tras el ataque, el volumen y la gravedad crecientes de los ataques cibernéticos están obligando a las agencias federales a incentivar las revisiones de la seguridad cibernética. Pero detrás de los pedidos de cambio del gobierno están las luchas de las industrias para abrazar la revolución digital.

Si bien existen aplicaciones de automatización impulsada por datos distribuidas en los sectores industriales, estas innovaciones coexisten con flujos de trabajo que comparten datos a través de portapapeles y desperdician horas o incluso días y semanas esperando que la información de los socios sea capturada, distribuida y actuada.

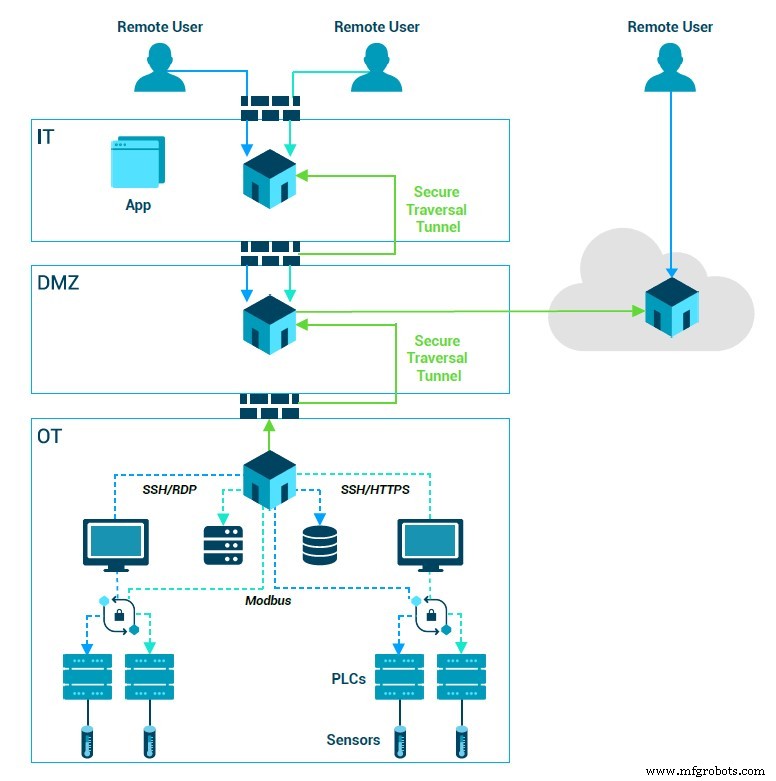

Un diagrama de un sistema de confianza cero.

Ahora, con la orden ejecutiva de Biden para mejorar la postura de seguridad cibernética de la nación, el plan de 100 días para abordar la seguridad de una red eléctrica envejecida y la nueva directiva del Departamento de Seguridad Nacional para los oleoductos de EE. UU., Las industrias que aún no han adoptado completamente la tecnología moderna están siendo Se alienta fuertemente a mejorar los procesos y tecnologías de ciberseguridad para salvaguardar las operaciones, un desafío que puede ser complejo y costoso de abordar.

Para muchas operaciones, esta tarea se siente tan difícil como necesaria. Arreglar los problemas de seguridad heredados de unir equipos nuevos y heredados (un enfoque común y a menudo necesario en el mundo industrial) requiere más que una nueva solución de seguridad lista para usar; requiere una mentalidad completamente nueva.

La seguridad ya no puede considerarse una mera táctica defensiva. En cambio, debe entenderse como la base para la transición a una infraestructura "inteligente", una visión que ha estado circulando durante casi una década, pero que se ha vuelto más popular en teoría que en la práctica.

La visión de una red eléctrica inteligente, por ejemplo, se parece a esto:

Las subestaciones eléctricas son administradas por dispositivos de IoT que pueden comunicarse con administradores, socios y clientes en tiempo real; varios activos energéticos (eólica, hídrica, solar, nuclear y combustibles fósiles) se combinan automáticamente para optimizar la generación y distribución; Los espacios que consumen mucha energía, como los centros de datos o los grandes edificios de oficinas, así como las casas residenciales, tienen termostatos inteligentes que aprovechan el aprendizaje automático para optimizar la calefacción y la refrigeración, reduciendo los costos y el consumo de energía.

Si bien estas ideas no son nuevas, se necesitaron una serie de ataques cibernéticos de alto perfil para demostrar que esta visión de una red inteligente (o cualquier infraestructura conectada) se basa en una postura de ciberseguridad suficiente.

Por ejemplo, la única forma de habilitar ajustes de voltaje completamente automáticos en una subestación eléctrica, o comunicarse en tiempo real con termostatos, farolas y sistemas de calefacción de oficinas, es si esas interacciones son seguras. De lo contrario, las inversiones a gran escala en la digitalización de la infraestructura crearían demasiadas vulnerabilidades cibernéticas como para que valga la pena la molestia.

Duncan Greatwood

Ahora que sabemos que la ciberseguridad es un componente esencial de la infraestructura inteligente, ¿qué sigue? Según la reciente orden ejecutiva de Biden, la estrategia de seguridad que podría ofrecer una respuesta es una desviación total de los modelos tradicionales. La directiva anima a los operadores a adoptar una arquitectura de confianza cero, la alternativa moderna a la seguridad basada en el perímetro.

Puede pensar en la confianza cero como poner un candado en todas las puertas de su casa, incluidos el refrigerador, la despensa y el microondas, y cada miembro de la familia individual posee una clave de acceso única para cada ubicación. Esto contrasta con un enfoque de seguridad tradicional, en el que las cerraduras regulares, con una sola llave maestra, se colocan en las puertas delantera y trasera.

Dentro de esta arquitectura de confianza cero, los administradores de servicios públicos darían a cada usuario, dispositivo y aplicación su propia identidad única con protocolos de acceso específicos. Y en la remota posibilidad de que ingrese un ciberdelincuente, el sistema aislaría a la entidad y ajustaría sus controles para evitar que acceda a algo más.

La falta de control granular es precisamente la razón por la que incidentes como el pirateo del ransomware Colonial Pipeline pueden escalar fácilmente hasta un punto en el que la operación se ve obligada a cerrarse, y es por eso que casi todas las semanas vemos un nuevo ciberataque a gran escala paralizar otra operación crítica.

Con una estrategia de confianza cero implementada para proteger todo, desde sistemas con 20 años de antigüedad sin contraseñas ni cifrado, hasta futuros dispositivos de IoT con identidades digitales, los operadores comenzarán a sentir los beneficios de la transformación digital. Experimentarán un acceso remoto fácil, un intercambio de datos eficiente y una colaboración conveniente con los socios, todo como resultado de una táctica que antes se consideraba puramente defensiva y costosa.

Con mandatos e incentivos para adoptar un enfoque diferente, la administración de Biden no solo está elevando el papel de la seguridad en la construcción de infraestructura inteligente; está redefiniendo lo que significa estar seguro. En el proceso, y quizás sin darse cuenta del todo, están alentando al mundo industrial a iniciar una nueva revolución digital propia.

- Duncan Greatwood es director ejecutivo de Xage

>> Este artículo se publicó originalmente en nuestro sitio hermano, EE. Tiempos.

Tecnología de Internet de las cosas

- Abordar las vulnerabilidades de seguridad del IoT industrial

- Elevando los estándares de calidad con la Revolución Industrial 4.0

- Modernización de la ciberseguridad

- La revolución de la modernización industrial

- Protección de IoT industrial:un desafío de seguridad creciente - Parte 1

- Por qué TÜV SÜD dice que es un líder en ciberseguridad industrial

- Los ataques genéricos elevan el perfil de la ciberseguridad industrial

- Malware Trisis descubierto en una instalación industrial adicional

- Una lista de verificación de seguridad de ICS

- Por qué la seguridad de la automatización industrial debería ser un enfoque renovado

- Asegurar el Internet de las cosas industrial