Los recursos impulsados por la comunidad realizan un seguimiento de las debilidades de seguridad del diseño del hardware

Los sistemas informáticos nunca han sido más avanzados y complejos que en la actualidad. Asimismo, el nivel de sofisticación y prevalencia que estamos viendo en los ciberataques modernos está creciendo a un ritmo asombroso. Los hackers también están cambiando su enfoque. Si bien la industria ha trabajado diligentemente para fortalecer la capa de software a lo largo de los años, los piratas informáticos han comenzado a cambiar su enfoque hacia la capa de hardware.

De hecho, la investigación académica y de la industria ha demostrado métodos avanzados, que se mejoran constantemente, para infiltrarse en los sistemas a través del hardware, a veces a través de vulnerabilidades híbridas de hardware y software. Los piratas informáticos están operando con una gran ventaja al aprovechar varios aprendizajes y técnicas disponibles en el dominio público.

Por otro lado, las probabilidades no parecen favorecer a los diseñadores de hardware. La industria ha carecido del mismo nivel de taxonomía común y clasificación compartida para las debilidades del hardware que ha estado bien establecida para el software durante las últimas dos décadas. Como resultado, los diseñadores de hardware se ven obstaculizados por la disponibilidad de conocimientos y recursos compartidos mientras intentan mejorar la resistencia de sus productos contra ataques relevantes.

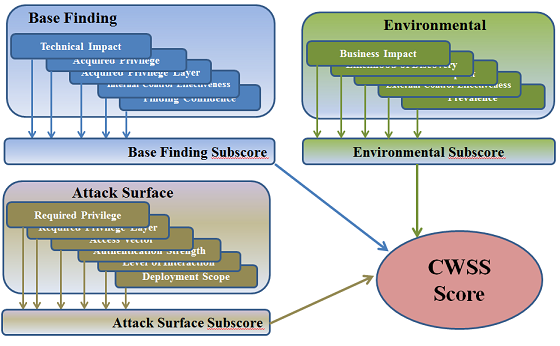

Sistema de puntuación de debilidad común (CWSS) (Fuente:Mitre)

Durante años, el sistema Common Weakness Enumeration (CWE) desarrollado por la comunidad de Mitre y el sistema Common Vulnerabilities and Exposures (CVE) han servido como recursos líderes para rastrear las debilidades del software por categoría e instancias de vulnerabilidad conocidas. Los arquitectos y desarrolladores de software utilizan estas herramientas para ayudar a evitar la incorporación de problemas de seguridad en sus productos de software, mientras que los investigadores y proveedores buscan detectar y agregar vulnerabilidades nuevas para construir una referencia colectiva cada vez mayor para erradicar los problemas de seguridad del software.

A medida que los piratas informáticos continúan apostando por el hardware, la industria debe desarrollar el mismo tipo de recursos expansivos para catalogar y rastrear las debilidades del diseño del hardware para ayudar a los profesionales a abordar importantes cuestiones de seguridad, que incluyen:

- ¿Dónde están los puntos de entrada de hardware relevantes en mi diseño?

- ¿Cuál es el conjunto común de debilidades a las que los diseñadores deben prestar mucha atención?

- ¿Qué propiedades físicas del dispositivo se ven más afectadas cuando la temperatura, el voltaje o la corriente se salen del rango operativo? ¿Cómo abusarían los piratas informáticos para socavar la solidez de seguridad de mi diseño?

- ¿Cuáles son las consecuencias de un ataque exitoso al dispositivo de hardware, la pila de software que se ejecuta en la parte superior, así como el sistema integrado en general?

- ¿Cuáles son algunos de los ejemplos recientes del problema?

- ¿Cómo pueden los equipos de validación detectar una vulnerabilidad al principio del ciclo de vida del desarrollo del producto para minimizar el costo de reparación?

- ¿Cuáles son las opciones de mitigación disponibles? ¿Cuáles son las compensaciones entre su costo y su efectividad?

La industria necesita acceso abierto y estandarizado a este nivel de conocimiento de los problemas comunes de seguridad del hardware. Necesitamos un lenguaje común que los investigadores y proveedores puedan utilizar para compartir los aprendizajes clave y las mejores prácticas entre sí de manera eficaz.

La buena noticia es que ahora estamos un paso más cerca del santo grial. Desde el verano pasado, Intel y Mitre se han asociado y han trabajado incansablemente para presentar el marco tan esperado. En febrero de 2020, Mitre anunció el lanzamiento de la versión 4.0 de CWE que expandió la oferta existente orientada al software para incluir la contraparte de hardware. Según el anuncio inicial de Mitre, esta actualización tiene como objetivo "ayudar a los diseñadores de hardware a comprender mejor los posibles errores que se pueden cometer en áreas específicas de su diseño de IP, así como ayudar a los educadores a enseñar a los futuros profesionales sobre los tipos de errores que se cometen" comúnmente fabricados en diseño de hardware ".

La nueva vista de diseño de hardware de CWE ya incluye 30 problemas de hardware que los diseñadores de hardware a menudo pasan por alto. Estos problemas se agrupan en categorías de alto nivel, como problemas de gestión del ciclo de vida y fabricación, problemas de flujo de seguridad, problemas de control de acceso y separación de privilegios, problemas generales de diseño de circuitos y lógica, problemas de núcleo y computación, problemas de memoria y almacenamiento, primitivas de seguridad y criptografía. Problemas y muchos más.

Este desarrollo reciente es un paso importante en la dirección correcta, pero aún queda mucho trabajo por hacer. Se espera que la colección evolucione con el tiempo a medida que las contribuciones de la comunidad introduzcan más entradas y ejemplos. La comunidad de investigación, así como las partes de la industria, la academia y el gobierno en general, deben unirse para participar y contribuir a continuar construyendo este CWE de hardware acumulativo y estandarizado. Y hay mucha motivación para hacerlo, con tantos beneficios de gran alcance que podrían provenir de estos esfuerzos.

Un CWE de hardware robusto permitirá a los arquitectos aprender e implementar mitigaciones efectivas en sus productos para evitar ataques lanzados por piratas informáticos desde varios puntos de entrada. Los diseñadores se mantendrán al día en las mejores prácticas de seguridad por diseño y evitarán los errores comunes de seguridad del hardware al crear nuevos productos. Los ingenieros de verificación estarán mucho más familiarizados con los diferentes tipos de debilidades del hardware y, por lo tanto, serán más efectivos a la hora de eliminar las vulnerabilidades a lo largo del proceso de desarrollo. Los investigadores de seguridad estarán mejor equipados para identificar y resolver problemas de seguridad de hardware sistémicos y desarrollar soluciones que eliminen el riesgo y obstaculicen a los atacantes. Los investigadores que aspiran a incursionar en el campo pueden beneficiarse de los recursos y la taxonomía común para aprender, colaborar e intercambiar aprendizajes entre sí. La industria del hardware ciertamente puede beneficiarse de una comunidad más diversa, unida por mentes brillantes de otros dominios de investigación para ayudar a impulsar el estado actual de la técnica hacia la próxima frontera. Estos son solo algunos de los muchos beneficios que veremos a medida que la industria construya un marco CWE de hardware acumulativo y abierto.

Durante demasiado tiempo, muchos han sentido que identificar y categorizar las debilidades del hardware, las causas fundamentales y las estrategias de mitigación era una batalla cuesta arriba sin fin. Dado que el hardware sigue siendo un objetivo importante para los piratas informáticos en el futuro, debemos invertir en la investigación, las herramientas y los recursos necesarios para catalogar y evaluar adecuadamente las debilidades del hardware con la misma urgencia y alcance que tenemos para las amenazas de software. El nuevo CWE 4.0 es un paso inicial fantástico sobre el que la industria puede apoyarse y aprovechar, lo que permite a los profesionales hablar el mismo idioma mientras continúan mejorando la solidez de seguridad de los productos de hardware en los que la gente de todo el mundo confía todos los días.

>> Este artículo se publicó originalmente el nuestro sitio hermano, EE Times.

Incrustado

- Cómo evitar sorpresas costosas en el diseño de hardware conectado

- Qué es la unidad de control:componentes y su diseño

- Qué es Chatbot:proceso de diseño y su arquitectura

- Mouser envía la solución de seguridad de hardware Infineon OPTIGA Trust X

- Lattice:MachX03D FPGA mejora la seguridad con capacidades de raíz de confianza de hardware

- La seguridad de IoT industrial se basa en hardware

- Trust Platform ofrece seguridad basada en hardware lista para usar

- Bluetooth MCU mejora la seguridad de IoT

- Los aceleradores de hardware sirven aplicaciones de IA

- Hemos actualizado el recurso "Cómo diseñar gabinetes personalizados para placas base"

- Nuevo diseño de transistor disfraza hardware de chip de computadora clave para proteger contra piratas informáticos