Seguridad de IoT:anatomía de los ciberataques de IoT

Nota del editor:Asegurar el Internet de las cosas es fundamental no solo para la integridad de los flujos de datos y el software dentro de cada aplicación de IoT, sino también para la integridad de los recursos empresariales vinculados a esas aplicaciones. La seguridad de IoT es un problema complejo que requiere un enfoque sistemático para comprender las posibles amenazas y los métodos de mitigación correspondientes.

Nota del editor:Asegurar el Internet de las cosas es fundamental no solo para la integridad de los flujos de datos y el software dentro de cada aplicación de IoT, sino también para la integridad de los recursos empresariales vinculados a esas aplicaciones. La seguridad de IoT es un problema complejo que requiere un enfoque sistemático para comprender las posibles amenazas y los métodos de mitigación correspondientes.

Adaptado de Internet of Things for Architects, por Perry Lea.

Capítulo 12. Seguridad de IoT

Por Perry Lea

Anatomía de los ciberataques de IoT

El área de la ciberseguridad es un tema amplio y masivo que va más allá del alcance de este capítulo. Sin embargo, es útil comprender tres tipos de ataques y exploits basados en IoT. Dado que la topología de IoT consta de hardware, redes, protocolos, señales, componentes de la nube, marcos, sistemas operativos y todo lo que se encuentra en el medio, ahora detallaremos tres formas de ataques predominantes:

-

Mirai :El ataque de denegación de servicio más dañino de la historia que se generó a partir de dispositivos de IoT inseguros en áreas remotas.

-

Stuxnet :Un arma cibernética de estado-nación dirigida a dispositivos industriales SCADA IoT que controlan daños sustanciales e irreversibles al programa nuclear de Irán.

-

Reacción en cadena :Un método de investigación para explotar las redes de área PAN utilizando nada más que una bombilla, no se necesita Internet.

Al comprender los comportamientos de estas amenazas, el arquitecto puede derivar tecnologías y procesos preventivos para garantizar que se mitiguen eventos similares.

Mirai

Mirai es el nombre del malware que infectó los dispositivos de IoT de Linux en agosto de 2016. El ataque se produjo en forma de una botnet que generó una tormenta DDOS masiva. Los objetivos de alto perfil incluyeron Krebs on Security, un popular blog de seguridad en Internet, Dyn, un proveedor de DNS muy popular y ampliamente utilizado para Internet, y Lonestar Cell, un gran operador de telecomunicaciones en Liberia. Los objetivos más pequeños incluyeron sitios políticos italianos, Minecraft servidores en Brasil y sitios de subastas rusos. El DDOS en Dyn tuvo efectos secundarios en otros proveedores extremadamente grandes que utilizaron sus servicios, como los servidores de Sony Playstation, Amazon, GitHub, Netflix, PayPal, Reddit y Twitter. En total, se infectaron 600.000 dispositivos de IoT como parte del colectivo de botnets.

El código fuente de Mirai se publicó en hackforums.net (un sitio de blog de hackers). Desde la fuente y a través de rastreos y registros, los investigadores han descubierto cómo funcionó y se desarrolló el ataque Mirai:

-

Buscar víctimas :Realice una exploración asíncrona rápida utilizando paquetes TCP SYN para sondear direcciones IPV4 aleatorias. Específicamente buscó el puerto SSH / Telnet TCP 23 y el puerto 2323. Si el escaneo y el puerto se conectaron correctamente, ingresó a la fase dos. Mirai incluyó una lista negra codificada de direcciones para evitar. La lista negra constaba de 3,4 millones de direcciones IP y contenía direcciones IP pertenecientes a los Servicios Postales de EE. UU., Hewlett Packard, Ge y el Departamento de Defensa. Mirai era capaz de escanear a unos 250 bytes por segundo. Esto es relativamente bajo en lo que respecta a una botnet. Los ataques como el SQL Slammer generaron escaneos a 1,5 Mbps, la razón principal es que los dispositivos de IoT suelen tener una potencia de procesamiento mucho más limitada que los dispositivos de escritorio y móviles.

-

Brute Force Telnet: En este punto, Mirai intentó establecer una sesión Telnet funcional con una víctima enviando 10 pares de nombre de usuario y contraseña al azar mediante un ataque de diccionario de 62 pares. Si el inicio de sesión fue exitoso, Mirai registró el host en un servidor C2 central. Variantes posteriores de Mirai desarrollaron el bot para realizar exploits RCE.

-

Infectar: A continuación, se envió un programa de carga a la víctima potencial desde el servidor. Era responsable de identificar el sistema operativo e instalar malware específico del dispositivo. Luego buscó otros procesos competidores usando el puerto 22 o 23 y los mató (junto con otro malware que ya podría estar presente en el dispositivo). A continuación, se eliminó el binario del cargador y se ocultó el nombre del proceso para ocultar su presencia. El malware no residía en un almacenamiento persistente y no sobrevivió a un reinicio. El bot ahora permaneció inactivo hasta que recibió un comando de ataque.

Los dispositivos a los que se dirigió fueron dispositivos IoT que incluían cámaras IP, DVR, enrutadores de consumo, teléfonos VOIP, impresoras y decodificadores. Estos consistían en ARM de 32 bits, MIPS de 32 bits y binarios de malware X86 de 32 bits específicos del dispositivo de IoT que se está pirateando.

El primer escaneo ocurrió el 1 de agosto de 2016, desde un sitio de alojamiento web de EE. UU. El escaneo tardó 120 minutos antes de encontrar un host con un puerto abierto y una contraseña en el diccionario. Después de un minuto adicional, se infectaron otros 834 dispositivos. En 20 horas, se infectaron 64.500 dispositivos. Mirai duplica su tamaño en 75 minutos. La mayoría de los dispositivos infectados que se convirtieron en botnets estaban ubicados en Brasil (15,0%), Colombia (14,0%) y Vietnam (12,5%), aunque los objetivos de los ataques DDOS estaban en otras regiones.

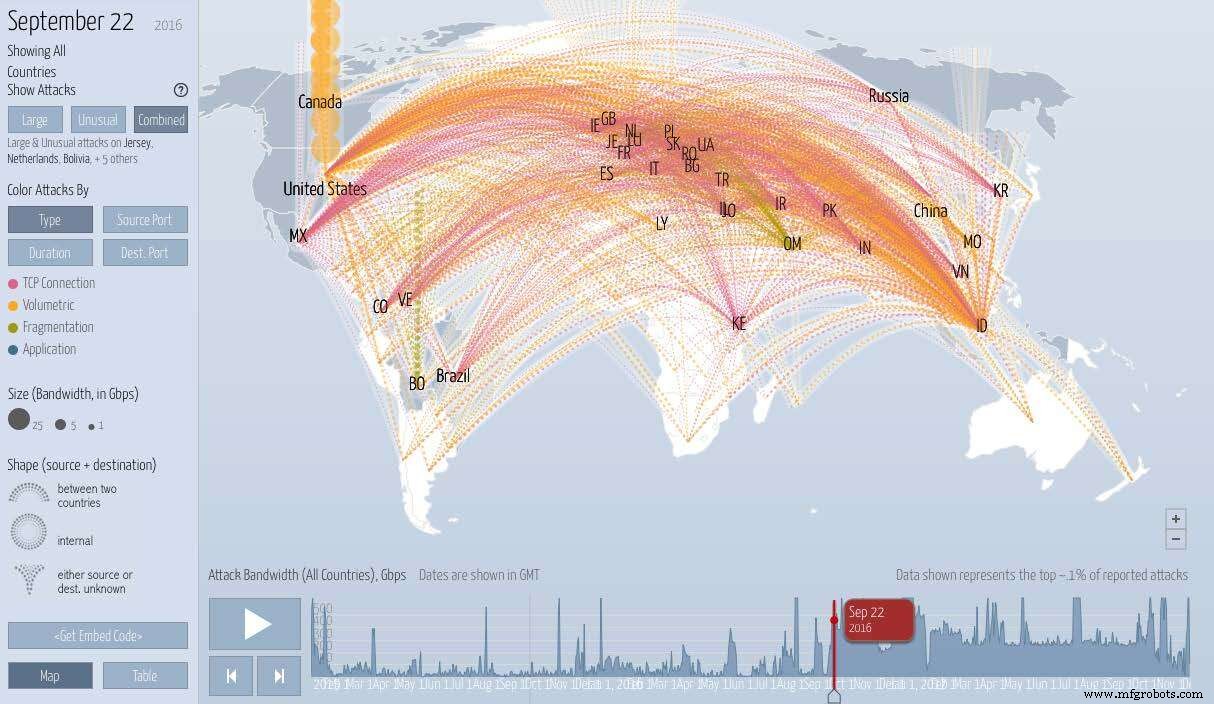

El daño se limitó a los ataques DDOS. Los ataques DDOS se produjeron en forma de inundaciones SYN, inundaciones de la red IP GRE, inundaciones STOMP e inundaciones DNS. En el transcurso de cinco meses, los servidores C2 emitieron 15.194 comandos de ataque individuales y llegaron a 5.042 sitios de Internet. El 21 de septiembre de 2016, la botnet Mirai desató un ataque DDOS masivo en el sitio del blog Krebs on Security y generó 623 Gbps de tráfico. Eso representó el peor ataque DDOS de todos los tiempos. La siguiente es una captura de pantalla en tiempo real capturada durante el ataque de Mirai usando www.digitalattackmap.com:una colaboración entre NETSCOUT Arbor y Google Jigsaw.

haz clic para ampliar la imagen

Una vista del ataque Mirai DDOS en el sitio web Krebs on Security; cortesía de www.digitalattackmap.com

Stuxnet

Stuxnet fue la primera arma cibernética documentada conocida lanzada para dañar permanentemente los activos de otra nación. En este caso, fue un gusano que se lanzó para dañar los controladores lógicos programables de Siemens basados en SCADA ( PLC ) y utilizó un rootkit para modificar la velocidad de rotación de los motores bajo el control directo del PLC. Los diseñadores hicieron todo lo posible para asegurarse de que el virus se dirigiera solo a dispositivos con velocidades de giro rotativas de variadores de frecuencia esclavos conectados a PLC Siemens S7-300 que giran a 807 Hz y 1210 Hz, ya que se usan típicamente para bombas y centrifugadoras de gas para uranio. enriquecimiento.

Continuar a la página dos de este artículo>>

Tecnología de Internet de las cosas

- El camino hacia la seguridad industrial de IoT

- Protección de IoT contra ciberataques

- Protección del vector de amenazas de IoT

- Seguridad de IoT:¿de quién es la responsabilidad?

- Todo va a IoT

- Seguridad de IoT:¿una barrera para la implementación?

- Seguridad cibernética e Internet de las cosas:seguridad de IoT preparada para el futuro

- La creciente adopción de dispositivos IoT es el mayor riesgo de ciberseguridad

- Protección de IoT mediante engaños

- Lo que necesita saber sobre IoT y seguridad cibernética

- COVID-19:Lo que la seguridad cibernética de IoT para la atención médica aprendió de la primera ola