Desafíos informáticos perimetrales y cómo resolverlos

A medida que los automóviles inteligentes, los dispositivos domésticos inteligentes y los equipos industriales conectados crecen tanto en número como en popularidad, generan datos prácticamente en todas partes. De hecho, hay más de 16 400 millones de dispositivos IoT (Internet de las cosas) conectados en todo el mundo en 2022 y se espera que la cantidad se dispare a 30 900 millones para 2025. Para entonces, IDC predice que estos dispositivos generarán 73,1 zettabytes de datos en todo el mundo, lo que es un crecimiento del 300 % en comparación con el no tan lejano 2019.

Clasificar y analizar estos datos de forma rápida y efectiva es clave tanto para una experiencia óptima del usuario de la aplicación como para una mejor toma de decisiones comerciales. Edge computing es la tecnología que hace que esto suceda.

Sin embargo, la implementación de cargas de trabajo modernas, como microservicios, aplicaciones de aprendizaje automático e inteligencia artificial cerca del borde, presenta una serie de desafíos que la infraestructura de una organización debe abordar. Para beneficiarse de la computación perimetral, las empresas deben encontrar un equilibrio perfecto entre su infraestructura de TI y las necesidades de sus usuarios finales.

Desafíos de la informática perimetral

Para funcionar de manera óptima, las cargas de trabajo perimetrales requieren lo siguiente:

- Proximidad – Los recursos informáticos y de almacenamiento deben estar cerca de la fuente de datos.

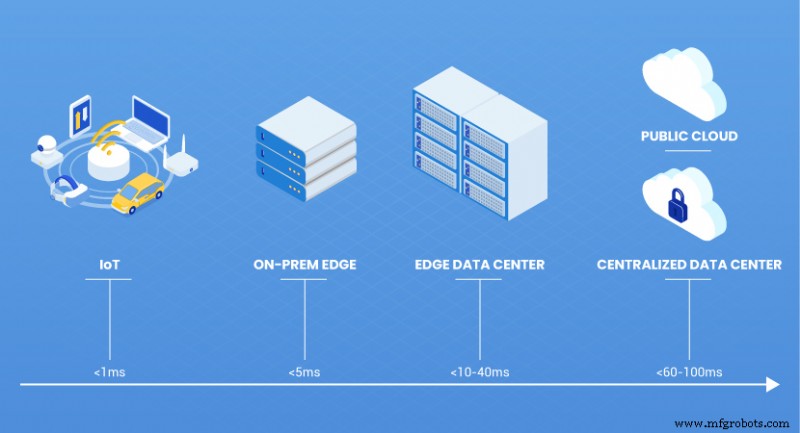

- Capacidad de respuesta – Las aplicaciones necesitan latencias de transferencia de datos para pasar de menos de 5 a 20 milisegundos.

- Movilidad – Muchos dispositivos perimetrales se mueven y los recursos informáticos y de almacenamiento deben seguirlos.

La latencia de transferencia de datos del modelo de computación en la nube pública remota y centralizada no satisface las necesidades de las cargas de trabajo modernas. Por otro lado, construir una red descentralizada para admitir cargas de trabajo perimetrales conlleva una lista intimidante de sus propios desafíos.

Complejidades logísticas

La gestión de sistemas de almacenamiento, red y computación perimetral dispares es compleja y requiere contar con personal de TI experimentado disponible en varias ubicaciones geográficas al mismo tiempo. Esto lleva tiempo y supone una carga financiera significativa para las organizaciones, especialmente cuando se ejecutan cientos de clústeres de contenedores, con diferentes microservicios servidos desde diferentes ubicaciones de borde en diferentes momentos.

Cuellos de botella de ancho de banda

Según un informe de Morgan Stanley, se espera que los radares, sensores y cámaras de los vehículos autónomos generen hasta 40 TB de datos por hora. Para tomar decisiones que salvan vidas rápidamente, los datos que crean estas supercomputadoras de cuatro ruedas deben transferirse y analizarse en fracciones de segundo.

De manera similar, numerosos dispositivos de borde recopilan y procesan datos simultáneamente. El envío de dichos datos sin procesar a la nube puede comprometer la seguridad y, a menudo, es ineficiente y tiene un costo prohibitivo.

Para optimizar los costos de ancho de banda, las organizaciones generalmente asignan un ancho de banda mayor a los centros de datos y menor a los puntos finales. Esto hace que la velocidad del enlace ascendente sea un cuello de botella con aplicaciones que envían datos de la nube al borde, mientras que los datos del borde van simultáneamente al revés. A medida que crece la infraestructura perimetral, aumenta el tráfico de IoT y el ancho de banda insuficiente provoca una latencia masiva.

Capacidad limitada y complejidades de escalabilidad

El factor de forma más pequeño de los dispositivos perimetrales generalmente conduce a la falta de energía y recursos informáticos necesarios para análisis avanzados o cargas de trabajo con uso intensivo de datos.

Además, la naturaleza remota y heterogénea de la informática perimetral hace que escalar la infraestructura física sea un gran desafío. Escalar en el borde no solo significa agregar más hardware en la fuente de los datos. Más bien, se extiende a escalar el personal, la gestión de datos, la seguridad, las licencias y los recursos de supervisión. Si no se planifica y ejecuta correctamente, dicha escala horizontal puede generar mayores costos debido al sobreaprovisionamiento o un rendimiento de la aplicación subóptimo debido a recursos insuficientes.

Seguridad de datos

A medida que la informática avanza hacia el perímetro, la infraestructura va más allá de las múltiples capas físicas y virtuales de seguridad de la red que ofrecen los modelos informáticos centralizados. Si no se protege adecuadamente, el perímetro se convierte en el objetivo de varias ciberamenazas.

Los actores maliciosos pueden inyectar código no autorizado o incluso replicar nodos completos, robando datos y manipulándolos mientras pasan desapercibidos. También pueden interferir con los datos transferidos a través de la red a través de ataques de información de enrutamiento que afectan el rendimiento, la latencia y las rutas de datos a través de la eliminación y el reemplazo de datos. Otra amenaza común para la seguridad de los datos en el perímetro son los ataques DDoS destinados a saturar los nodos para provocar el agotamiento de la batería o los recursos de comunicación, computación y almacenamiento. De todos los datos que recopilan los dispositivos IoT, solo es necesario analizar los datos más críticos. Sin soluciones de archivado y retención de datos a largo plazo seguras y que cumplan con las normas, esto a menudo conduce a una acumulación excesiva de datos y a una expansión descontrolada de datos en el perímetro, lo que aumenta aún más la vulnerabilidad.

Control de acceso a datos

El hecho de que los dispositivos de borde estén físicamente aislados significa que, en este sistema informático distribuido, los datos son manejados por diferentes dispositivos, lo que aumenta los riesgos de seguridad y dificulta el monitoreo, la autenticación y la autorización del acceso a los datos.

La privacidad de un usuario final o dispositivo final es otro aspecto crítico a mantener. Se requieren políticas multinivel para garantizar que se tenga en cuenta a todos los usuarios finales. Hacer esto posible mientras se cumplen los requisitos de latencia de datos en tiempo real es un gran desafío, especialmente cuando se construye una infraestructura de borde desde cero.

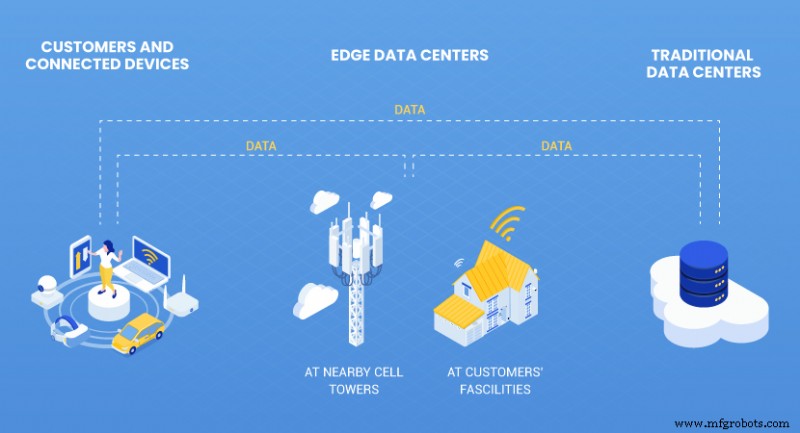

Tener una solución preconfigurada y físicamente cercana construida por un ecosistema de socios que ofrecen herramientas optimizadas de administración de infraestructura y hardware mitiga los desafíos de la computación perimetral. Los centros de datos perimetrales son una solución emergente que aborda este problema al ofrecer a las organizaciones recursos de procesamiento y almacenamiento de datos de alto rendimiento en una red segura y rápida.

Infraestructura perimetral al rescate

En comparación con la nube, la infraestructura perimetral se encuentra en instalaciones más pequeñas cerca de la red del usuario final. Al acercar los recursos informáticos, de almacenamiento y de red a la fuente de los datos, los centros de datos perimetrales ofrecen varios beneficios tanto para las organizaciones como para sus cargas de trabajo.

Estos incluyen:

- Latencia minimizada debido a la proximidad física – Mejora de la entrega de datos y reducción del tiempo de respuesta de la aplicación.

- Seguridad y privacidad mejoradas – Altos niveles de seguridad física y cibernética local, menos datos cargados en la nube y menor cantidad de datos vulnerables en tránsito.

- Mayor confiabilidad – La redistribución de cargas de trabajo a centros de datos más pequeños elimina la carga de los servidores centrales, lo que aumenta el rendimiento y la disponibilidad de datos.

- Optimización de costes – Con servicios administrados y soluciones de infraestructura preconfiguradas, los centros de datos perimetrales ayudan a las organizaciones a reducir el costo total de propiedad y los costos de TI.

Como proveedor global de IaaS, phoenixNAP reconoce la importancia de acercar los recursos informáticos y de almacenamiento potentes al perímetro y hacerlos fácilmente accesibles y escalables en todo el mundo. Para expandir aún más la disponibilidad de nuestra plataforma Bare Metal Cloud, nos asociamos con American Tower para lanzar nuestra primera ubicación de borde en Austin, Texas. Esto brinda a los usuarios del suroeste de EE. UU. acceso a las siguientes funciones:

- Servidores dedicados preconfigurados y controlados por API implementados en minutos, accesibles en 10 milisegundos.

- Acceso a 5G, compatible con cargas de trabajo perimetrales preparadas para el futuro.

- Gestión de infraestructura automatizada a través de herramientas IaC certificadas (Terraform, Ansible, Pulumi).

- Conectividad privada de capa 3 virtual múltiple con Megaport Cloud Router (MCR).

- 15 TB de ancho de banda libre en una red de 20 Gbps con protección DDoS gratuita.

- Almacenamiento NVMe de alta velocidad y fácil acceso a petabytes de almacenamiento de objetos en la nube compatible con S3.

- Opciones flexibles de facturación y ancho de banda con descuentos para reservas mensuales o anuales.

A través de tecnologías de hardware y software de alto rendimiento que se ofrecen como servicio, plataformas como Bare Metal Cloud ayudan a las empresas a mejorar el tiempo de acción y evitar cuellos de botella en la transferencia de datos. Las cargas de trabajo perimetrales se benefician del aprovisionamiento de infraestructura impulsado por la automatización y el soporte para microservicios y aplicaciones en contenedores. Al mismo tiempo, los recursos seguros de un solo usuario y la supervisión y el acceso desde un solo panel permiten un control total de la infraestructura. Por último, aprovechar los servidores preconfigurados elimina la necesidad de rack, alimentación, refrigeración, seguridad u otros factores de mantenimiento de la infraestructura, lo que permite que los equipos internos se centren en la optimización de las aplicaciones.

Conclusión

Las tecnologías de comunicación inalámbrica, los dispositivos IoT y la computación perimetral siguen evolucionando, llamándose unos a otros hacia nuevos avances y creando nuevos desafíos para enfrentar. A medida que se generan y distribuyen más datos en todo el ecosistema de IoT, las tecnologías de cómputo, almacenamiento y redes deben seguir y adaptarse a las necesidades de las cargas de trabajo del futuro. A través de asociaciones entre diferentes proveedores de servicios y proveedores de TI, surgen soluciones como los centros de datos perimetrales. Al brindar transferencia de datos, almacenamiento y análisis seguros y de alto rendimiento justo en el lugar de nacimiento de los datos, ayudan a las organizaciones a superar sus dificultades informáticas de vanguardia.

Computación en la nube

- Cómo la informática perimetral podría beneficiar a la TI empresarial

- Big Data y Cloud Computing:una combinación perfecta

- La nube y cómo está cambiando el mundo de las TI

- Uso de Big Data y Cloud Computing en las empresas

- Computación perimetral:5 trampas potenciales

- ¿Qué es la computación perimetral y por qué es importante?

- Más cerca del borde:cómo la informática en el borde impulsará la Industria 4.0

- Blockchain y Edge Computing:sobrealimentación de la cadena de suministro

- Siete desafíos de entrega de última milla y cómo resolverlos

- Edge Computing y 5G escalan la empresa

- Edge Computing y su importancia en la producción inteligente